linux 基础练习 openssh-server

2017-10-17 20:29

274 查看

openssh-server的功能

让远程主机可以通过网络访问sshd服务,开始一个安全shell

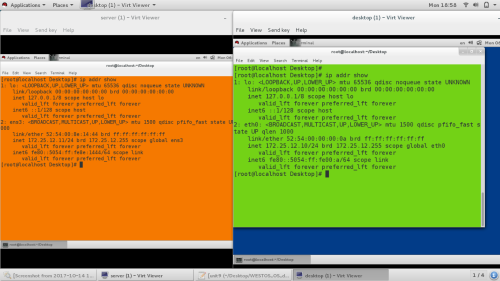

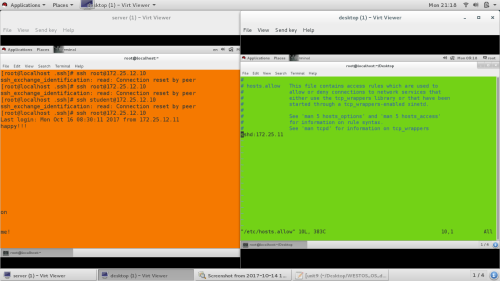

2.客户端连接方式

ssh 远程主机用户@远程主机ip

[root@desktop0 ~]# ssh root@172.25.12.10

ssh 远程主机用户@远程主机ip -X 调用远程主机图形工具

ssh 远程主机用户@远程主机ip command 直接在远程主机运行某条命令

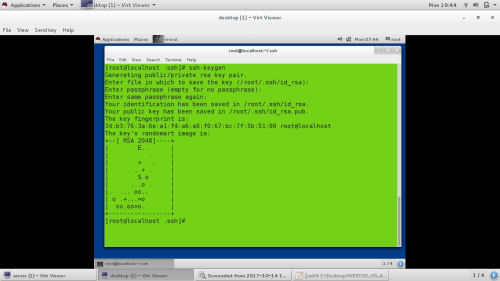

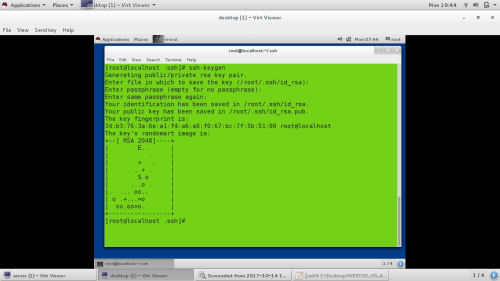

3.sshkey加密

1)生成公钥私钥

[root@server0 ~]# ssh-keygen 生成公钥私钥工具

[root@server0 ~]# ls /root/.ssh/

id_rsa id_rsa.pub

id_rsa 私钥,就是钥匙

id_rsa.pub 公钥,就是锁

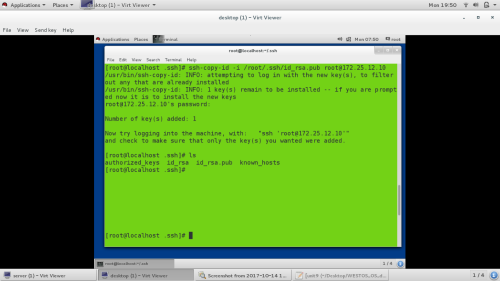

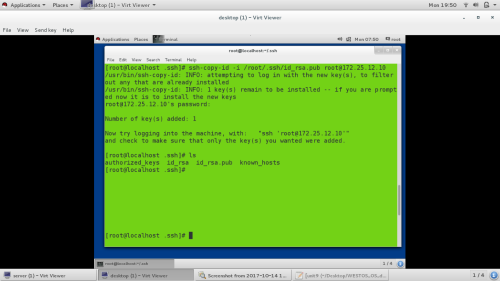

2)添加key认证方式

[root@server0 ~]# ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.0.10

ssh-copy-id

-i 指定加密key文件

/root/.ssh/id_rsa.pub 加密key

root 加密用户为root

172.25.0.10 被加密主机ip

3)分发钥匙给client主机

[root@server0 ~]# scp /root/.ssh/id_rsa root@172.25.0.10:/root/.ssh/

4)测试

[root@desktop0 ~]# ssh root@172.25.0.11 通过id_rsa直接连接不需要输入用户密码

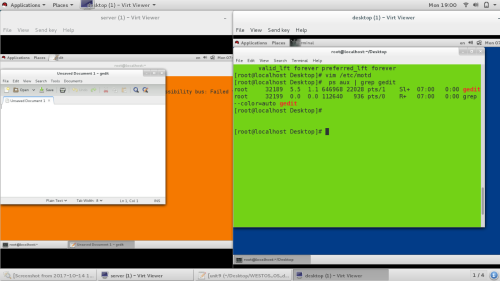

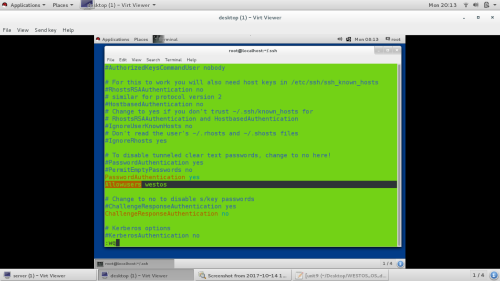

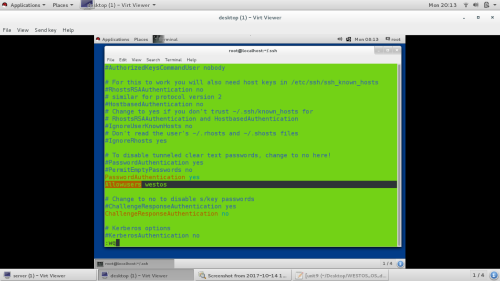

4.提升openssh的安全级别

1)openssh-server配置文件

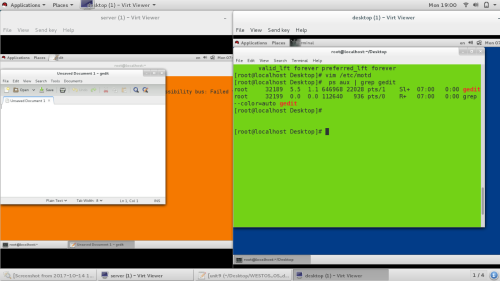

vim /etc/ssh/sshd_config

PasswordAuthentication yes|no 是否开启用户密码认证,yes为支持no为关闭

PermitRootLogin yes|no 是否允许超级用户登陆

AllowUsers student westos 用户白名单,只有在名单中出现的用户可以使用sshd建立shell

DenyUsers westos 用户黑名单

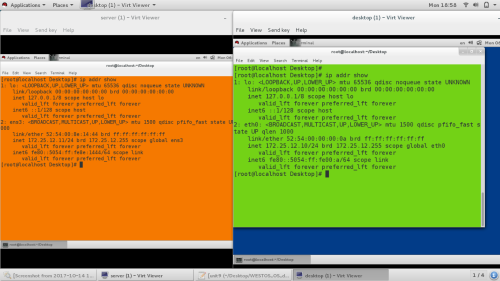

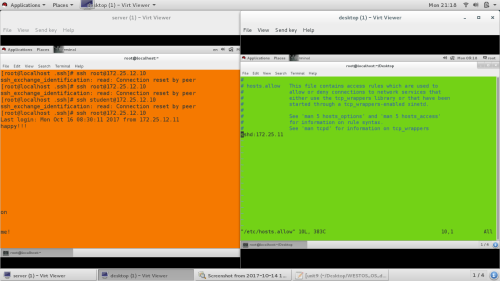

2)控制ssh客户端访问

vim /etc/hosts.deny

sshd:ALL 拒绝所有人链接sshd服务

vim /etc/hosts.allow

sshd:172.25.254.250 允许250主机链接sshd

sshd:172.25.254.250, 172.25.254.180 允许250和180链接

sshd:ALL EXCEPT 172.25.254.200 只不允许200链接sshd

让远程主机可以通过网络访问sshd服务,开始一个安全shell

2.客户端连接方式

ssh 远程主机用户@远程主机ip

[root@desktop0 ~]# ssh root@172.25.12.10

ssh 远程主机用户@远程主机ip -X 调用远程主机图形工具

ssh 远程主机用户@远程主机ip command 直接在远程主机运行某条命令

3.sshkey加密

1)生成公钥私钥

[root@server0 ~]# ssh-keygen 生成公钥私钥工具

[root@server0 ~]# ls /root/.ssh/

id_rsa id_rsa.pub

id_rsa 私钥,就是钥匙

id_rsa.pub 公钥,就是锁

2)添加key认证方式

[root@server0 ~]# ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.0.10

ssh-copy-id

-i 指定加密key文件

/root/.ssh/id_rsa.pub 加密key

root 加密用户为root

172.25.0.10 被加密主机ip

3)分发钥匙给client主机

[root@server0 ~]# scp /root/.ssh/id_rsa root@172.25.0.10:/root/.ssh/

4)测试

[root@desktop0 ~]# ssh root@172.25.0.11 通过id_rsa直接连接不需要输入用户密码

4.提升openssh的安全级别

1)openssh-server配置文件

vim /etc/ssh/sshd_config

PasswordAuthentication yes|no 是否开启用户密码认证,yes为支持no为关闭

PermitRootLogin yes|no 是否允许超级用户登陆

AllowUsers student westos 用户白名单,只有在名单中出现的用户可以使用sshd建立shell

DenyUsers westos 用户黑名单

2)控制ssh客户端访问

vim /etc/hosts.deny

sshd:ALL 拒绝所有人链接sshd服务

vim /etc/hosts.allow

sshd:172.25.254.250 允许250主机链接sshd

sshd:172.25.254.250, 172.25.254.180 允许250和180链接

sshd:ALL EXCEPT 172.25.254.200 只不允许200链接sshd

相关文章推荐

- linux基础(八)openssh-server

- Linux基础练习五

- 5 linux基础命令练习二

- Linux基础练习

- SQL语言基础练习---数据库server 2008(四)

- Linux基础题目练习

- Linux基础练习_进程

- linux基础练习

- 【技术支持】linux(Ubuntu)下sqlite(数据)基础入门教程与练习

- Linux高性能server编程——Linux网络基础API及应用

- Linux运维笔记-文档总结-openssh-server

- linux学习笔记15-linux基础练习二

- 4 linux基础命令练习一

- linux基础练习(五)

- Linux基础练习(一)

- Linux基础练习六

- Linux基础之命令练习Day2-useradd(mod,del),groupadd(mod,del),chmod,chown,

- Linux初级学习之openssh-server 第九章 学习笔记 及 练习题

- linux学习笔记16-linux基础练习三

- linux基础练习(一)