Exchange与ADFS单点登录 PART 1:先决条件准备

2017-05-20 22:11

239 查看

ADFS的全称为活动目录联合服务,通过ADFS技术可以跨林扩展Web服务的身份验证,并为我们的Exchange 等Web应用程序实现SSO即单点身份认证。

在2012 R2中我们将更加容易的实现通过ADFS在统一的Web登录页面使用多种身份验证方式,访问和使用内网中的多种资源,并且很多微软自家的软件也已经做了与ADFS更紧密的集成,比如Exchange、Lync以及Sharepoint等等。

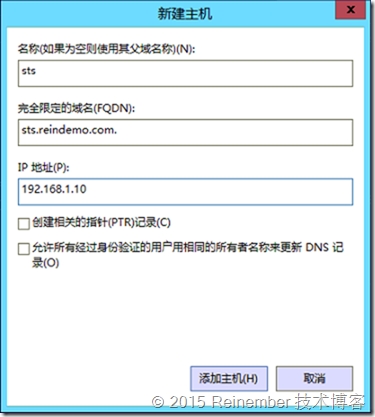

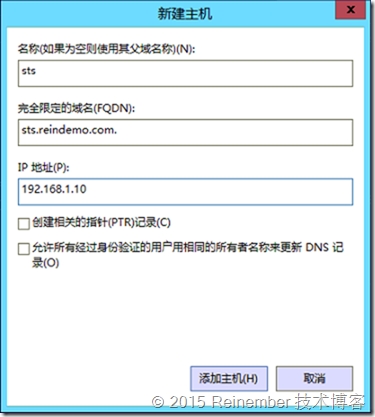

这一篇文章将做ADFS的基础准备,首先,我们建立一台虚拟机,可以名为ADFS或者STS,由于我的虚拟机名为ADFS(本来想搭建ADFS群集),为了更好的识别,我还是单独的在DNS中建立了STS主机记录。

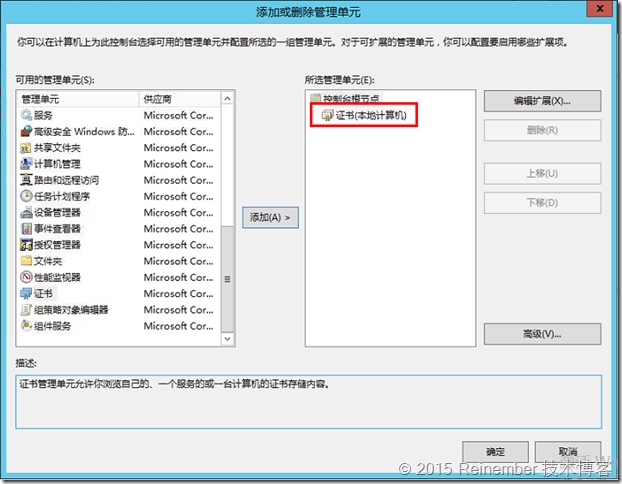

然后我们事先准备好ADFS服务器所需要的证书:

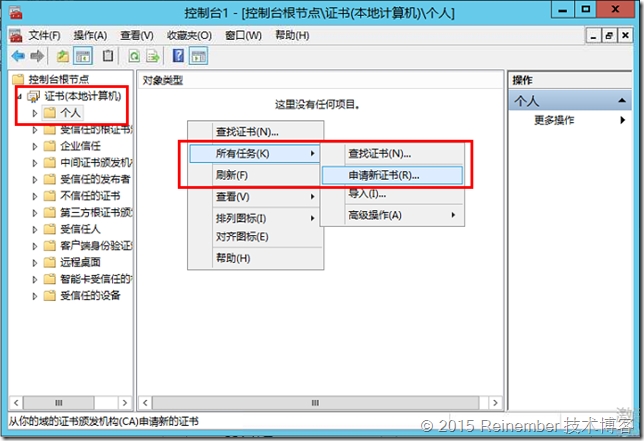

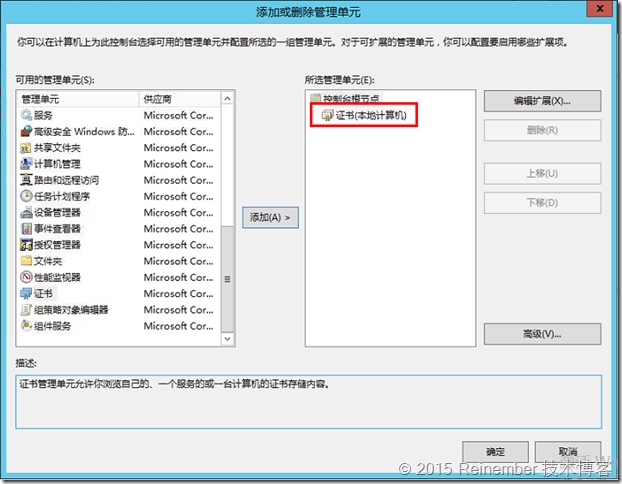

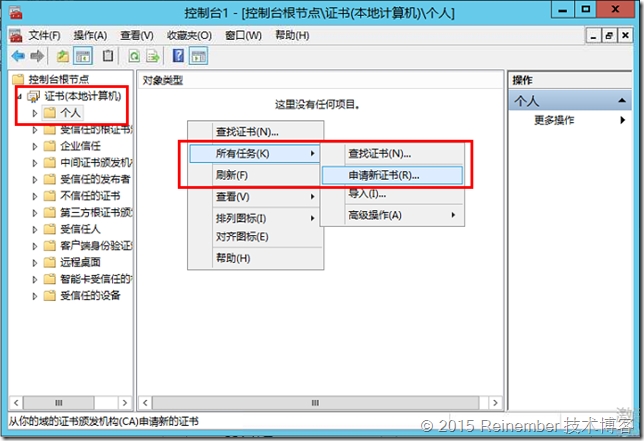

从本地计算机的证书管理单元-个人中申请新的证书。

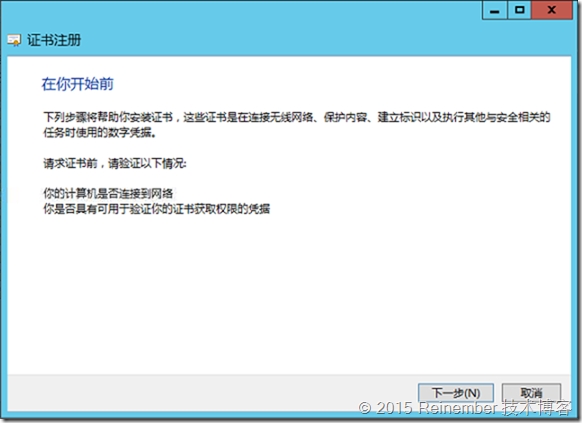

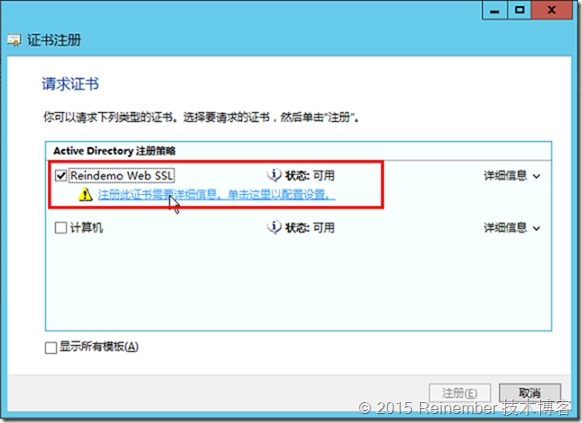

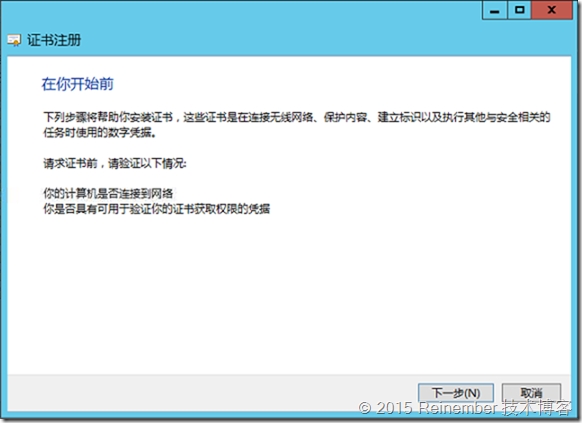

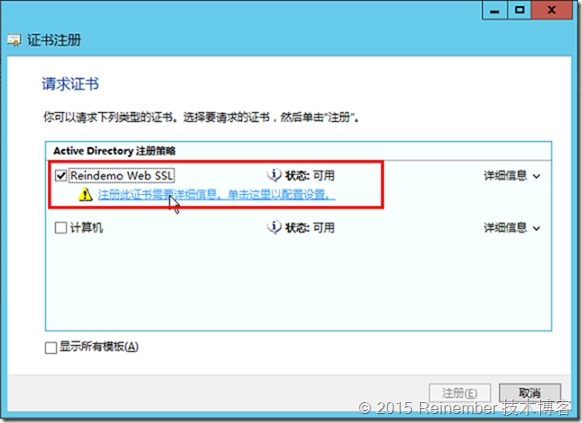

在申请过程中我们选择Active Directory注册策略,从而直接从我们的内部CA申请证书(CA的部署这里就不再重复了,可以参考之前的文章)。单击“注册此证书需要详细信息,单击这里以配置设置。”

在证书属性里面配置详细信息,在使用者名称位置设置sts.contoso.com(不一定需要与服务器名称相同,但建议为STS)。在备用名称中添加sts.contoso.com和enterpriseregistration.contoso.com。

然后在常规选项卡中设置证书的友好名称。

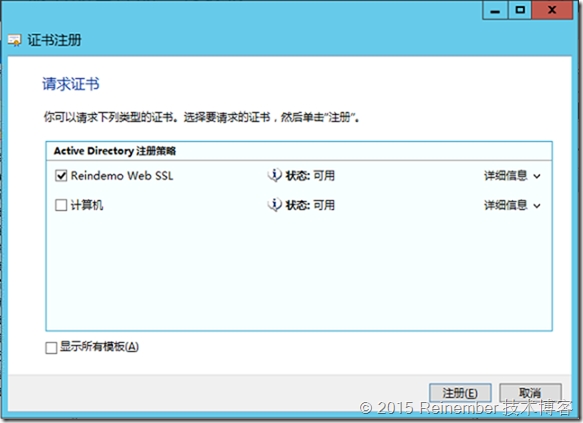

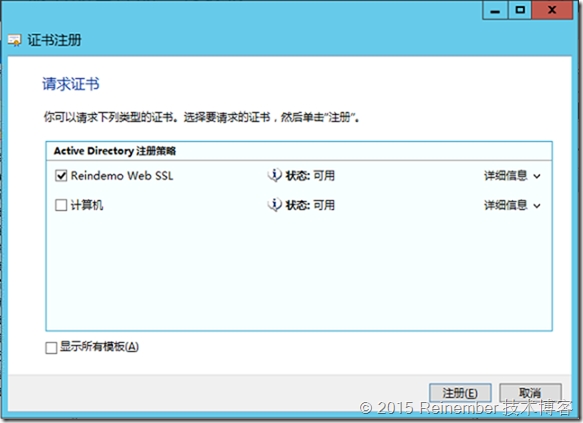

设置完成后单击确定,然后确保我们的证书前面的复选框处于选中状态,单击注册。

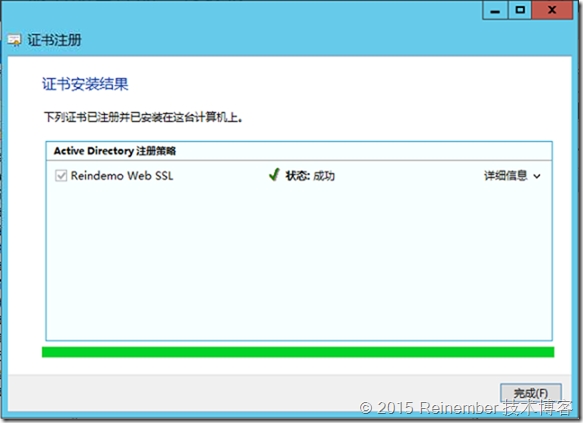

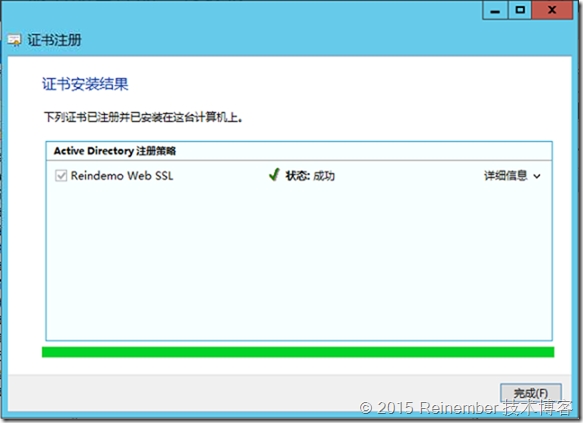

稍等片刻,当证书状态显示为“成功”时,单击完成。

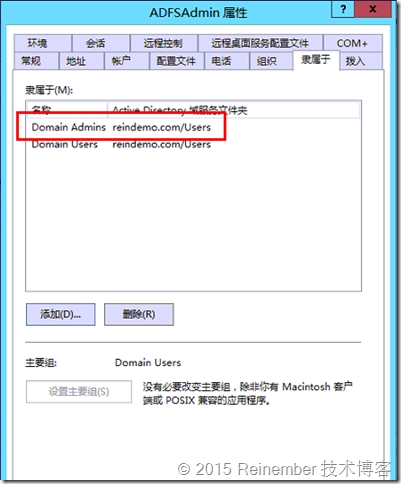

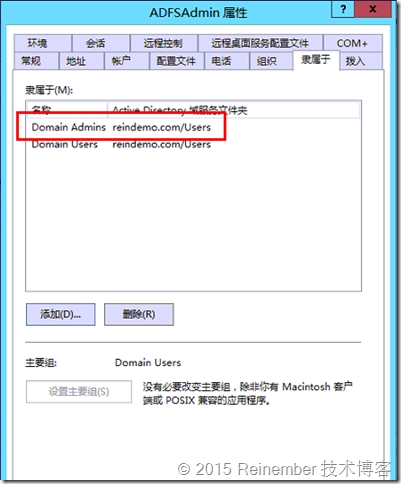

完成之后,我们需要建立ADFS的管理员账号,但这不并不是必须的,在测试环境也可以使用默认的administrator账户,如果是在生产环境中还是建议建立专门的ADFS管理员账户。

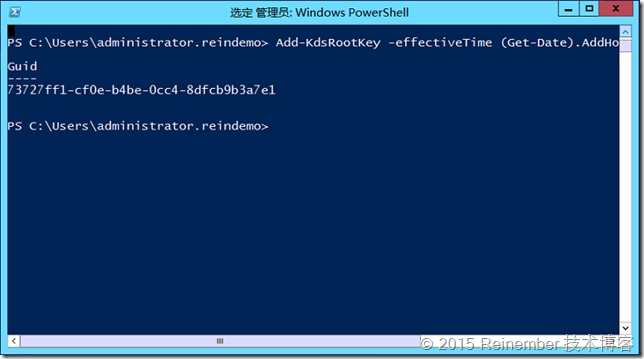

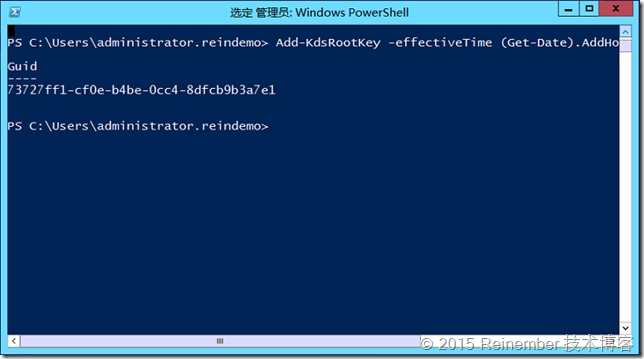

首先我们打开管理员身份的PowerShell,然后执行:Add-KdsRootKey –EffectiveTime (Get-Date).AddHours(-10).

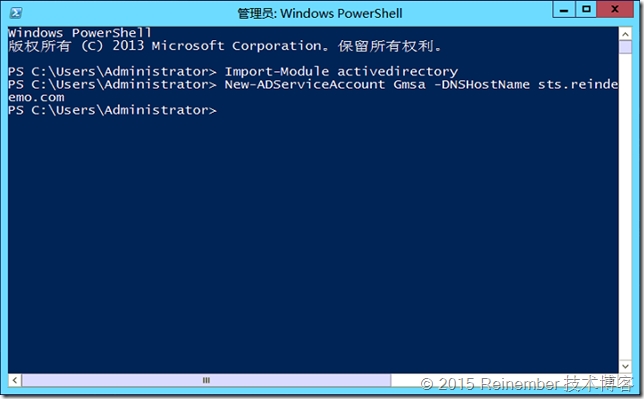

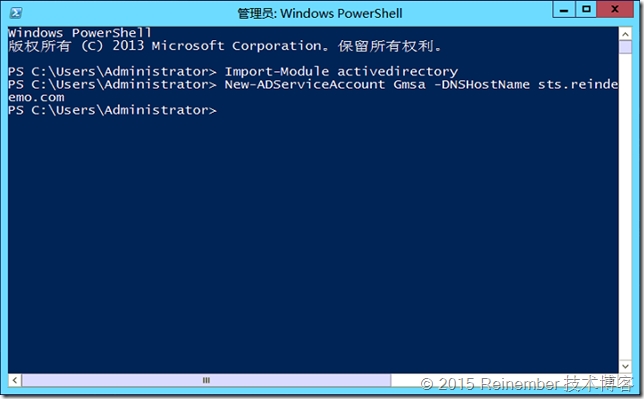

之后我们就可以创建ADFS的全局服务账户了,执行以下命令来创建:New-ADServiceAccount Gmsa -DNSHostName sts.reindemo.com -ServicePrincipalNames http/sts.reindemo.com

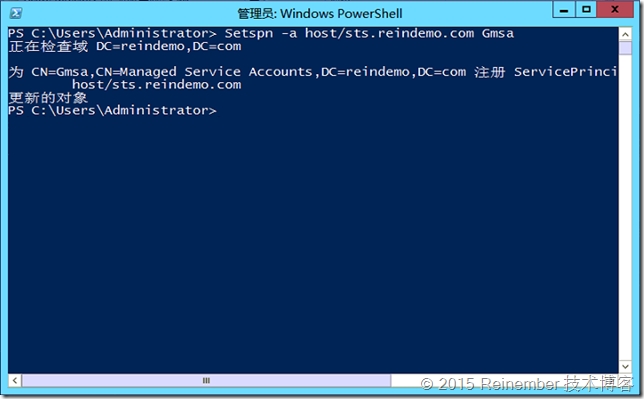

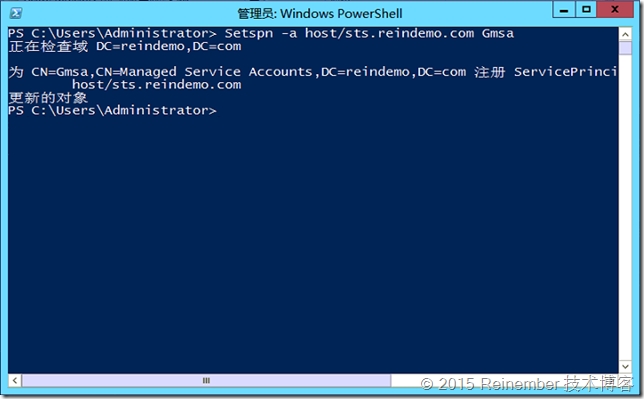

然后我们在ADFS服务器上,输入以下命令来为ADFS全局托管服务账户设置SPN:

到这里ADFS的先决条件就已经准备就绪了,内容比较简单,但也是部署ADFS之前我们必须做的事情。

转自:“Rein技术博客”

在2012 R2中我们将更加容易的实现通过ADFS在统一的Web登录页面使用多种身份验证方式,访问和使用内网中的多种资源,并且很多微软自家的软件也已经做了与ADFS更紧密的集成,比如Exchange、Lync以及Sharepoint等等。

这一篇文章将做ADFS的基础准备,首先,我们建立一台虚拟机,可以名为ADFS或者STS,由于我的虚拟机名为ADFS(本来想搭建ADFS群集),为了更好的识别,我还是单独的在DNS中建立了STS主机记录。

然后我们事先准备好ADFS服务器所需要的证书:

从本地计算机的证书管理单元-个人中申请新的证书。

在申请过程中我们选择Active Directory注册策略,从而直接从我们的内部CA申请证书(CA的部署这里就不再重复了,可以参考之前的文章)。单击“注册此证书需要详细信息,单击这里以配置设置。”

在证书属性里面配置详细信息,在使用者名称位置设置sts.contoso.com(不一定需要与服务器名称相同,但建议为STS)。在备用名称中添加sts.contoso.com和enterpriseregistration.contoso.com。

然后在常规选项卡中设置证书的友好名称。

设置完成后单击确定,然后确保我们的证书前面的复选框处于选中状态,单击注册。

稍等片刻,当证书状态显示为“成功”时,单击完成。

完成之后,我们需要建立ADFS的管理员账号,但这不并不是必须的,在测试环境也可以使用默认的administrator账户,如果是在生产环境中还是建议建立专门的ADFS管理员账户。

首先我们打开管理员身份的PowerShell,然后执行:Add-KdsRootKey –EffectiveTime (Get-Date).AddHours(-10).

之后我们就可以创建ADFS的全局服务账户了,执行以下命令来创建:New-ADServiceAccount Gmsa -DNSHostName sts.reindemo.com -ServicePrincipalNames http/sts.reindemo.com

然后我们在ADFS服务器上,输入以下命令来为ADFS全局托管服务账户设置SPN:

到这里ADFS的先决条件就已经准备就绪了,内容比较简单,但也是部署ADFS之前我们必须做的事情。

转自:“Rein技术博客”

相关文章推荐

- Exchange与ADFS单点登录 PART 1:先决条件准备

- Exchange与ADFS单点登录 PART 3:部署和配置WAP

- Exchange 2010与Exchange Online混合部署PART 3:混合准备

- Exchange与ADFS单点登录 PART 7:OWA/ECP使用ADFS身份验证

- 群集笔记:部署Exchange 2010数据库高可用性组(DAG)之先决条件准备 推荐

- Exchange 2016集成ADRMS系列-1:先决条件准备

- Exchange与ADFS单点登录 PART 6:Exchange声明规则配置

- 群集笔记:部署Exchange 2010数据库高可用性组(DAG)之先决条件准备

- Exchange与ADFS单点登录 PART 2:部署和配置ADFS

- Exchange 2013多租户托管PART 1:AD环境准备

- Exchange与ADFS单点登录 PART 3:部署和配置WAP

- Exchange与ADFS单点登录 PART 4:通过WAP发布Exchange OWA

- Exchange与ADFS单点登录 PART 5:添加ADFS信赖方信任

- Exchange与ADFS单点登录 PART 2:部署和配置ADFS

- Exchange与ADFS单点登录 PART 4:通过WAP发布Exchange OWA

- Exchange与ADFS单点登录 PART 8:测试SSO登录OWA

- Exchange与ADFS单点登录 PART 6:Exchange声明规则配置

- Exchange与ADFS单点登录 PART 7:OWA/ECP使用ADFS身份验证

- Azure云端部署Exchange 2016双数据中心—Part3(准备站点一)

- Exchange 2013 安装和配置(一)先决条件准备