最新勒索软件病毒防范方法及措施

2017-05-13 19:20

453 查看

antian365.com simeon

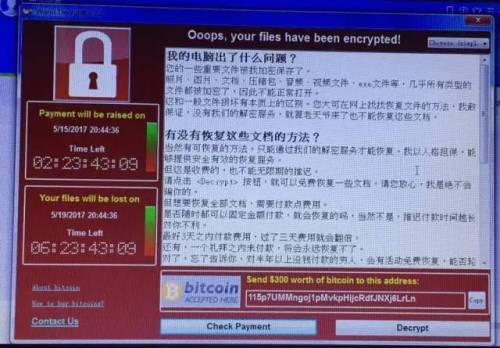

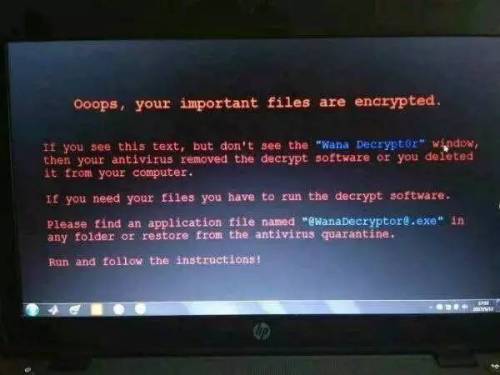

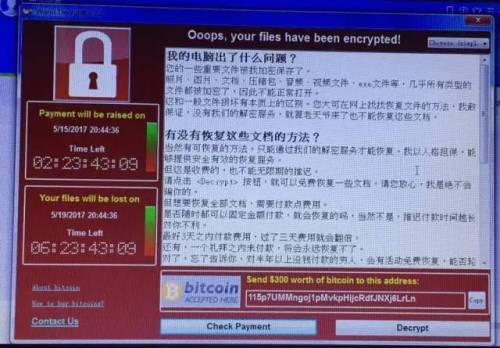

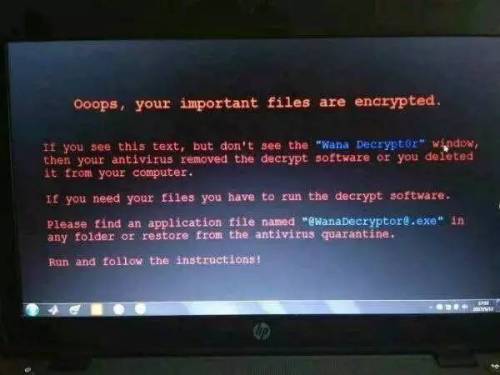

3.出现的情况如果出现以下情况的图片说明已经被勒索软件感染:

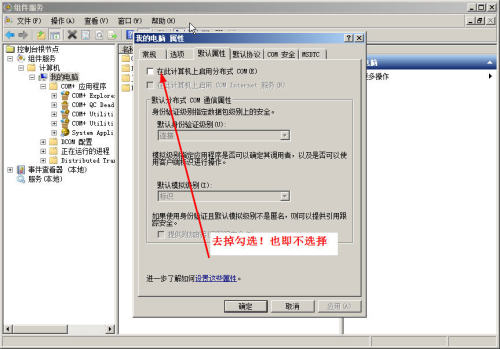

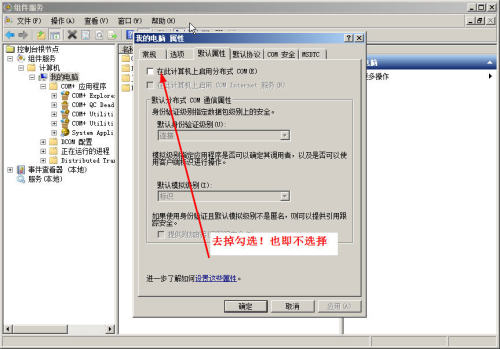

4.防范方法(1)备份!备份!备份!一定要离线备份重要文件。可以将备份文件命名为mybak.ini文件。(2)开启防火墙(3)阻断445端口锦佰安公司给出了防范445端口的命令脚本(下载地址:http://www.secboot.com/445.zip):echo "欢迎使用锦佰安敲诈者防御脚本"echo "如果pc版本大于xp 服务器版本大于windows2003,请右键本文件,以管理员权限运行。"netsh firewall setopmode enablenetsh advfirewallfirewall add rule name="deny445" dir=in protocol=tcp localport=445action=block(4)所有程序都在虚拟机中运行。采用linux+windows虚拟机模式。文档等资料及时进行备份,定期制作镜像。5.关闭危险的其他端口(1)关闭135端口,在运行中输入“dcomcnfg”,然后打开“组建服务”-“计算机”-“属性”-“我的电脑属性”-“默认属性”-“在此计算机上启用分布式COM”去掉选择的勾。然后再单击“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”或者“移除”按钮。

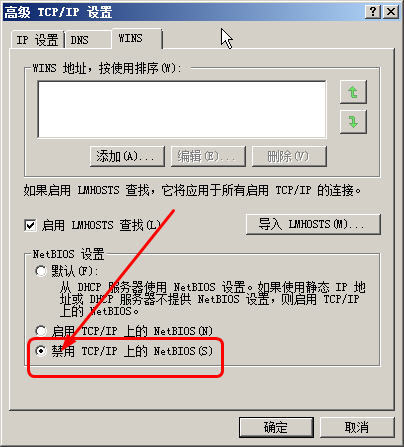

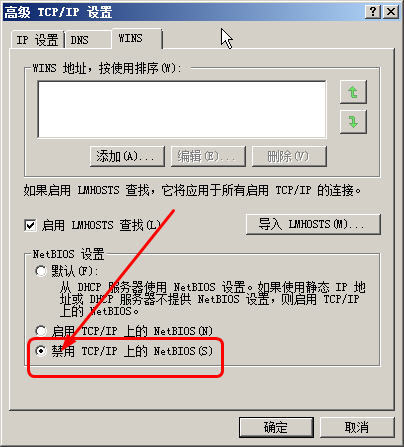

图4关闭135端口(2)关闭139端口,139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。 单击“网络”-“本地属性”,在出现的“本地连接属性”对话框中,选择“Internet协议版本4(TCP/IPv4)”-“属性”,双击打开“高级TCP/IP设置”-“WINS”,在“NetBIOS设置”中选择“禁用TCP/IP上的NetBIOS”,如图5所示。

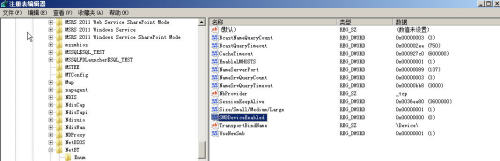

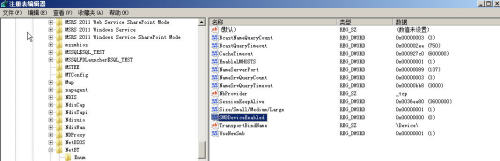

图5关闭139端口(3)注册表关闭445端口在命令提示符下输入“regedit”,依次打开“HKEY_LOCAL_MACHINE”-“System”-“Controlset”“Services”-“NetBT”-“Parameters”,在其中选择“新建”——“DWORD值”,将DWORD值命名为“SMBDeviceEnabled”,并通过修改其值设置为“0”,如图6所示。

图6关闭445端口(4)查看端口是否开放以后以下命令查看135、139、445已经关闭。netstat -an | find "445" | find"139" | find "135"

注:本文系转载,原文出自 http://simeon.blog.51cto.com/18680/1925263

附加另一篇查看本机开放端口命令的另一篇文章,原文出自:http://blog.csdn.net/kalision/article/details/7239001

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3473 0.0.0.0:0 LISTENING

TCP 0.0.0.0:8009 0.0.0.0:0 LISTENING Local Addresss 对应的这列,“:”后边即为以开放的端口号。 2:查看某个端口号是否被占用比如要查看Mysql的默认服务端口3306是否已被占用命令:netstat -ano|findstr "3306" ----如果没有返回任何结果,即证明此端口没有被占用。 ----如果返回结果为:TCP 0.0.0.0:8080 0.0.0.0:0 LISTENING 1640说明8080端口已经被占用。 1640即占用8080此端口号的进程号。 3:查看进程号对应的进程名称任务管理器:如果没有PID(进程ID)列,可以在任务管理器的菜单栏-查看-选择列中选中该列即可。命令:tasklist|findstr ”1640“这是查看1640进程号所对应的进程名称。返回结果为:Tomcat5.exe 1640Console 0 33,802 KTomcat5.exe 即是占用1640端口号的进程名。 4:结束进程可以直接在任务管理器中结束,打开任务管理器快捷键:ctrl+shift+ESC命令:tskill 进程名/进程号如:tskill Tomcat5.exetskill 1640

1.事件回顾

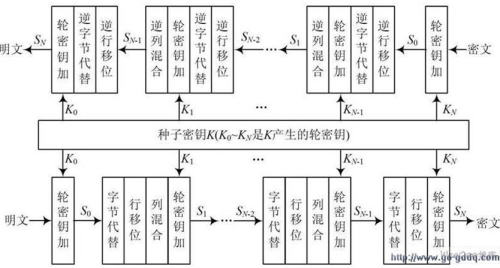

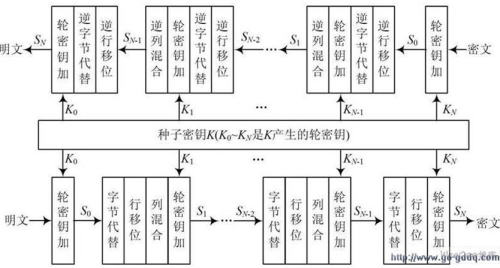

(1)凤凰网:勒索病毒大范围传播,信息安全专家纷纷发出警告 http://news.ifeng.com/a/20170513/51086871_0.shtml(2)腾讯网:这种病毒全球大爆发!国内多所大学校园网沦陷,被黑的人都收到了勒索信http://tech.qq.com/a/20170513/013226.htm(3)安天公司: 安天紧急应对新型“蠕虫”式勒索软件“wannacry”全球爆发https://mp.weixin.qq.com/s?__biz=MjM5MTA3Nzk4MQ==&mid=2650170534&idx=1&sn=dedc3ff25c3594b49bc4e6c53c9fd123&chksm=beb9c79489ce4e8253e77bf176fd1e88bfbdbe6f3b24d84acdbe391da073a87a0cf313c26fb7&mpshare=1&scene=1&srcid=0513oXuWB6ySDTUPZUPpnWod#rd 据BBC报道,今天全球很多地方爆发一种软件勒索病毒,只有缴纳高额赎金(有的要比特币)才能解密资料和数据,英国多家医院中招,病人资料威胁外泄,同时俄罗斯,意大利,整个欧洲,包括中国很多高校……该勒索软件是一个名称为“wannacry”的新家族,该加密软件采用流行的RSA和AES加密算法,截止目前还无法破解,或者是暴力破解的成本非常高,普通用户基本无解,换句话说目前世界安全高手也无法解密该勒索软件加密的文件。该勒索软件利用MS17-101漏洞来***全球主机,目前很多内网或者外网445端口基本是开放的,勒索软件借鉴蠕虫原理,利用了基于445端口传播扩散的SMB漏洞,在早期的研究中我们已经发现,勒索软件利用系统漏洞、Mysql以及Mssql数据库漏洞以及其它一些高位漏洞,先行***,再感染,所以以前大家都觉得网络安全离我很远,现在就不能这么看了,只要你系统存在高位漏洞,就有可能被感染。2.实际影响(1)主动***(2)蠕虫传播,网络传播速度更快。截止目前很多内网已经沦陷。(3)对ppt、word、pdf等文档文件进行加密。(4)采用RSA和AES加密算法,经请教北京理工大学信息安全专家张子剑博士,目前该算法破解时间耗费非常巨大,勒索软件声称需要几十年!其加密算法如下:

3.出现的情况如果出现以下情况的图片说明已经被勒索软件感染:

4.防范方法(1)备份!备份!备份!一定要离线备份重要文件。可以将备份文件命名为mybak.ini文件。(2)开启防火墙(3)阻断445端口锦佰安公司给出了防范445端口的命令脚本(下载地址:http://www.secboot.com/445.zip):echo "欢迎使用锦佰安敲诈者防御脚本"echo "如果pc版本大于xp 服务器版本大于windows2003,请右键本文件,以管理员权限运行。"netsh firewall setopmode enablenetsh advfirewallfirewall add rule name="deny445" dir=in protocol=tcp localport=445action=block(4)所有程序都在虚拟机中运行。采用linux+windows虚拟机模式。文档等资料及时进行备份,定期制作镜像。5.关闭危险的其他端口(1)关闭135端口,在运行中输入“dcomcnfg”,然后打开“组建服务”-“计算机”-“属性”-“我的电脑属性”-“默认属性”-“在此计算机上启用分布式COM”去掉选择的勾。然后再单击“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”或者“移除”按钮。

图4关闭135端口(2)关闭139端口,139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。 单击“网络”-“本地属性”,在出现的“本地连接属性”对话框中,选择“Internet协议版本4(TCP/IPv4)”-“属性”,双击打开“高级TCP/IP设置”-“WINS”,在“NetBIOS设置”中选择“禁用TCP/IP上的NetBIOS”,如图5所示。

图5关闭139端口(3)注册表关闭445端口在命令提示符下输入“regedit”,依次打开“HKEY_LOCAL_MACHINE”-“System”-“Controlset”“Services”-“NetBT”-“Parameters”,在其中选择“新建”——“DWORD值”,将DWORD值命名为“SMBDeviceEnabled”,并通过修改其值设置为“0”,如图6所示。

图6关闭445端口(4)查看端口是否开放以后以下命令查看135、139、445已经关闭。netstat -an | find "445" | find"139" | find "135"

注:本文系转载,原文出自 http://simeon.blog.51cto.com/18680/1925263

附加另一篇查看本机开放端口命令的另一篇文章,原文出自:http://blog.csdn.net/kalision/article/details/7239001

查看本机开放的端口号,查看某个端口号是否被占用,查看被占用的端口号被哪个进程所占用,如何结束该进程

利用快捷键win+R键打开运行窗口。输入cmd回车打开命令提示符窗口 1:查看本机开放的端口,即已被占用的端口号。命令:netstat -an 部分结果列表:Proto Local Address Foreign Address StateTCP 0.0.0.0:135 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3473 0.0.0.0:0 LISTENING

TCP 0.0.0.0:8009 0.0.0.0:0 LISTENING Local Addresss 对应的这列,“:”后边即为以开放的端口号。 2:查看某个端口号是否被占用比如要查看Mysql的默认服务端口3306是否已被占用命令:netstat -ano|findstr "3306" ----如果没有返回任何结果,即证明此端口没有被占用。 ----如果返回结果为:TCP 0.0.0.0:8080 0.0.0.0:0 LISTENING 1640说明8080端口已经被占用。 1640即占用8080此端口号的进程号。 3:查看进程号对应的进程名称任务管理器:如果没有PID(进程ID)列,可以在任务管理器的菜单栏-查看-选择列中选中该列即可。命令:tasklist|findstr ”1640“这是查看1640进程号所对应的进程名称。返回结果为:Tomcat5.exe 1640Console 0 33,802 KTomcat5.exe 即是占用1640端口号的进程名。 4:结束进程可以直接在任务管理器中结束,打开任务管理器快捷键:ctrl+shift+ESC命令:tskill 进程名/进程号如:tskill Tomcat5.exetskill 1640

相关文章推荐

- 最新勒索软件病毒防范方法及措施

- 防范最新勒索病毒--坏兔子病毒(伪造Adobe Flash Player更新)的方法

- 维金病毒的最新处理方法!

- 熊猫烧香病毒,熊猫病毒专杀,最新变种清除,删除方法 超强推荐

- UBUNTU 11.10 软件中心 apt UnicodeDecodeError的解决方法(最新修改)

- Struts2 2.2 和 2.3 版本最新漏洞及攻击方法和防范教程

- 你被勒索软件盯上怎么办?5大加密方法来解救

- Windows NT类系统中清除不能被杀毒软件清除掉的病毒文件的方法

- 比特币勒索软件病毒问题,关闭电脑端口

- 总结网络执法官,p2p终结者等网管软件使用arp欺骗的防范方法

- 请防范:2009年最新的假冒反间软件-SystemSecurity

- 最新病毒变种sxs.exe及xeklsk.exe(柯南病毒)查杀方法

- U盘病毒泛滥 专家解析病毒历史及防范方法

- 流氓软件解决方法及防范

- ClickOnce:部署,强制要求用户使用最新发布版本才可以执行软件的方法

- 熊猫烧香病毒原理、清除/删除方法及解决方案(附最新专杀工具下载)[原创]_病毒查杀_脚本之家

- U盘病毒泛滥 专家解析病毒历史及防范方法

- “MSN 相片” 最新病毒分析报告以及手工清除方法

- 专家详解伪造邮件攻击方法和防范措施

- 比特币勒索软件病毒问题,关闭电脑端口