RE练习笔记一

2017-02-27 17:57

197 查看

我鼓起勇气,在ZCTF的逼迫下,于2017年2月25日正式进军反向工程领域。

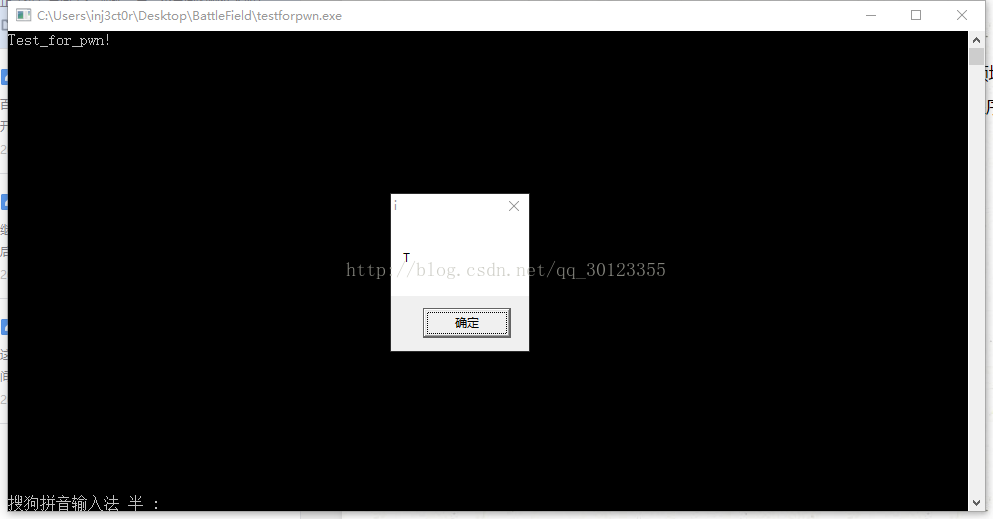

第一个反向的软件名叫Test_for_pwn,超级简单的带界面helloworld程序,图形如下所示:(由于MinGW 原因宽字符显示有问题)

源码:

目标一: 定位Main函数在反汇编代码中的位置

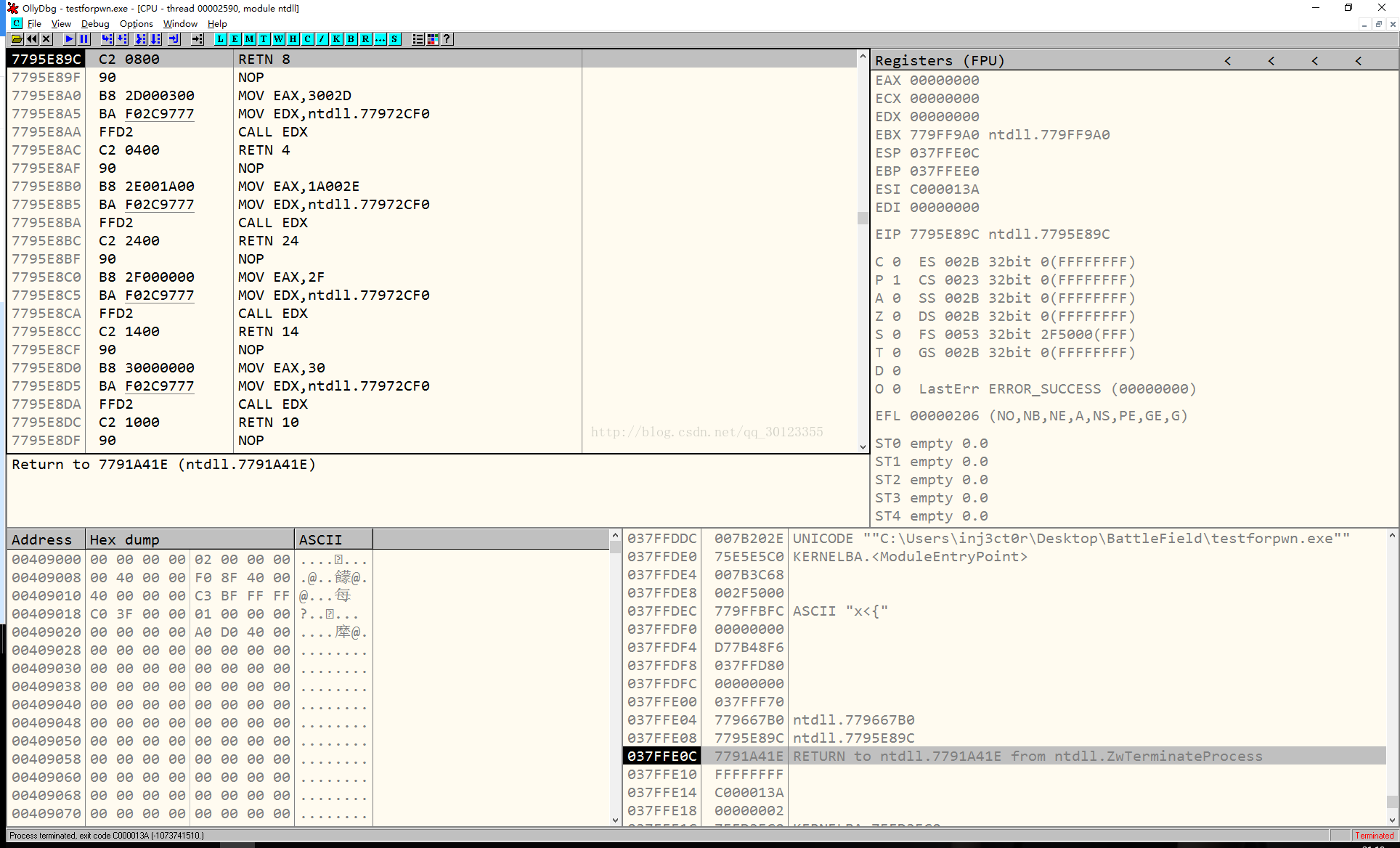

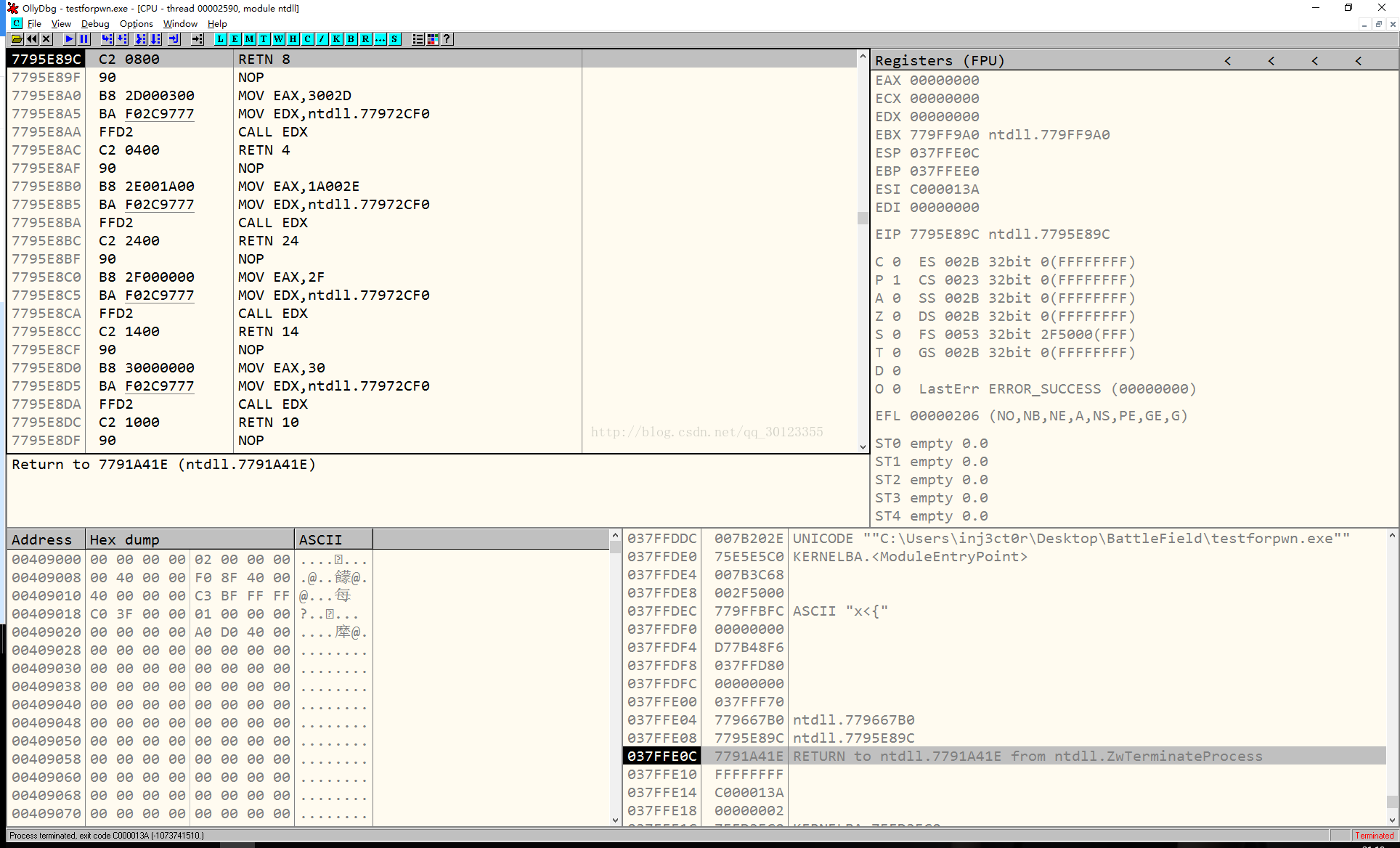

程序起始的位置如图所示,为了快速定位t_main函数的位置,使用了单步步过的调试方法,即越过所有已访问过的函数和能轻易辨别为系统dll库函数的。

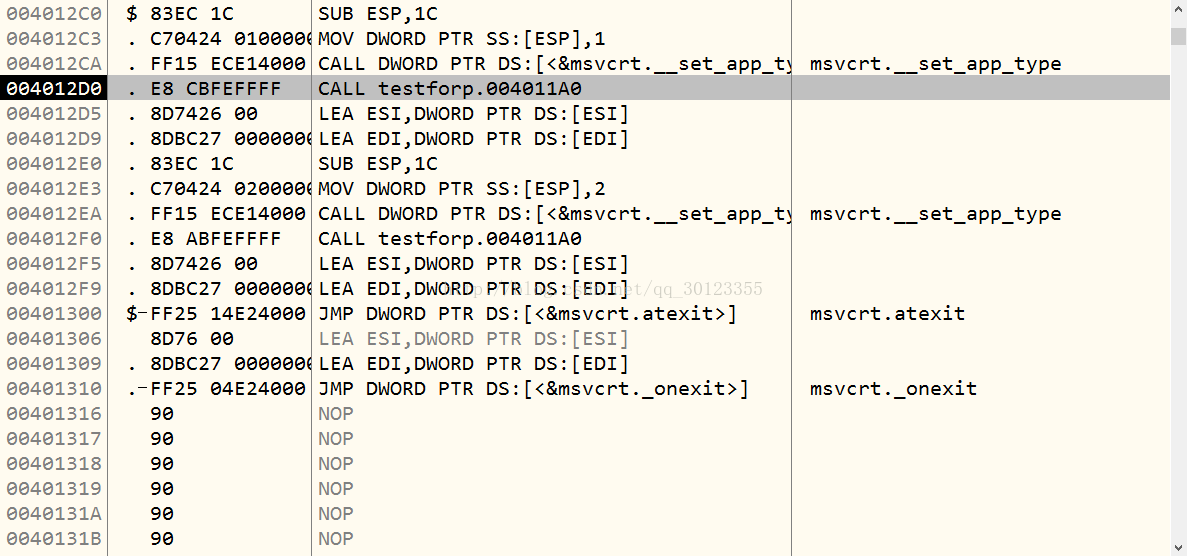

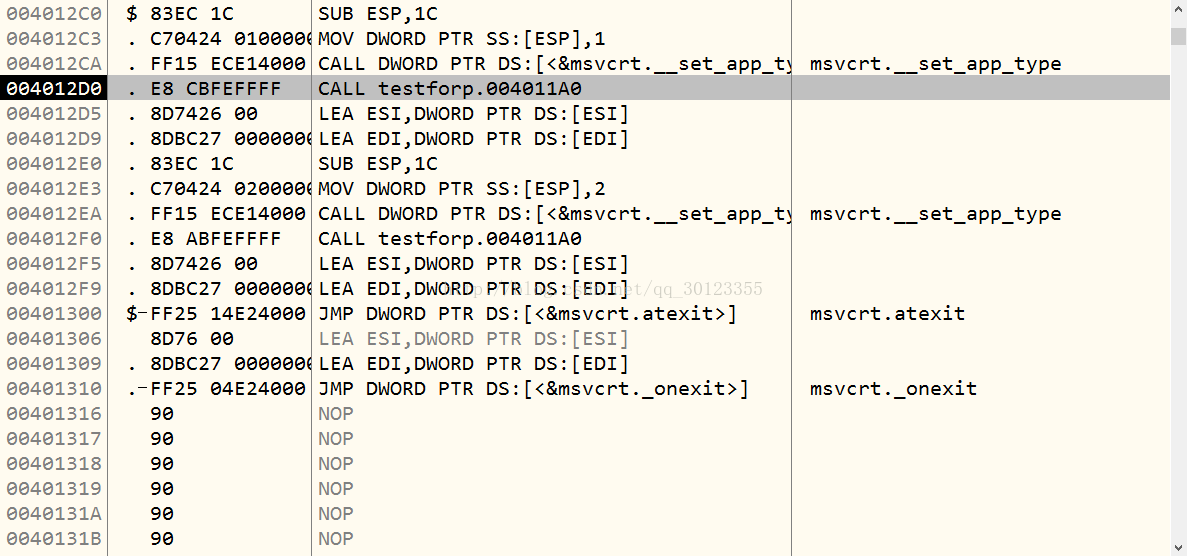

在图中光标位置,即地址004012D0处,使用F8跳过该函数时,程序突然弹出了对话框,说明main函数被该函数调用,于是F7单步步入此函数。

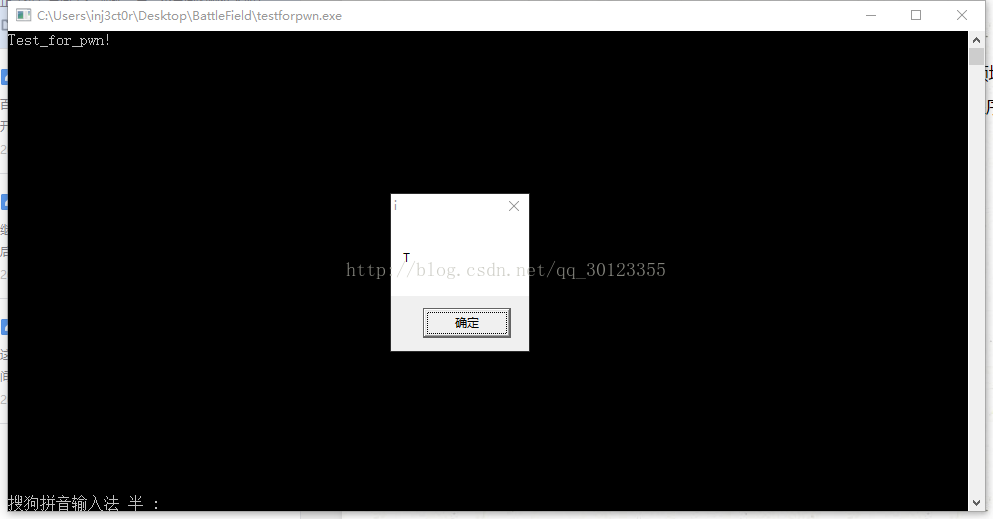

在该函数内继续使用F8单步步过,直到遇到某个入口函数步过时触发对话框,记住此函数在程序中的位置,利用Ctrl+G快速定位此函数,进入后发现MessageBox函数的调用痕迹,说明此处即main函数的位置。

第一个反向的软件名叫Test_for_pwn,超级简单的带界面helloworld程序,图形如下所示:(由于MinGW 原因宽字符显示有问题)

源码:

目标一: 定位Main函数在反汇编代码中的位置

程序起始的位置如图所示,为了快速定位t_main函数的位置,使用了单步步过的调试方法,即越过所有已访问过的函数和能轻易辨别为系统dll库函数的。

在图中光标位置,即地址004012D0处,使用F8跳过该函数时,程序突然弹出了对话框,说明main函数被该函数调用,于是F7单步步入此函数。

在该函数内继续使用F8单步步过,直到遇到某个入口函数步过时触发对话框,记住此函数在程序中的位置,利用Ctrl+G快速定位此函数,进入后发现MessageBox函数的调用痕迹,说明此处即main函数的位置。

相关文章推荐

- Eclipse jdt练习笔记(一)

- C++ Primer 学习笔记-练习6.7的答案错了?

- 来CSDN了,不错!练习发表一篇笔记。

- c#学习笔记 - 《c#入门经典》 3.5练习5源码。

- 菜鸟学习linux笔记与练习-----第二天。一些基本命令以及初级网络配置

- 学习笔记---几个小算法练习:1!-n!求和,Fibonacci数列,完全数,水仙花数,回文数

- C 学习笔记: 移位操作练习。

- Spring.NET学习笔记3——实现一个简易的IoC框架(练习篇)(转)

- C#小练习笔记:生成个玫瑰线图案

- sqlserver操作练习笔记

- scala学习笔记☞二:简单语法练习

- XI 学习笔记 - 一些典型场景的练习

- STM32笔记(三)ADC、DMA、USART的综合练习

- CCNP学习笔记之实验练习

- C++学习笔记:图形输出练习

- Armadillo脱壳练习笔记(一)

- C语言练习笔记:计算日期程序编写

- 路由交换笔记(27)--ACL访问控制列表之练习

- 菜鸟学习linux笔记与练习-----第一天。一些初级命令以及基本用户管理

- 菜鸟学习linux笔记与练习-----第一天。一些初级命令以及基本用户管理