基于FEA的暴力破解行为分析

2017-02-23 00:00

381 查看

暴力破解,是一种通过不断登陆尝试而获取正确的用户账号和密码的攻击方法。攻击者系统地组合所有可能破解用户的账户名、密码的信息后,利用单机或控制的僵尸网络进行大量的登陆尝试,最终获得可以成功登陆的账号和密码。

读完暴力破解的概念,您是不是感觉暴力破解就是一种体力活,拿一堆穷尽的用户名和密码去不断的尝试,直到找到可以成功登陆的帐号和密码为止,好像跟黑客用的高科技攻击手段相去甚远。其实,通过分析一些监测点的数据,我们发现暴力破解依然是网络中主要的攻击手段之一。

那么,暴力破解有什么危害,值得我们去研究呢?

这是因为一旦密码被破解,攻击者就拥有了相应的账号权限,就能进行提权、盗取信息或其他破坏性操作,如果是拥有更大权限的管理员帐号(比如,root),那产生的危害就更大。

目前,对暴力破解防护的研究较多,但通过海量级数据来进行防护分析的研究项目比较少见,而本文将通过大数据分析系统FEA,通过分析一些网络审计设备的日志,来判断暴力破解的情况。

分析的思路为:一般登录协议(比如,http\https\ftp\ssh)会有三种事件:登陆连接,登陆失败,登陆成功。而一次登陆连接有两种结果:登陆失败或登陆成功。那么,用登陆连接结果结合登陆的时间间隔进行分析,就可以识别出一些暴力破解的行为。比如,telnet访问有telnet登陆连接、telnet登陆失败、telnet登陆成功三种事件;远程桌面连接访问,也有远程桌面连接、远程桌面登录失败、远程桌面登录成功等不同事件。可以看出,telnet、远程桌面连接、ssh、ftp 等多个协议都有相关标识登陆连接,登陆结果是否成功的事件,因此,都可以用此思路进行相关分析。

以下是运用该分析思路,进行的典型的程序暴力破解分析和比较隐蔽的暴力破解行为分析。

一、典型的程序暴力破解分析

攻击者通常使用程序和脚本来进行登陆尝试,通过尝试不同的密码,判断登陆是否成功。表现的特点是连接的频率较高,一般1分钟内都会超过10次登陆操作。

根据这些特点,使用FEA进行建模分析,在一段时间(如1分钟)内,登陆次数达到设定的阈值,而且其结果都是登陆失败的,就定义为暴力破解。

例如,某监测点其中一台服务器一个月受到4795次暴力破解攻击,每次攻击有十几次,几十次连续的连接登陆行为,总共受到接近十万次的登陆连接尝试。我们分析后,得出如下分析结果。

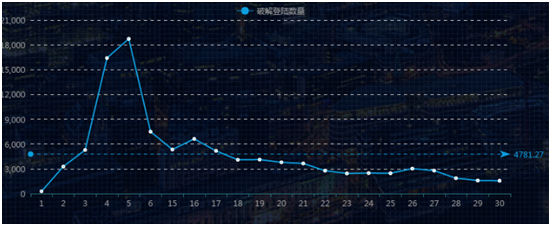

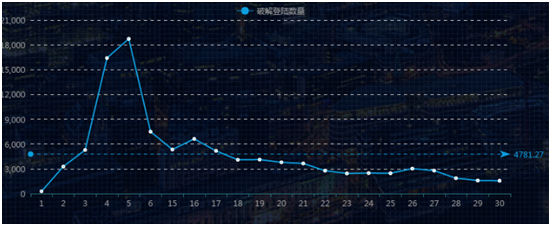

1、某服务器*.*.4.212一个月内,从1号到30号的暴力破解连接次数

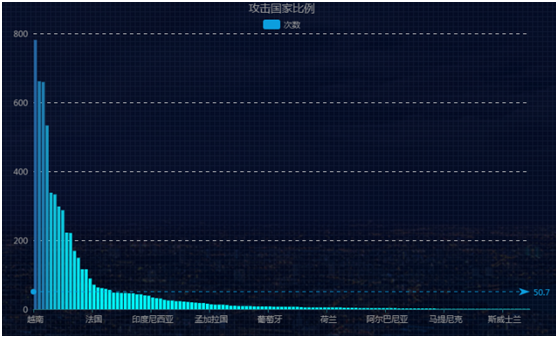

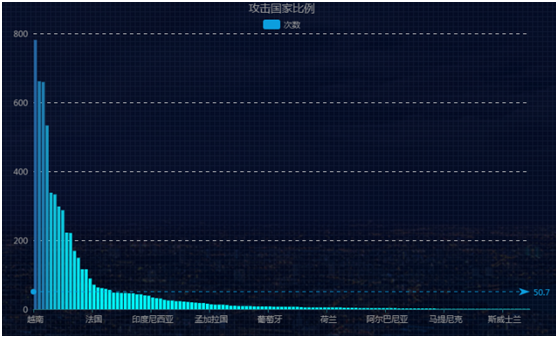

2、攻击者的源ip国家比例

二、比较隐蔽的暴力破解行为分析

为了躲避防火墙的阻断,很多攻击者在程序和脚本中增加了一些混淆的处理,使暴力破解行为登录连接频率较低,或者时间间隔也不相等,类似于一种低速的、非匀速的暴力破解,没有明显的机器程序操作特性。 但这些行为的相同特点是,登录次数特别多,达到很大的值,而且登陆结果都是登陆失败。

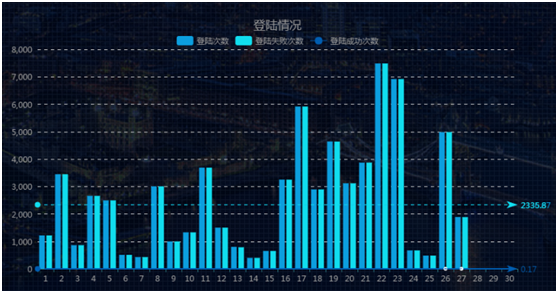

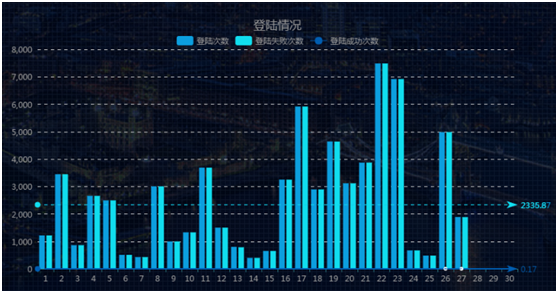

例如,某监测点发现某主机时间周期内前面有大量的TELNET_登录失败,TELNET_口令弱,TELNET_连接。并且,在很长的时间内,几天或者一个月, 几万条或者是十几万条数据都没有出现登陆成功。

从上图,可以看出“登陆连接”次数和“登陆失败”次数柱状图完全一致,说明一直在尝试登陆,且登陆失败。

很多情况下,部分IP一直没有出现登陆成功事件,如果原始数据准确的话,说明暴力破解还没有成功。也有极少的ip前面“登陆成功”数值都为零,大量的“登陆失败”事件后, 最后出现几次“登陆成功”事件。但是,只要您结合日志中详细信息中的帐号信息,就能发现哪些账号被破解,哪些ip受到攻击。

读完暴力破解的概念,您是不是感觉暴力破解就是一种体力活,拿一堆穷尽的用户名和密码去不断的尝试,直到找到可以成功登陆的帐号和密码为止,好像跟黑客用的高科技攻击手段相去甚远。其实,通过分析一些监测点的数据,我们发现暴力破解依然是网络中主要的攻击手段之一。

那么,暴力破解有什么危害,值得我们去研究呢?

这是因为一旦密码被破解,攻击者就拥有了相应的账号权限,就能进行提权、盗取信息或其他破坏性操作,如果是拥有更大权限的管理员帐号(比如,root),那产生的危害就更大。

目前,对暴力破解防护的研究较多,但通过海量级数据来进行防护分析的研究项目比较少见,而本文将通过大数据分析系统FEA,通过分析一些网络审计设备的日志,来判断暴力破解的情况。

分析的思路为:一般登录协议(比如,http\https\ftp\ssh)会有三种事件:登陆连接,登陆失败,登陆成功。而一次登陆连接有两种结果:登陆失败或登陆成功。那么,用登陆连接结果结合登陆的时间间隔进行分析,就可以识别出一些暴力破解的行为。比如,telnet访问有telnet登陆连接、telnet登陆失败、telnet登陆成功三种事件;远程桌面连接访问,也有远程桌面连接、远程桌面登录失败、远程桌面登录成功等不同事件。可以看出,telnet、远程桌面连接、ssh、ftp 等多个协议都有相关标识登陆连接,登陆结果是否成功的事件,因此,都可以用此思路进行相关分析。

以下是运用该分析思路,进行的典型的程序暴力破解分析和比较隐蔽的暴力破解行为分析。

一、典型的程序暴力破解分析

攻击者通常使用程序和脚本来进行登陆尝试,通过尝试不同的密码,判断登陆是否成功。表现的特点是连接的频率较高,一般1分钟内都会超过10次登陆操作。

根据这些特点,使用FEA进行建模分析,在一段时间(如1分钟)内,登陆次数达到设定的阈值,而且其结果都是登陆失败的,就定义为暴力破解。

例如,某监测点其中一台服务器一个月受到4795次暴力破解攻击,每次攻击有十几次,几十次连续的连接登陆行为,总共受到接近十万次的登陆连接尝试。我们分析后,得出如下分析结果。

1、某服务器*.*.4.212一个月内,从1号到30号的暴力破解连接次数

2、攻击者的源ip国家比例

二、比较隐蔽的暴力破解行为分析

为了躲避防火墙的阻断,很多攻击者在程序和脚本中增加了一些混淆的处理,使暴力破解行为登录连接频率较低,或者时间间隔也不相等,类似于一种低速的、非匀速的暴力破解,没有明显的机器程序操作特性。 但这些行为的相同特点是,登录次数特别多,达到很大的值,而且登陆结果都是登陆失败。

例如,某监测点发现某主机时间周期内前面有大量的TELNET_登录失败,TELNET_口令弱,TELNET_连接。并且,在很长的时间内,几天或者一个月, 几万条或者是十几万条数据都没有出现登陆成功。

从上图,可以看出“登陆连接”次数和“登陆失败”次数柱状图完全一致,说明一直在尝试登陆,且登陆失败。

很多情况下,部分IP一直没有出现登陆成功事件,如果原始数据准确的话,说明暴力破解还没有成功。也有极少的ip前面“登陆成功”数值都为零,大量的“登陆失败”事件后, 最后出现几次“登陆成功”事件。但是,只要您结合日志中详细信息中的帐号信息,就能发现哪些账号被破解,哪些ip受到攻击。

相关文章推荐

- 基于FEA的暴力破解行为分析

- Domain Object :基于业务行为的分析

- 基于鼠标点击跟踪的用户点击行为分析

- 基于记录登陆信息的防止网页暴力破解方法

- 基于文本内容的网络行为分析

- 基于树莓派的WIFI暴力破解工具

- 基于客户端用户行为记录的网站可用性分析工具研究

- 基于网站的用户行为分析

- 自学大数据:Hive基于搜狗搜索的用户日志行为分析

- 基于Spark的用户行为路径分析的产品化实践

- 基于鼠标点击跟踪的用户点击行为分析

- 关于基于NTLM明文身份验证进行的暴力破解解决办法

- 基于用户行为的数据分析与挖掘+分布式日志管理系统

- 教你分析针对SSH服务的暴力破解日志

- Apache模块 mod_negotiation 文件名暴力破解分析

- Domain Object:基于业务行为的分析

- 基于鼠标点击跟踪的用户点击行为分析-by 车东

- 基于DM6467平台的智能视频行为分析设计

- 基于用户位置信息的行为分析

- 基于Spark的用户行为路径分析