可执行程序的装载

2016-04-10 21:52

211 查看

ELF(Executableand Linking Format)可执行连接格式是UNIX系统实验室(USL)作为应用程序二进制接口(Application Binary Interface(ABI)而开发和发布的。

在object文件中有三种主要的类型。

一个可重定位(relocatable)文件保存着代码和适当的数据,用来和其他的object文件一起来创建一个可执行文件或者是一个共享文件。

一个可执行(executable)文件保存着一个用来执行的程序;该文件指出了exec(BA_OS)如何来创建程序进程映象。

一个共享object文件保存着代码和合适的数据,用来被下面的两个链接器链接。第一个是连接编辑器[请参看ld(SD_CMD)],可以和其他的可重定位和共享object文件来创建其他的object。第二个是动态链接器,联合一个可执行文件和其他的共享object文件来创建一个进程映象。

ELF文件头部有一些重要的信息:例如:entry point address:0x8048000 是可执行文件加载到内存中开始执行的第一行代码。

Linux 中 ELF 支持两种类型的库:静态库包含在编译时静态绑定到一个程序的函数,动态库则是在加载应用程序时被加载的,而且它与应用程序是在运行时绑定的。而动态链接可以分为可执行程序装载时动态链接和运行时动态链接:

装载时动态链接(Load-time Dynamic Linking):这种方法的前提是在编译之前已经明确知道要调用的动态库的哪些函数,编译时在目标文件中只保留必要的链接信息,而不含动态库函数代码;当程序执行时,调用函数的时候利用链接信息加载动态库函数代码并在内存中将其链接入调用程序的执行空间中(全部函数加载进内存),其主要目的是便于代码共享。(动态加载程序,处在加载阶段,主要为了共享代码,共享代码内存)

运行时动态链接(Run-time Dynamic Linking):这种方式是指在编译之前并不知道将会调用哪些动态库函数,完全是在运行过程中根据需要决定应调用哪个函数,将其加载到内存中(只加载调用的函数进内存);并标识内存地址,其他程序也可以使用该程序,并获得动态库函数的入口地址。(动态库在内存中只存在一份,处在运行阶段)

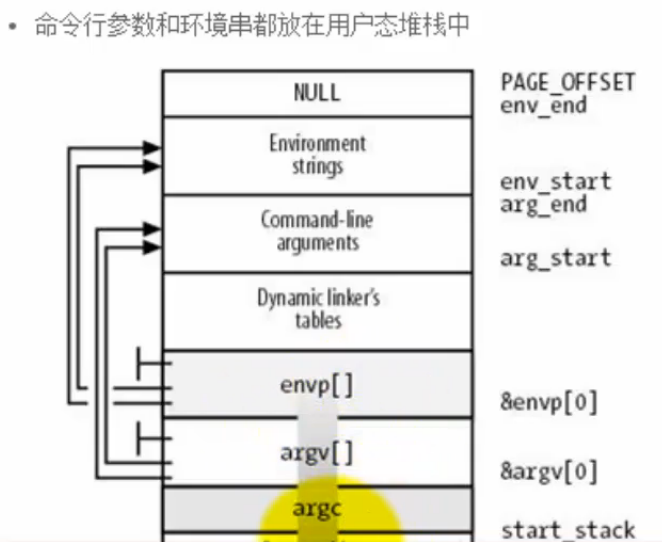

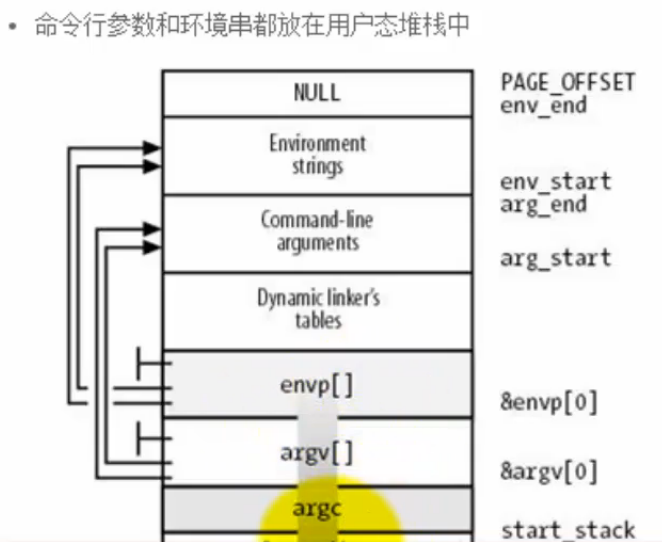

一个进程在创建的时候是完全复制父进程的内容信息,此时调用execv系统调用的时候,此时新进程的运行环境把父进程的环境覆盖掉了,用户态堆栈清空了。那么命令行参数和环境变量是如何进入新程序的堆栈的呢?答:shell程序->execve->sys_execve,然后在初始化新程序堆栈时拷贝进去。

Shell会调用execve将命令行参数和环境参数传递给可执行程序的main函数

int execve(const char * filename,char * const argv[ ],char * const envp[ ]);

库函数exec*都是execve的封装例程

装载程序

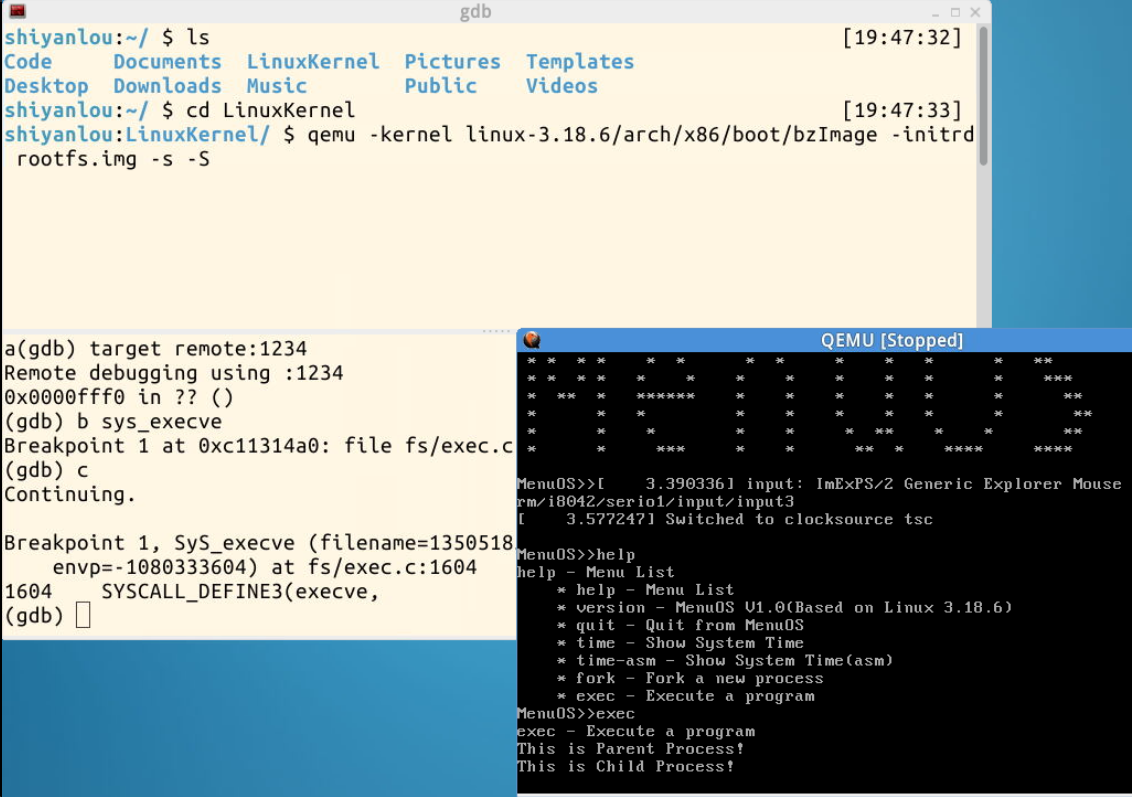

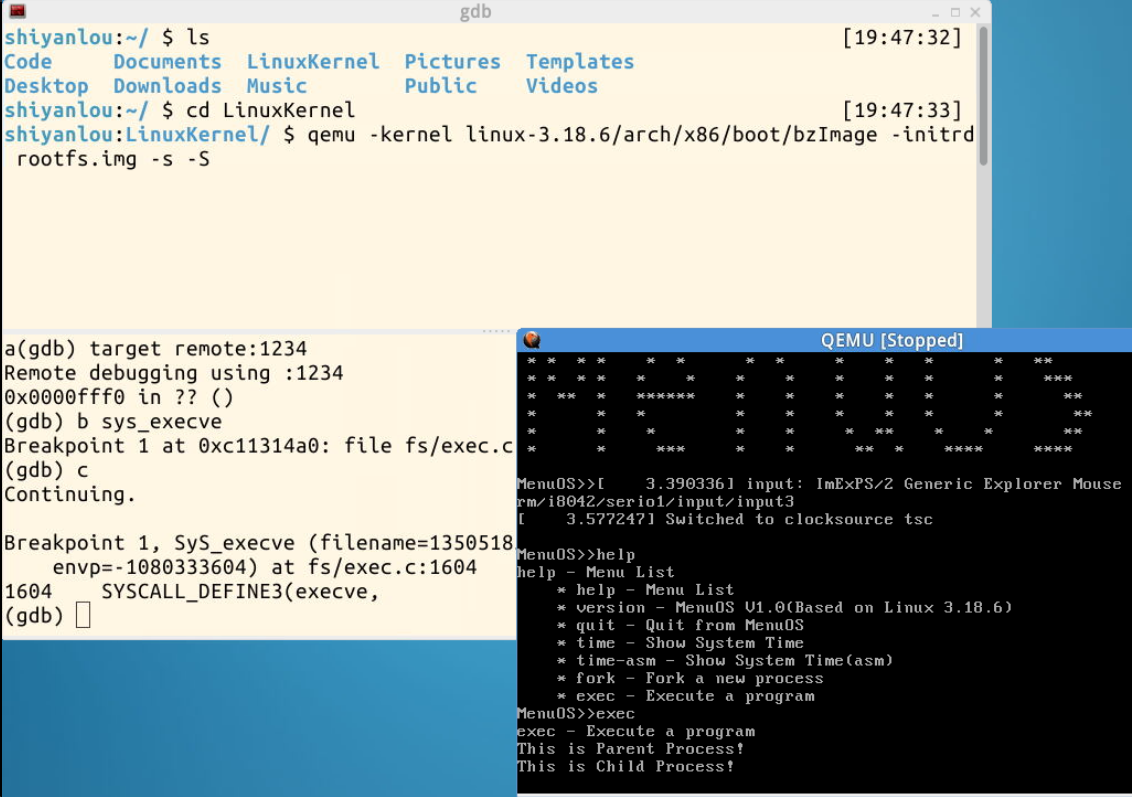

我们在 sys_execve 处设置断点开始追踪分析,如下图:

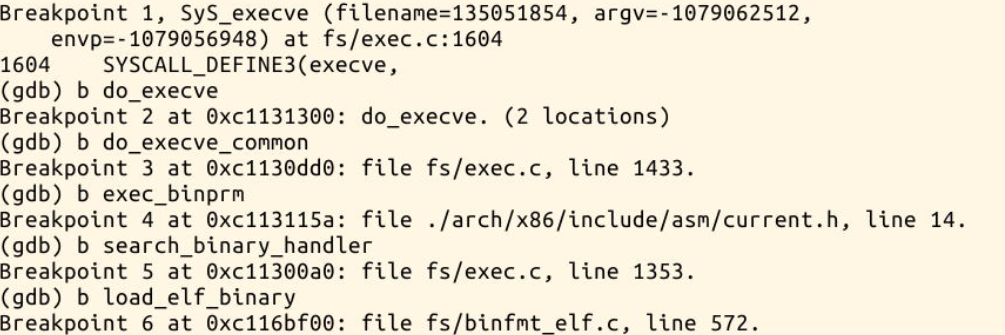

我们发现 execve 是比较特殊的系统调用,exec_binprm 在保存了 bprm 后调用该函数来进一步操作,execve 加载的可执行文件会把当前的进程覆盖掉,返回之后就不是原来的程序而是新的可执行程序起点。这个函数除了保存 pid 以外,还执行了 search_binary_handler 来查询能够处理相应可执行文件格式的处理器,并调用相应的load_binary 方法以启动新进程。

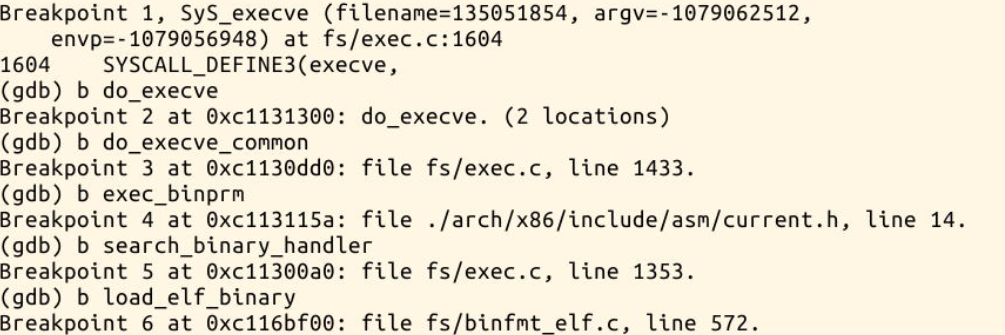

search_binary_handler:

load_elf_binary:

5.总结

Linux 系统通过用户态 execve 函数调用内核态 sys_execve 系统调用,负责将新的程

4000

序代码和数据替换到新的进程中,打开可执行文件,载入依赖的库文件,申请新的内存空间,最后执行 start_thread 函数设置 new_ip 和 new_sp,完成新进程的代码和数据替换,然后返回并执行新的进程代码。

在object文件中有三种主要的类型。

一个可重定位(relocatable)文件保存着代码和适当的数据,用来和其他的object文件一起来创建一个可执行文件或者是一个共享文件。

一个可执行(executable)文件保存着一个用来执行的程序;该文件指出了exec(BA_OS)如何来创建程序进程映象。

一个共享object文件保存着代码和合适的数据,用来被下面的两个链接器链接。第一个是连接编辑器[请参看ld(SD_CMD)],可以和其他的可重定位和共享object文件来创建其他的object。第二个是动态链接器,联合一个可执行文件和其他的共享object文件来创建一个进程映象。

ELF文件头部有一些重要的信息:例如:entry point address:0x8048000 是可执行文件加载到内存中开始执行的第一行代码。

Linux 中 ELF 支持两种类型的库:静态库包含在编译时静态绑定到一个程序的函数,动态库则是在加载应用程序时被加载的,而且它与应用程序是在运行时绑定的。而动态链接可以分为可执行程序装载时动态链接和运行时动态链接:

装载时动态链接(Load-time Dynamic Linking):这种方法的前提是在编译之前已经明确知道要调用的动态库的哪些函数,编译时在目标文件中只保留必要的链接信息,而不含动态库函数代码;当程序执行时,调用函数的时候利用链接信息加载动态库函数代码并在内存中将其链接入调用程序的执行空间中(全部函数加载进内存),其主要目的是便于代码共享。(动态加载程序,处在加载阶段,主要为了共享代码,共享代码内存)

运行时动态链接(Run-time Dynamic Linking):这种方式是指在编译之前并不知道将会调用哪些动态库函数,完全是在运行过程中根据需要决定应调用哪个函数,将其加载到内存中(只加载调用的函数进内存);并标识内存地址,其他程序也可以使用该程序,并获得动态库函数的入口地址。(动态库在内存中只存在一份,处在运行阶段)

一个进程在创建的时候是完全复制父进程的内容信息,此时调用execv系统调用的时候,此时新进程的运行环境把父进程的环境覆盖掉了,用户态堆栈清空了。那么命令行参数和环境变量是如何进入新程序的堆栈的呢?答:shell程序->execve->sys_execve,然后在初始化新程序堆栈时拷贝进去。

Shell会调用execve将命令行参数和环境参数传递给可执行程序的main函数

int execve(const char * filename,char * const argv[ ],char * const envp[ ]);

库函数exec*都是execve的封装例程

装载程序

我们在 sys_execve 处设置断点开始追踪分析,如下图:

我们发现 execve 是比较特殊的系统调用,exec_binprm 在保存了 bprm 后调用该函数来进一步操作,execve 加载的可执行文件会把当前的进程覆盖掉,返回之后就不是原来的程序而是新的可执行程序起点。这个函数除了保存 pid 以外,还执行了 search_binary_handler 来查询能够处理相应可执行文件格式的处理器,并调用相应的load_binary 方法以启动新进程。

search_binary_handler:

int search_binary_handler(struct linux_binprm *bprm)

{

...

retry:

read_lock(&binfmt_lock);

//循环查找 linux_binfmt

list_for_each_entry(fmt, &formats, lh) {

if (!try_module_get(fmt->module))

continue;

read_unlock(&binfmt_lock);

bprm->recursion_depth++;

//对于 elf 文件,实际上执行的就是 load_elf_binary

retval = fmt->load_binary(bprm);

read_lock(&binfmt_lock);

...

}load_elf_binary:

static int load_elf_binary(struct linux_binprm *bprm)

{

...

//获取头

loc->elf_ex = *((struct elfhdr *)bprm->buf);

//读取头信息

if (loc->elf_ex.e_phentsize != sizeof(struct elf_phdr))

goto out;

if (loc->elf_ex.e_phnum < 1 ||

loc->elf_ex.e_phnum > 65536U / sizeof(struct elf_phdr))

goto out;

size = loc->elf_ex.e_phnum * sizeof(struct elf_phdr);

retval = -ENOMEM;

elf_phdata = kmalloc(size, GFP_KERNEL);

if (!elf_phdata)

goto out;

...

//读取可执行文件的解析器

for (i = 0; i < loc->elf_ex.e_phnum; i++) {

if (elf_ppnt->p_type == PT_INTERP) {

...

}

...

//如果需要装入解释器,并且解释器的映像是ELF格式的,就通过load_elf_interp()装入其映像,并把将来进入用户空间时的入口地址设置成load_elf_interp()的返回值,那显然是解释器的程序入口。而若不装入解释器,那么这个地址就是目标映像本身的程序入口。

if (elf_interpreter) {

unsigned long interp_map_addr = 0;

elf_entry = load_elf_interp(&loc->interp_elf_ex,

interpreter,

&interp_map_addr,

load_bias);

if (!IS_ERR((void *)elf_entry)) {

interp_load_addr = elf_entry;

elf_entry += loc->interp_elf_ex.e_entry;

}

if (BAD_ADDR(elf_entry)) {

retval = IS_ERR((void *)elf_entry) ?

(int)elf_entry : -EINVAL;

goto out_free_dentry;

}

reloc_func_desc = interp_load_addr;

allow_write_access(interpreter);

fput(interpreter);

kfree(elf_interpreter);

} else {

elf_entry = loc->elf_ex.e_entry;

if (BAD_ADDR(elf_entry)) {

retval = -EINVAL;

goto out_free_dentry;

}

}

}5.总结

Linux 系统通过用户态 execve 函数调用内核态 sys_execve 系统调用,负责将新的程

4000

序代码和数据替换到新的进程中,打开可执行文件,载入依赖的库文件,申请新的内存空间,最后执行 start_thread 函数设置 new_ip 和 new_sp,完成新进程的代码和数据替换,然后返回并执行新的进程代码。

相关文章推荐

- Linux的五个查找命令

- scoped_ptr,scoped_array

- boost解析argv

- 20145310 《Java程序设计》第6周学习总结

- 冒泡,选择,插入,快速排序在Java中的实现

- OpenGL超级宝典笔记----框架搭建

- Mac 上编译 ffmpeg 方法

- 从头到位打印链表

- 递归小结

- Python中strip(),lstrip(), rstrip()使用方法

- hihocoder 1290:Demo Day

- 静态成员

- 应用层常见的协议及对应的端口号

- 网页三

- C++primer 练习12.27

- MyEclipse6.5上配置Tomcat7

- linux man

- 第七周:可执行程序的装载

- K-近邻算法

- C++中new和malloc的区别