***第一天

一 什么是网络******?

答:网络******”是对大型的网络主机服务器群组采用的一种迂回渐进式的***方法,通过长期而有计划地逐步******进入网络,最终完全控制整个网络。

网络***为什么会成功?

因为网络上或多或少都存在漏洞,可以先找到小的缺口,然后***者把它扩大,最终掌握整个网络的权限!

二、学习网络***测试的意义?

答:网络***测试是受信任的第三方的网络安全评估,网络***目的性更强!对目标网络进行***,获取内部资料,进行网络破坏,***是系统的!

三、***需要掌握的知识?

答:进程、端口、服务。

进程?

答:运行一个程序,就启动了一个进程

分为系统进程和用户进程,凡是用于完成操作系统各种功能进程就是系统进程,自己的打开的就是用户进程,

端口?

答:ip只能确定到某个计算机,端口用来确定是哪个服务

端口分为硬件端口和软件端口和协议端口

硬件端口又叫接口 usb接口、串行接口

软件端口网络中面向连接服务和通讯的协议端口

协议端口范围0-----65535 www80

服务?

答:计算机系统安装后,会默认启动很多服务,每个服务都有具体的文件存在,其扩展名一般是exe,dll、sys

四、文件和文件系统?

答:linux思想‘一切皆文件!’

文件系统:负责管理和存储文件信息的软件机构称为文件管理系统,又叫文件系统!

文件系统的组成:

与文件管理有关的软件、被管理的文件、实施文件管理所需的数据结构

五、DOS系统常用的命令?

答:掌握dos命令是网络***的基本功!

cd:切换目录

dir:查看磁盘中包含文件

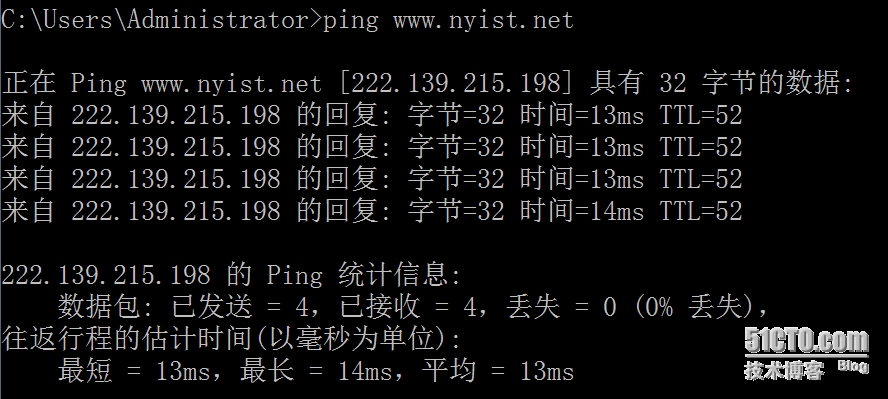

Ping:测试目的主机是否通连接速度!(安装tcp/ip协议才能使用)

Netsat:用来显示tcp、网络接口、路由器,可以的值系统中都有哪些网络连接。

Ipconfig:ip:子网掩码、网关。

Tracert:显示数据包到目标主机的路径

Nslookup:DNS服务器能否正常解析域名

At:定时任务,在指定的时间执行***程序或命令

六、网络***测试与***的分类?

答:根据***方法分类?

答:

黑盒***:***着对目标网络系统一无所知,通常只能通过DNS、web、Email等对外公开的服务器进行扫描探测,从而获得公开的信息,从而决定如何***

白盒***:又叫结构***,***测试人员可以通过正常渠道获得所有信息,用户账号和密码、操作系统类型、服务器类型、网络设备型号、网络拓扑结构、代码等信息

根据***测试目标分类?

答:

主机操作系统***:linux、windows、unix

数据库系统***:mysql oracle、DB2

网站程序***:***目标对外界提供web或者Email

应用系统***:对***目标提供的各种应用进行***测试

网络设备***:防火墙、***检测系统、路由器、交换机

按网络环境?

答:

外网测试:对网络设备的远程***、口令管理安全检测、防火墙规则探测与规避、web及其他开放服务

内网测试:模拟网络内部违规者的行为,经常采用的方式:

远程缓冲区溢出、口令猜测、b/s或c/s的应用测试

七、***测试过程与***的手段?

答:①收集并分析信息,制定******方案?

答:收集信息分为:

边缘信息:网络系统公司的结构、各部门职能、内部员工账号组成、邮件联系地址、qq、各种社交网络账号与信息。

网络信息:最终获取目标网络拓扑结构、公司网络所在区域、子公司ip地址分布、***地址接入、各种重要服务器分布、网络连接设备。所使用的手段:googel hacking 、whois查询、DNS域名查询、网络扫描器。

端口/服务信息:端口服务扫描工具,web 、ftp、MySQL、snmp

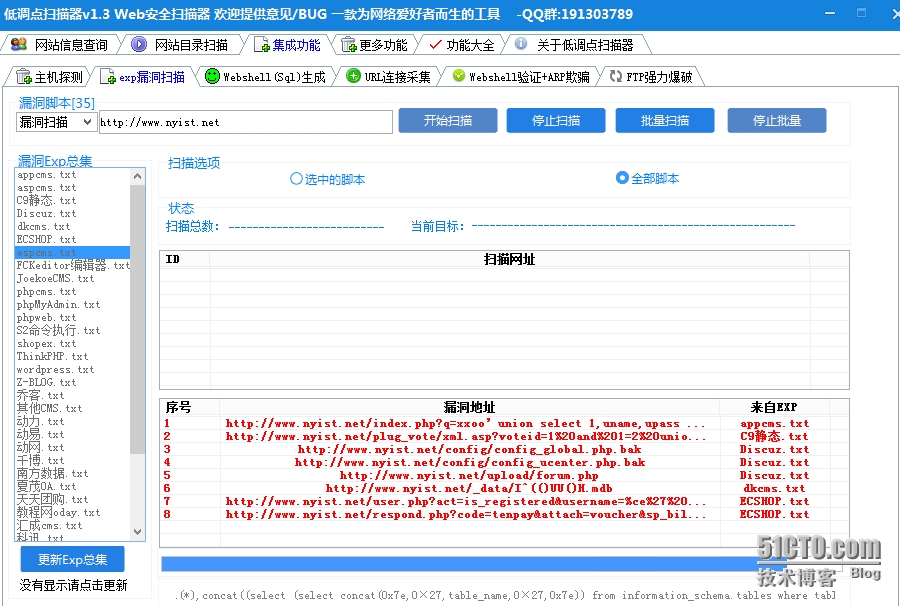

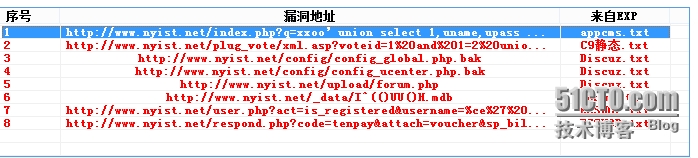

漏洞扫描:通过上面的信息收集,对服务重点扫描,找到其漏洞

工具:

针对操作系统漏洞扫描:

X-scan、ISS、nessus、SSS、Retina

针对web网页服务:sql扫描器、文件php包含扫描器、上穿漏洞扫描器。

全面的扫描:

Appscan

针对数据库的扫描:

Sql空口令扫描器、ngssq、uirrel、shadow database scanner

制定***方案?

②、寻找突破口,进入内部网络?

答:***者通过上面的手段获取目标主机的信息后,制定自己的方案。例如:

针对网管服务器进行远程溢出、从目标网络的web服务器入手、针针对数据库弱口令进行***

寻找内网托破口的***方法:

利用系统或软件漏洞进行远程溢出***

利用系统或服务各种弱口令进行***

对系统或者服务账号的密码进行暴力破解

采用web脚本***、******

最常用的两种:web脚本***、***欺骗,***者通过邮件、通信工具或挂马,将***绕过网关,发送到内部欺骗执行。从而直接的到内网主机的控制权。

③、纵向提升权限、获得目标主机的控制权?

④、绕过防火墙,突破内网环境限制?

***手段:

防火墙杀毒软件的突破、代理的建立、账号后门的隐藏破解、3389远程中单的开启和连接

⑤、内网信息扫描与收集?

⑥、横向提升权限、获取整个网络的控制权?

答:小型局域网:采用嗅探方式获得域管理员账号密码、远程溢出获得远程主机的控制权限

大型内部网络:***者还要***内部网络设备,如路由器、交换机,***手段:远程溢出、嗅探、密码破解、ARP欺骗、会话劫持、远程终端破解连接。

⑦***成功!!!!!!!!!!!

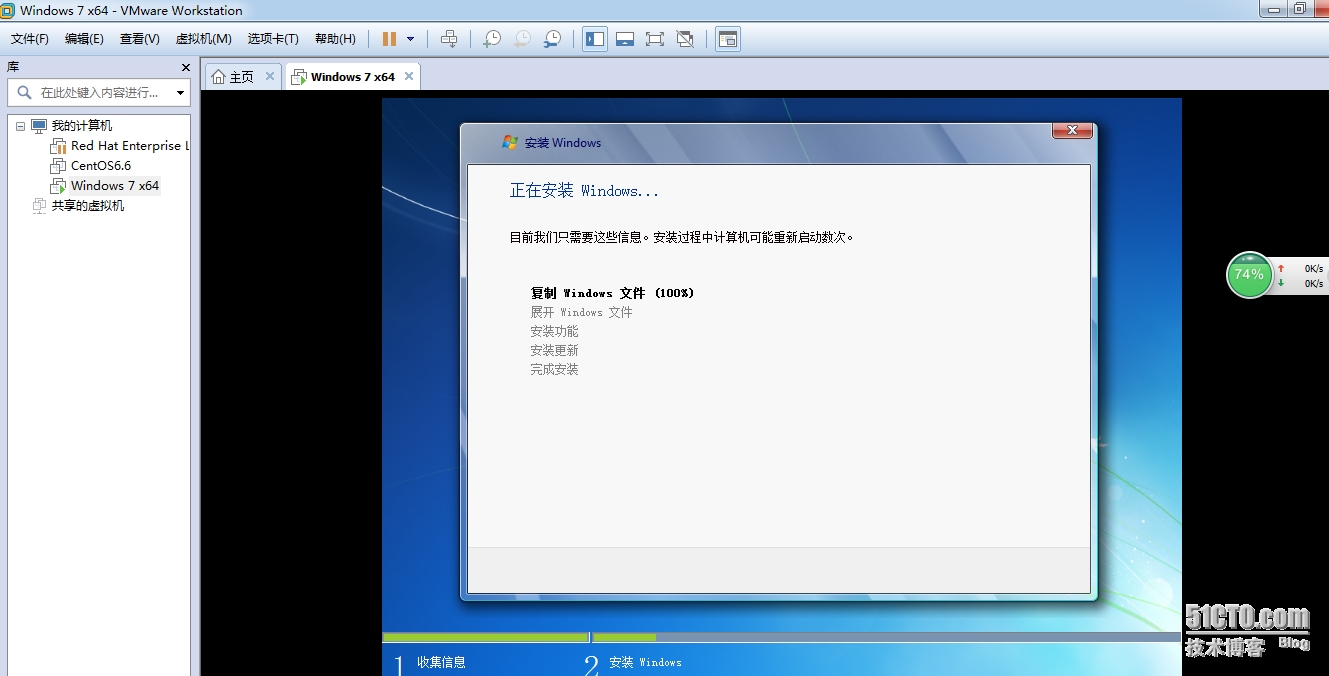

八、安全测试环境

答:我们自己搭建测试环境

虚拟机+操作系统

九、踩点与侦查范围?

答:踩点:***之前先摸清情况!

具体流程:

①侦察对方是否存在

答:ping www.nyist.net(例子)

②侦查对方的操作系统

TTL 128左右windows 64左右linux

③查询对方的安全状况

④查询WHOIS和DNS

⑤网络侦查

⑥快速确定漏洞范围

确定侦查范围:具体的目的会确定侦查范围

十、小结:

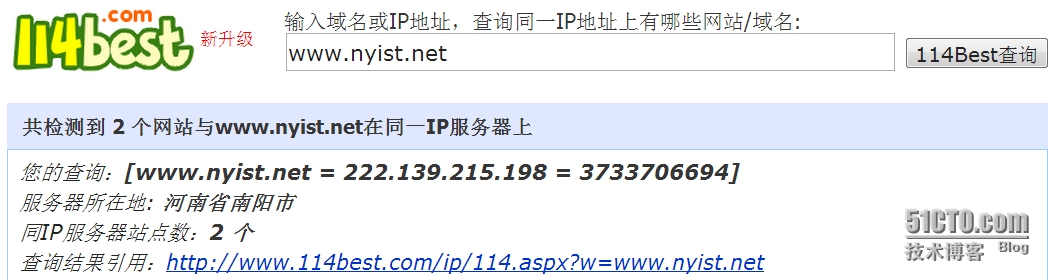

目标主机:

南阳理工学院

Ip:222.139.215.198

系统:Apache/2.2.15 (CentOS) PHP/5.3.3

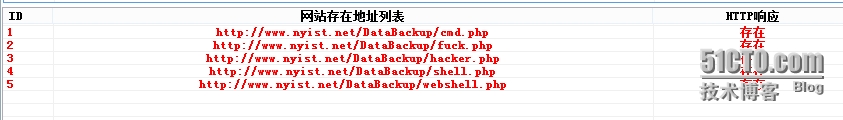

漏洞:

注册商: NETWORK SOLUTIONS, LLC.

域名服务器: whois.networksolutions.com

相关网站: http://networksolutions.com

DNS服务器: NS1.NYIST.NET

DNS服务器: NS2.NYIST.NET

DNS服务器: NS3.NYIST.NET

域名状态:运营商设置了客户禁止转移保护 http://www.icann.org/epp#clientTransferProhibited

更新时间: 13-4月-2015

创建时间: 16-9月-1999

过期时间: 16-9月-2023

旁站:

一般网站的默认后台登录页面

http://www.suda.edu.cn/admin/Admin_Login.asp

开放端口:

22端口已开放

80端口已开放

- 东子破解的第一天

- socket学习第一天

- 黑马程序员~ ~第一天.时间这样过去就很好

- 第一天

- 上班第一天

- C++学习第一天--编译命令

- 黑马程序员_javaIO_第一天

- java多线程第一天

- 实习日记第一天——环境配置, ofbiz, Android, https

- 来公司上班的第一天

- .项目管理十日谈-第一天-如何接手和启动项目(干系人管理)

- 从零单排—面向对象认识JS世界(第一天)

- 第一天,回顾C,闲谈C、C++、C#以及.NET

- MySQL第一天初识--对数据库和表的增删改查

- java获取当前月第一天和最后一天 java获取某月天数 js获取某月天数

- Linux初学(第一天)

- 第一天

- 动规第一天.2

- 第一天

- canvas开发专题-第一天