离线抓取域登录缓存hash(mscash)

2015-07-13 16:42

615 查看

注意:这次抓取的是域成员的hash 并不是域控的hash

注册表导出:

reg save hklm\sam c:\sam.hive & reg save hklm\system c:\system.hive & reg save hklm\security c:\security.hive

mscash(域缓存hash)提取

cain能从hive文件中提取mscash,但是不支持复制出来,只能一个一个字符敲出来,十分蛋疼;getsyskey+gethashes也可以导出,但是只能导出本地账户hash,creddump是一个python写的工具,不仅能导出本地hash,还支持导出mscash(域缓存hash),默认版本的creddump不支持mscash2,有人根据原版本进行修改,并命名为creddump7,可以支持所有系统版本的注册表提取mscash。

mscash缓存的密码信息有两种加密版本,Vista之前的加密方式相对简单,以用户名作为salt,称为mscash;之后的加密方式不仅将用户名作为salt,加密算法也更复杂,称为mscash2

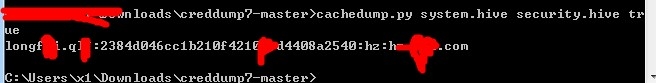

cachedump.py system.hive security.hive true

后面的第三个参数true表示这是mscash2版本,如果是2003上面提取的注册表这里写false

https://github.com/Neohapsis/creddump7

简单的说下用途:

比如你拿到了一个通杀的本地管理员账户密码,去批量连接内网的主机,之后拿到sam.hive system.hive security.hive 文件,那么可以提取hash 可以看下是否存在域控的hash。

本文出自 “Sanr” 博客,请务必保留此出处http://0x007.blog.51cto.com/6330498/1673840

注册表导出:

reg save hklm\sam c:\sam.hive & reg save hklm\system c:\system.hive & reg save hklm\security c:\security.hive

mscash(域缓存hash)提取

cain能从hive文件中提取mscash,但是不支持复制出来,只能一个一个字符敲出来,十分蛋疼;getsyskey+gethashes也可以导出,但是只能导出本地账户hash,creddump是一个python写的工具,不仅能导出本地hash,还支持导出mscash(域缓存hash),默认版本的creddump不支持mscash2,有人根据原版本进行修改,并命名为creddump7,可以支持所有系统版本的注册表提取mscash。

mscash缓存的密码信息有两种加密版本,Vista之前的加密方式相对简单,以用户名作为salt,称为mscash;之后的加密方式不仅将用户名作为salt,加密算法也更复杂,称为mscash2

cachedump.py system.hive security.hive true

后面的第三个参数true表示这是mscash2版本,如果是2003上面提取的注册表这里写false

https://github.com/Neohapsis/creddump7

简单的说下用途:

比如你拿到了一个通杀的本地管理员账户密码,去批量连接内网的主机,之后拿到sam.hive system.hive security.hive 文件,那么可以提取hash 可以看下是否存在域控的hash。

本文出自 “Sanr” 博客,请务必保留此出处http://0x007.blog.51cto.com/6330498/1673840

相关文章推荐

- Data too long for column 'corp_id' at row 1

- spring ioc原理

- JAVA中MESSAGEBOX,静态类直接引用

- 打开系统设置

- tmpx

- MWC大会来临,YunOS会有哪些表现?

- Toll-Free Bridging

- 黑马程序员_IO流体系(一)

- JAVA使用原生加密算法注意事项

- 安装绿色版的mysql

- 感谢赞助

- viewpager嵌套开源组件gesture-imageview实现图片浏览和缩放

- 选择排序---简单选择排序 堆排序

- Java面试题全集(上)

- Mac下安装OpenCV3.0—包含opencv_contrib模块

- 自然数n的分解

- 黑马程序猿——JAVA基础------内部类

- java排列组合算法

- 生成模型与判别模型

- poj 3046 数蚂蚁 dp