在DMZ区部署视频服务器

2015-07-03 12:44

197 查看

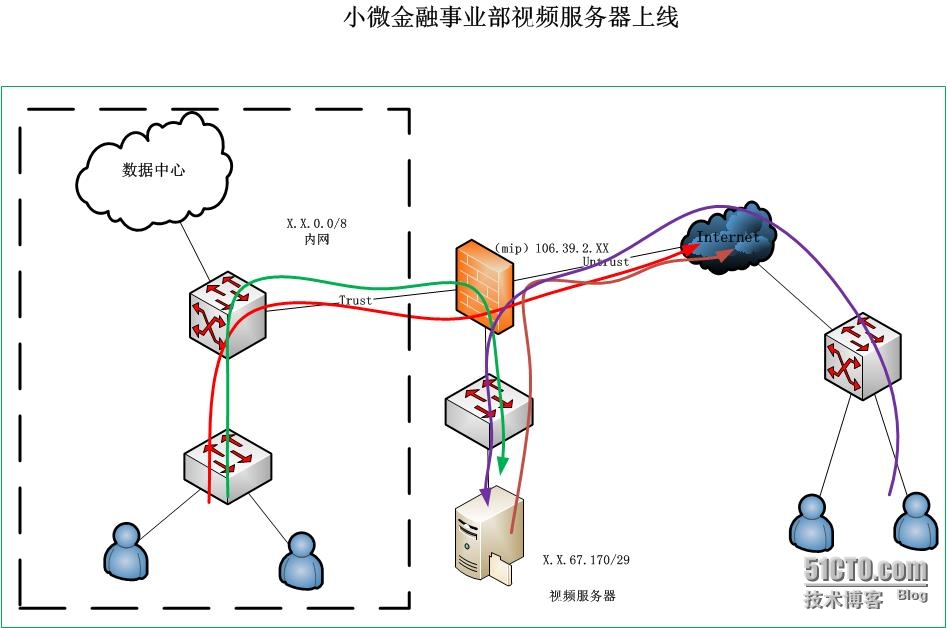

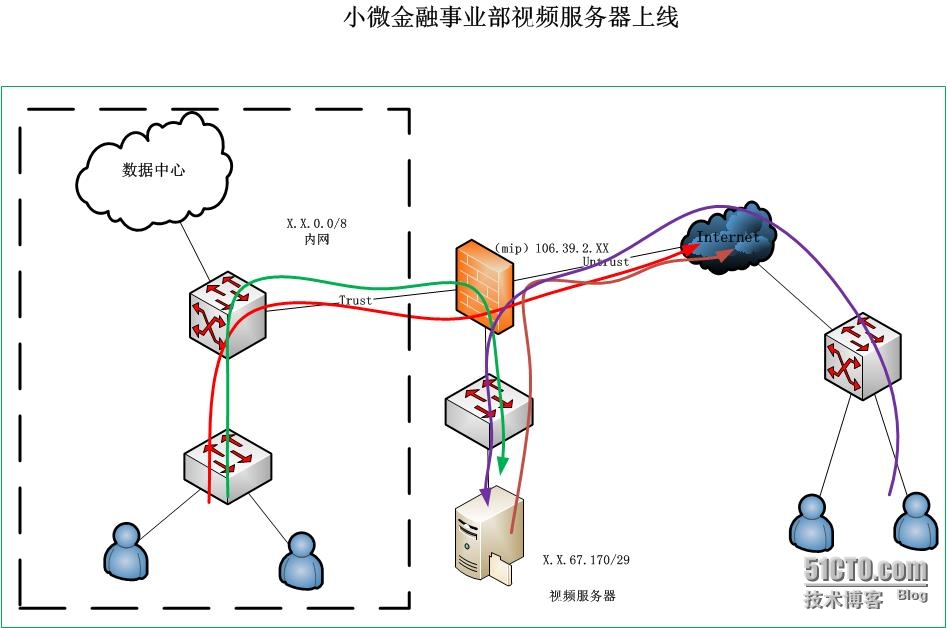

在DMZ区域部署视频服务器一、背景 我司某部门要上架几台视频服务器,通过这台服务器管理全国机构的视频监控摄像机,需要将服务器部署在总公司,方便总公司的IT进行运维,但要让机构的视频监控摄像机能通过当地的外网来互相访问,通过网络规划,需要在防火墙上新建一个DMZ区域,用于部署视频服务器,来满足业务的流量访问需求。二、网络拓扑

三、网络配置

1、在防火墙上新建一个DMZ区域,并配置子接口,将网关启用在防火墙上,关联vlan367;下联一台接入交换机,通过交换机连接视频服务器,在交换机上创建vlan 367,将连接至服务器的端口设置为access模式,并归属vlan367,交换机上联口设置为trunk口即可;在与之核心交换机上,将到视频服务器段的静态路由充分发进ospf,使内网可以管理到视频服务器。

2、具体配置如下:

(1)在核心交换机上:

set routing-options static route 106.39.2.xx/28 next-hop 10.63.xx.xx

set policy-options policy-statement to-shipin-server term 10 from protocol static

set policy-options policy-statement to-shipin-server term 10 from route-filter 106.39.2.xx/28 exact

set policy-options policy-statement to-shipin-server term 10 then accept

set protocols ospf export to-shipin-server //发布至ospf

(2)在防火墙上:

set interface "ethernet0/1" zone "DMZ"

set interface "ethernet0/1.367" tag 367 zone "DMZ"

set interface ethernet0/1.367 ip xx.xx.67.169/29

set interface ethernet0/1.367 nat

set interface ethernet0/1 ip manageable

set address "DMZ" "xx.xx.67.168/29" xx.xx.67.168 255.255.255.248

set interface "ethernet0/3" mip 106.39.2.xx host xx.xx.67.170 netmask 255.255.255.255 vr "trust-vr"

set policy id 1 from "Trust" to "Untrust" "x.xx.xx.0/8" "Any" "ANY" permit log

set policy id 1

exit

set policy id 2 from "Trust" to "DMZ" "Any" "xx.xx.67.168/29" "ANY" permit log

set policy id 2

exit

set policy id 3 from "DMZ" to "Untrust" "xx.xx.67.168/29" "Any" "ANY" permit log

set policy id 3

exit

set policy id 6 from "Untrust" to "DMZ" "Any" "MIP(106.39.2.xx)" "ANY" permit

set policy id 6

exit

(3)在接入交换机上:

conf

vlan 367

exit

interface range f0/1-10

switch mode access

switch access vlan 367

interface g0/25

switch mode trunk

description "To-xxxx.xxx.eth0/1"

四、业务测试

1、内网可以远程管理视频服务器。

2、内网可以正常访问互联网。

3、视频服务器不能主动访问内网。

4、视频服务器可以正常访问互联网。

5、机构可以通过映射的公网地址(106.39.2.X)正常访问视频服务器。

三、网络配置

1、在防火墙上新建一个DMZ区域,并配置子接口,将网关启用在防火墙上,关联vlan367;下联一台接入交换机,通过交换机连接视频服务器,在交换机上创建vlan 367,将连接至服务器的端口设置为access模式,并归属vlan367,交换机上联口设置为trunk口即可;在与之核心交换机上,将到视频服务器段的静态路由充分发进ospf,使内网可以管理到视频服务器。

2、具体配置如下:

(1)在核心交换机上:

set routing-options static route 106.39.2.xx/28 next-hop 10.63.xx.xx

set policy-options policy-statement to-shipin-server term 10 from protocol static

set policy-options policy-statement to-shipin-server term 10 from route-filter 106.39.2.xx/28 exact

set policy-options policy-statement to-shipin-server term 10 then accept

set protocols ospf export to-shipin-server //发布至ospf

(2)在防火墙上:

set interface "ethernet0/1" zone "DMZ"

set interface "ethernet0/1.367" tag 367 zone "DMZ"

set interface ethernet0/1.367 ip xx.xx.67.169/29

set interface ethernet0/1.367 nat

set interface ethernet0/1 ip manageable

set address "DMZ" "xx.xx.67.168/29" xx.xx.67.168 255.255.255.248

set interface "ethernet0/3" mip 106.39.2.xx host xx.xx.67.170 netmask 255.255.255.255 vr "trust-vr"

set policy id 1 from "Trust" to "Untrust" "x.xx.xx.0/8" "Any" "ANY" permit log

set policy id 1

exit

set policy id 2 from "Trust" to "DMZ" "Any" "xx.xx.67.168/29" "ANY" permit log

set policy id 2

exit

set policy id 3 from "DMZ" to "Untrust" "xx.xx.67.168/29" "Any" "ANY" permit log

set policy id 3

exit

set policy id 6 from "Untrust" to "DMZ" "Any" "MIP(106.39.2.xx)" "ANY" permit

set policy id 6

exit

(3)在接入交换机上:

conf

vlan 367

exit

interface range f0/1-10

switch mode access

switch access vlan 367

interface g0/25

switch mode trunk

description "To-xxxx.xxx.eth0/1"

四、业务测试

1、内网可以远程管理视频服务器。

2、内网可以正常访问互联网。

3、视频服务器不能主动访问内网。

4、视频服务器可以正常访问互联网。

5、机构可以通过映射的公网地址(106.39.2.X)正常访问视频服务器。

相关文章推荐

- DMZ区

- Juniper防火墙的一些技术概念

- juniper防火墙 1系统管理

- DMZ区的介绍及连接图

- 硬盘录像机采集卡PPPOE实现远程域名访问

- [学习windows/记录篇]安装TMG防火墙(三向外围)

- SCOM agent install in DMZ workstation:21016,21007

- 配置ASA实现内网、Dmz和外网的访问 推荐

- Windows域环境下部署ISA Server 2006防火墙(三) 推荐

- 配置PIX515E DMZ的基本方法与故障排除 推荐

- 如何正确地部署防火墙? 推荐

- 花生壳配置外网映射内网IP端口

- pfSense DMZ配置

- DMZ

- DMZ

- 内外网通过公网IP访问DMZ主机

- 模拟PIX804外网访问内网DMZ服务器以及ssh远程登陆

- DMZ