下载服务器SSH被用户恶意猜密码了

2015-02-09 00:00

330 查看

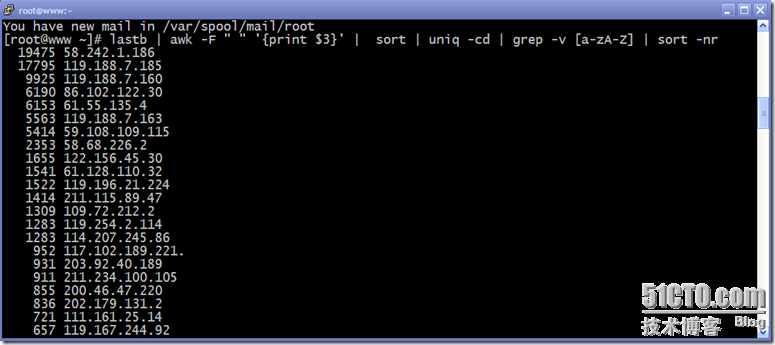

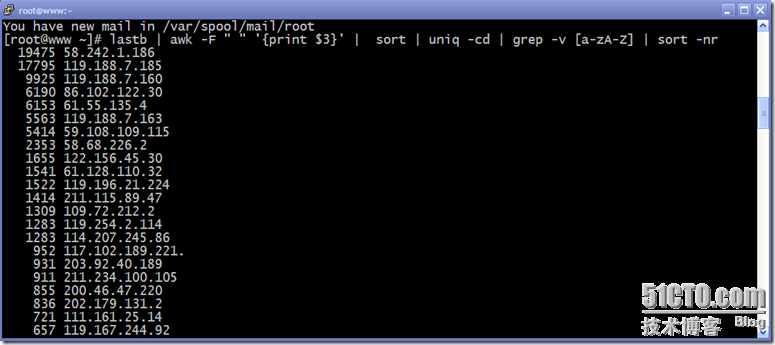

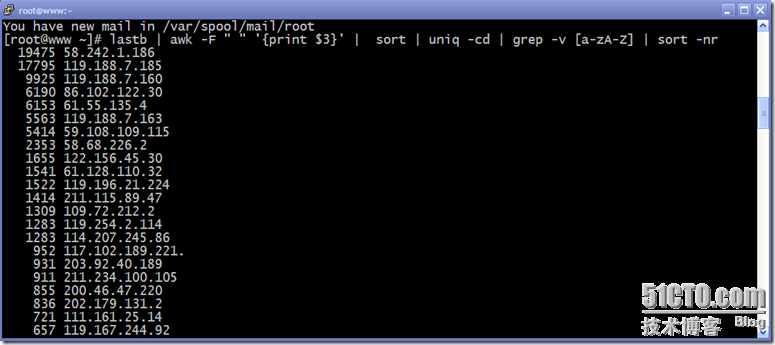

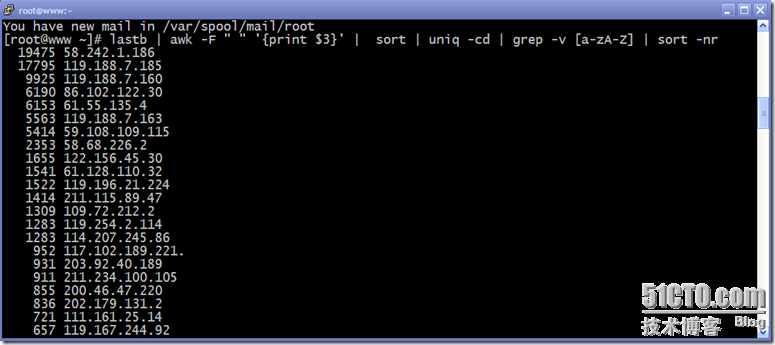

我个人的资料下载站点,一直很正常的工作着,今天无意中敲了lastb命令,发现有大量的记录,我第一反应是,被人攻击了。

于是看看了自己的资料,发现没有丢,估计是哪个小子没事在网上用工具试密码呢。最多的有19475次,估计很快就能突破2万次了!

不得不感叹下,我的密码设的严!

看看哪些账户被人使用的次数最多,以下为前10名

对此,防范方法:

1、iptables 来deny掉以上IP的22端口的访问

2、修改SSH默认端口

3、使用ssh的一些防范工具

4、系统自带的xinetd来现防范

方法四:系统自带的xinetd来现防范<刚好我的SSH就是由xinetd守护>

在原来的基础上添加了:

cps = 5 120 <同时接受最多5个连接,再有新的连接就让他等120秒>

per_source = 2 每个IP只能两连接

instances = 5 允许有5个实例

未完待续

年底事情多了,个人服务器的事情,也一直没有搞,今天看看在上次出现问题后,做了一些初步改善后效果如何?

发现有两个IP已经放弃密码猜测了;还有几台一直持续,因为限制了ssh的实例个数,所以密码猜测尝试的数量在减少。

方法三:使用SSH的防范工具

DenyHosts工具:[http://sourceforge.net/projects/denyhosts/files/denyhosts/2.6/DenyHosts-2.6.tar.gz/download]

PAM_abl工具[http://sourceforge.net/projects/pam-abl/files/]

网友的文章1:http://blog.sina.com.cn/s/blog_6bdbe0f30100l1dz.html Denyhosts阻止SSH暴力破解

网友的文章2:http://blog.csdn.net/zhongmao/archive/2008/09/23/2968088.aspx 使用pam_abl来防止SSH暴力破解

方法二:修改SSH默认端口

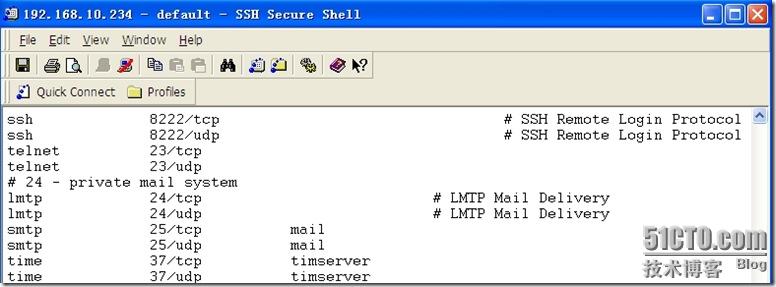

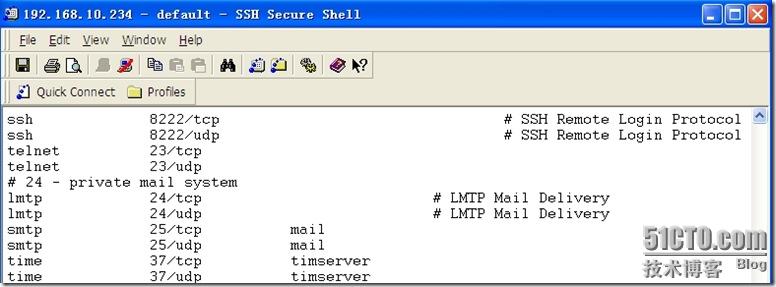

鉴于我的ssh是由xinetd托管的,所以我需要修改/etc/xinetd/sshd的配置文件,也就是端口信息了;在默认情况下xinetd托管的服务,它的端口信息是从/etc/service这个文件中读取的。为此,我只要修改/etc/service里的ssh端口就行了!

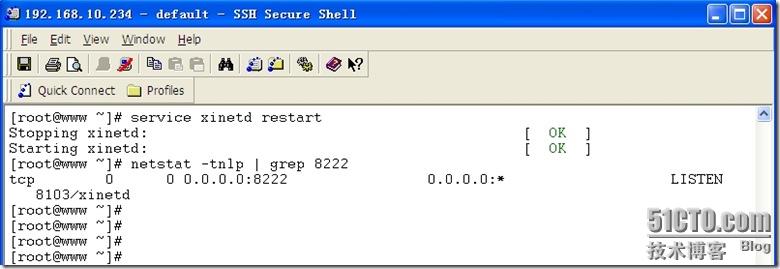

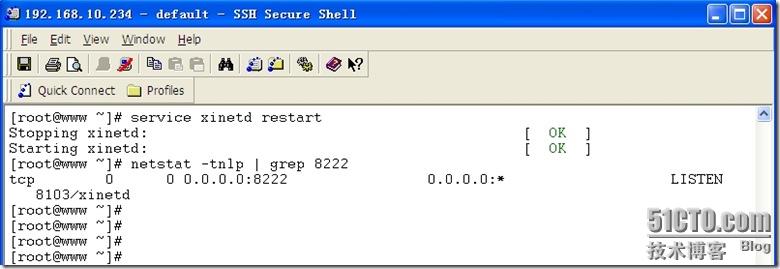

完成以上操作之后,重启xinetd服务,并查看端口信息。8222端口侦听成功!

经过验证登录OK。

方法一、iptables 来deny掉以上IP的8222端口的访问.<配合方法二>

本文出自 “潜入技术的海洋” 博客,请务必保留此出处http://myhat.blog.51cto.com/391263/472452

于是看看了自己的资料,发现没有丢,估计是哪个小子没事在网上用工具试密码呢。最多的有19475次,估计很快就能突破2万次了!

不得不感叹下,我的密码设的严!

看看哪些账户被人使用的次数最多,以下为前10名

对此,防范方法:

1、iptables 来deny掉以上IP的22端口的访问

2、修改SSH默认端口

3、使用ssh的一些防范工具

4、系统自带的xinetd来现防范

方法四:系统自带的xinetd来现防范<刚好我的SSH就是由xinetd守护>

在原来的基础上添加了:

cps = 5 120 <同时接受最多5个连接,再有新的连接就让他等120秒>

per_source = 2 每个IP只能两连接

instances = 5 允许有5个实例

未完待续

年底事情多了,个人服务器的事情,也一直没有搞,今天看看在上次出现问题后,做了一些初步改善后效果如何?

发现有两个IP已经放弃密码猜测了;还有几台一直持续,因为限制了ssh的实例个数,所以密码猜测尝试的数量在减少。

方法三:使用SSH的防范工具

DenyHosts工具:[http://sourceforge.net/projects/denyhosts/files/denyhosts/2.6/DenyHosts-2.6.tar.gz/download]

PAM_abl工具[http://sourceforge.net/projects/pam-abl/files/]

网友的文章1:http://blog.sina.com.cn/s/blog_6bdbe0f30100l1dz.html Denyhosts阻止SSH暴力破解

网友的文章2:http://blog.csdn.net/zhongmao/archive/2008/09/23/2968088.aspx 使用pam_abl来防止SSH暴力破解

方法二:修改SSH默认端口

鉴于我的ssh是由xinetd托管的,所以我需要修改/etc/xinetd/sshd的配置文件,也就是端口信息了;在默认情况下xinetd托管的服务,它的端口信息是从/etc/service这个文件中读取的。为此,我只要修改/etc/service里的ssh端口就行了!

完成以上操作之后,重启xinetd服务,并查看端口信息。8222端口侦听成功!

经过验证登录OK。

方法一、iptables 来deny掉以上IP的8222端口的访问.<配合方法二>

本文出自 “潜入技术的海洋” 博客,请务必保留此出处http://myhat.blog.51cto.com/391263/472452

相关文章推荐

- 下载服务器SSH被用户恶意猜密码了

- 【转】服务器添加新用户用ssh-key 登录,并禁用root用户 密码登录

- 服务器用户密码更改影响程序执行解决(之一)

- “windows 2003域用户在客户端用域服务器IP和域名称访问IIS提示输入用户名密码”解决办法

- 在liunx中新建用户后,SSH 证书连接,需要输入密码的解决方案

- 黑客组织攻破苹果服务器 已公布部分用户密码

- MPI并行环境建立之三--配置ssh实现MPI节点间用户的无密码访问

- IIS有服务器访问网站时,经常要求提示输入用户与密码的问题

- 多家网站用户密码数据库被爆 下载地址及文件网络疯传

- SSH无密码登录服务器

- 防暴力破解SSH/FTP/SMTP用户密码----fail2ban操作实务

- 在两台服务器之间建立信任关系解决scp,ssh等不用输入密码等问题

- FTP服务器的用户密码修改方法

- 如何在两台linux服务器之间用RSA键对的方法SSH/SCP不需密码

- 在freeBSD服务器之间搭建ssh无密码登录

- RHCE_LAB(2)SSH远程登录自动验证(不输入用户登录密码)的实现

- 服务器间通过ssh使用密钥对实现无密码登录solaris,redhat,linux

- 两台RHEL5.5服务器rsh的root和普通用户无密码连接

- 配置集群用户以及配置集群节点间无密码ssh登陆