ASA防火墙配置url过滤。详细实验步骤

2014-10-17 21:20

483 查看

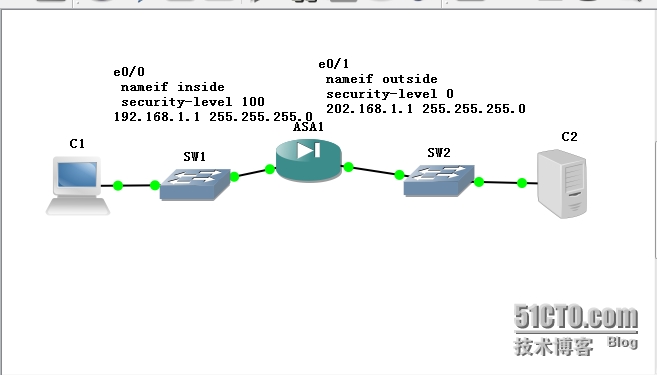

实验拓扑图。。。。服务器ip:202.168.1.10

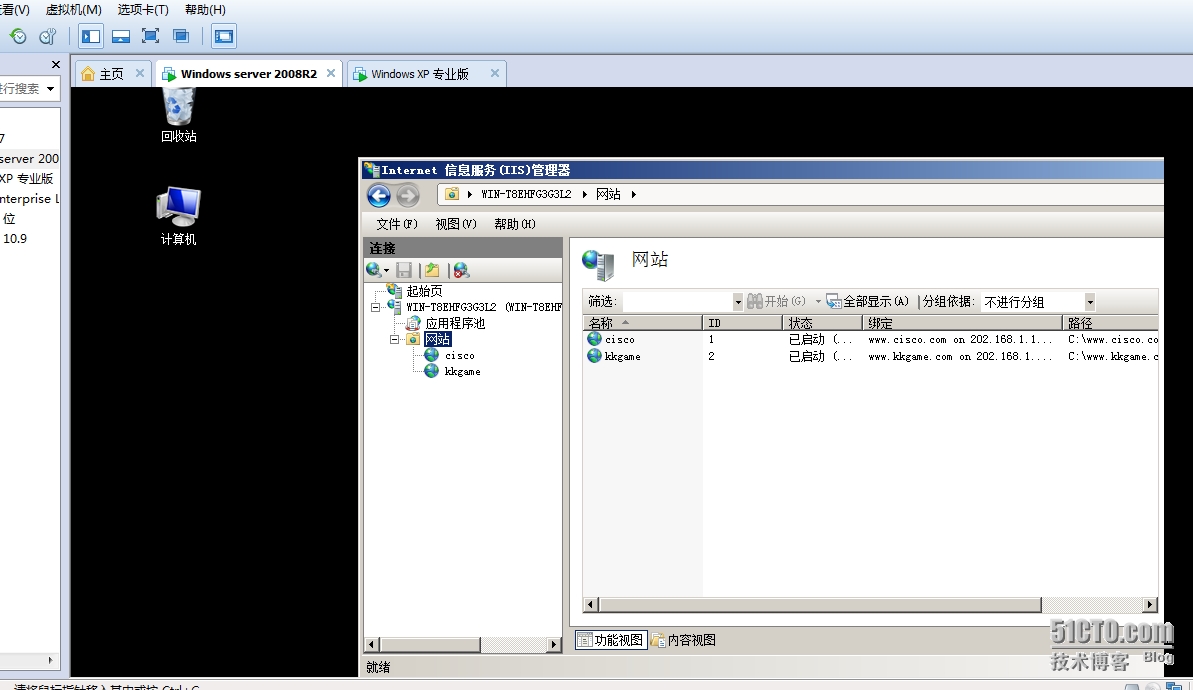

web www.cisco.com

www.kkgame.com 分别用不同的主机名在服务器上搭建

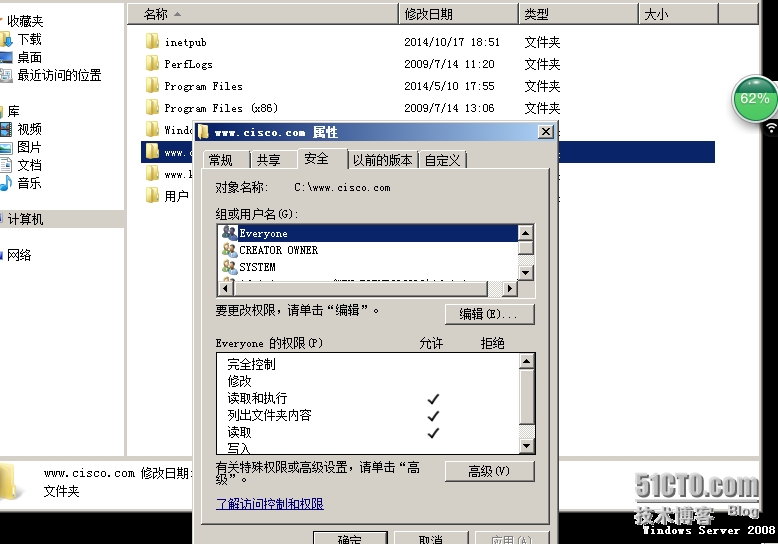

权限添加成everyone。。因为要向外发布网站。

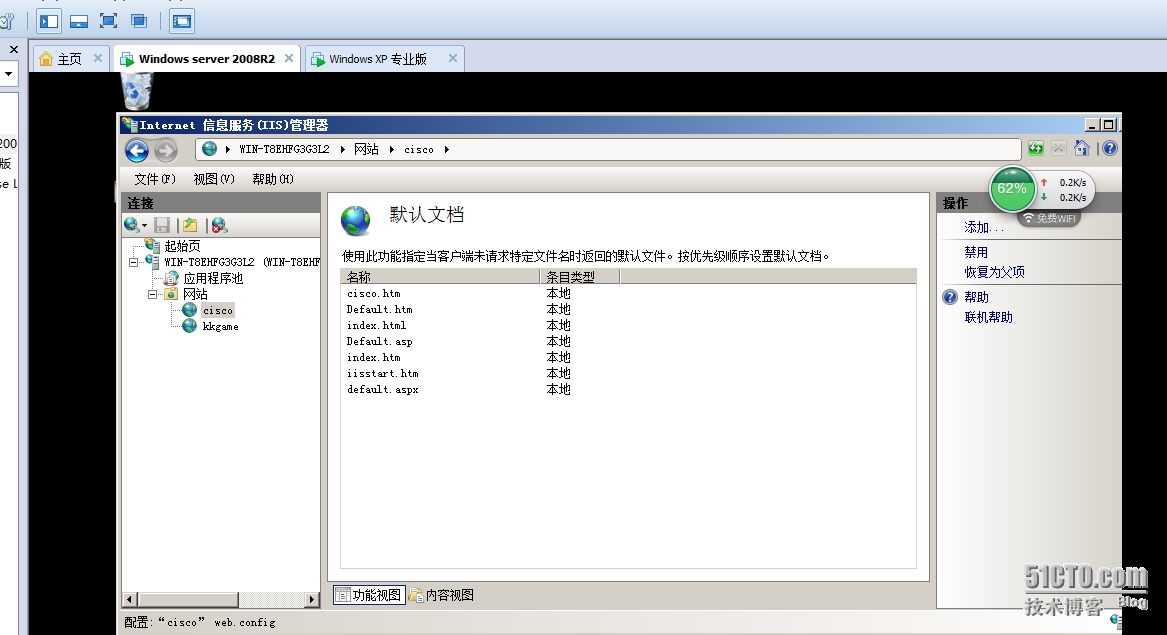

添加一个自己改过名的默认文档,,如果没改过名的话就上移移动到顶层。

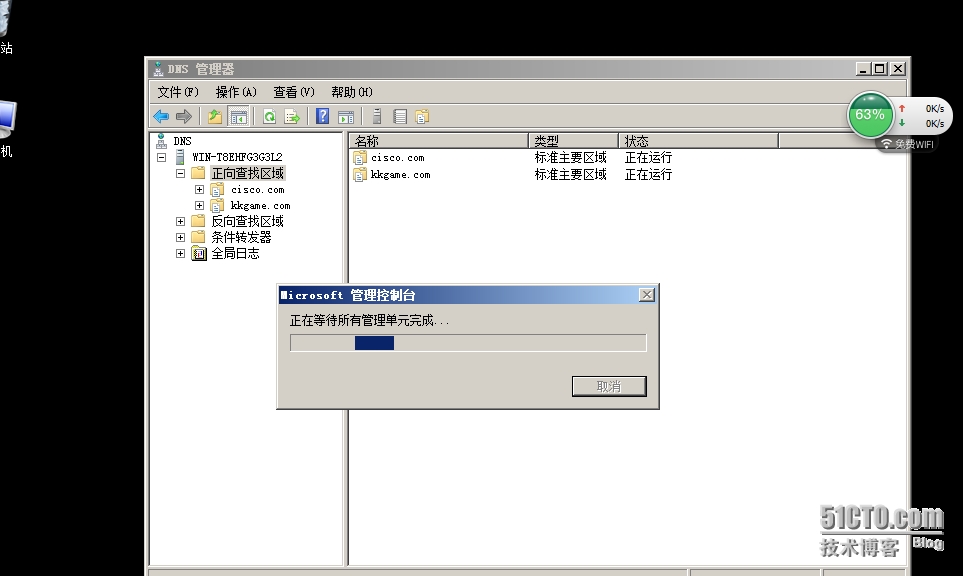

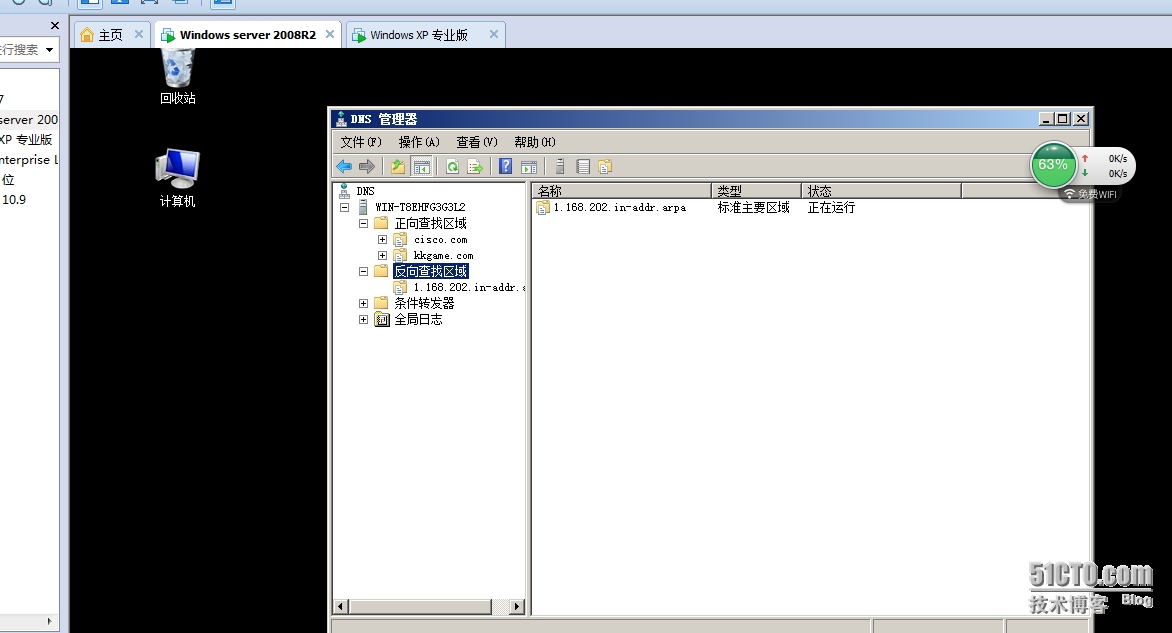

内存4G的电脑只能开两虚拟机。所以dns也搭在了这个服务器上。。dns服务器地址也是:202.168.1.10

dns设置完成后,在本机用nslookup测试一下、、、、

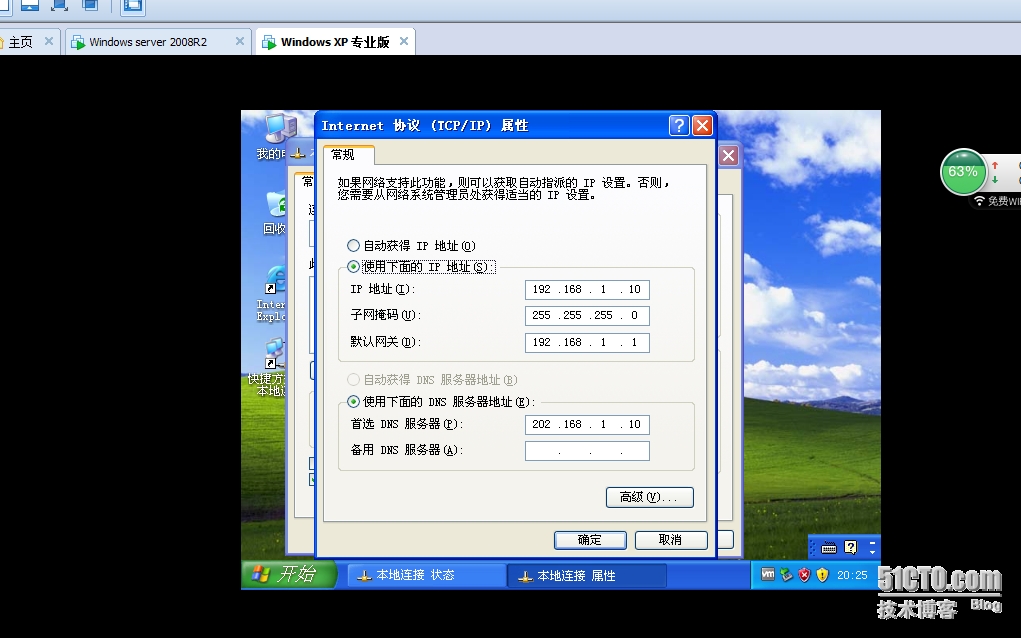

然后配置客户端。。

客户端dns指向服务器

配置ASA的基本命令后,ping包是回不来的。。但是访问网站没问题。。因为ICMP是无状态的。ASA没记录。

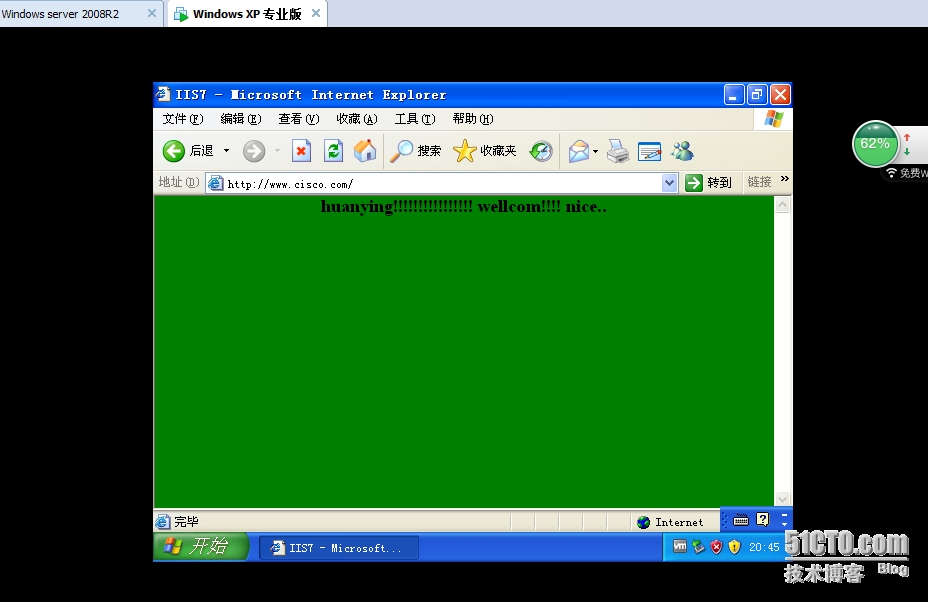

HTTP 高到低OK啦。。

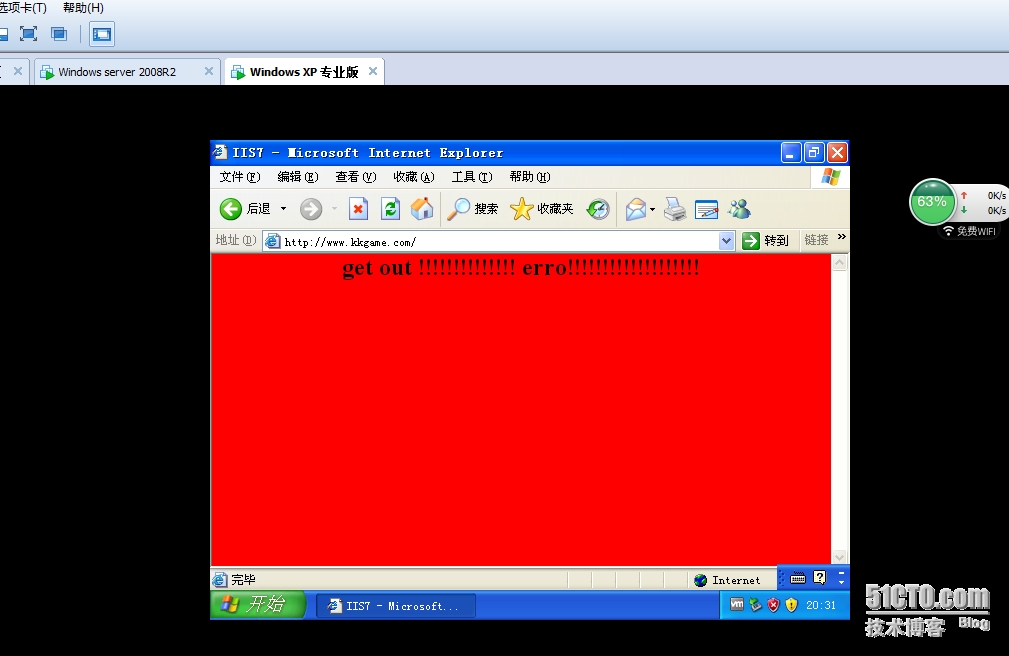

客户端。。测试成功。。

然后在ASA上配置URL过滤:

具体步骤以及讲解:

ASA:

config t

access-list tcp_filter permit tcp 192.168.1.0 255.255.255.0 any eq www

//定位源到达任何网站的流量.无法准确定位

class-map tcp_filter_class

match access-list tcp_filter

/匹配源达到所有web的流量的类映射

exit

class-map type inspect http http_url_class

/定义检测类http_url_class匹配http头中不包含 url_class类中正则表达式的url的http流量

match not request header host regex class url_class

白名单机制 not request 表示不匹配的都将会被丢弃 不加not代表黑名单,匹配就丢

exit

regex url1 "\.cisco\.com"

正则表达式匹配url中匹配携带.cisco.com的url地址(url列表)

class-map type regex match-any url_class

创建一个url集合。里面可以放置多个url列表

match regex url1

exit

policy-map type inspect http http_url_policy

class http_url_class

drop-connection log

定义规则检测类。对上一流程不匹配或者匹配的做出相应的措施

(drop)

exit

exit

policy-map inside_http_url_policy

class tcp_filter_class

inspect http http_url_policy

//定义policy-map inside_http_url_policy,把上述的规则和流量检测的结果定义到一个策略容器中(policy-map)

exit

exit

service-policy inside_http_url_policy interface inside

将policy-map应用到接口上使之生效.

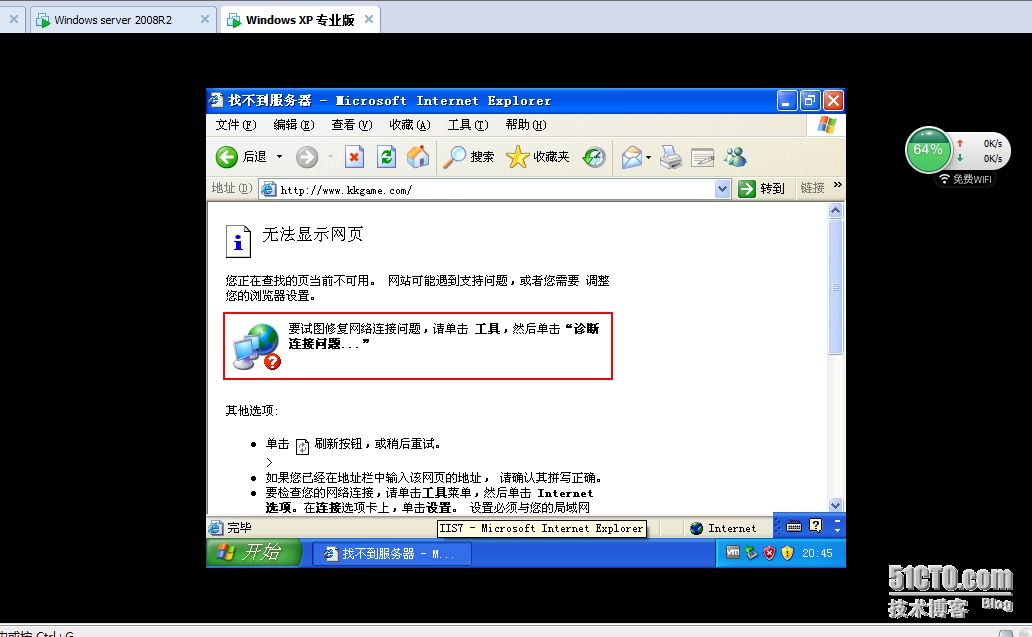

好啦。。我们的实验做完了。。。可能不是很全面。。。

相关文章推荐

- 防火墙(ASA)高级配置之URL过滤、日志管理、透明模式

- 实验:ISA防火墙策略配置(详细步骤)

- linux配置防火墙详细步骤(iptables命令使用方法)

- linux配置防火墙详细步骤及参数说明

- linux配置防火墙详细步骤(iptables命令使用方法)

- linux配置防火墙详细步骤(iptables命令使用方法)

- 基于ASA防火墙做URL地址过滤

- linux配置防火墙详细步骤(iptables命令使用方法)

- linux配置防火墙详细步骤(iptables命令使用方法)

- Linux配置防火墙详细步骤(iptables命令使用方法)

- linux配置防火墙详细步骤(iptables命令使用方法)

- Linux配置防火墙详细步骤(iptables命令使用)

- linux配置防火墙详细步骤(iptables命令使用方法)

- 通过QEMU与VMware模拟的ASA防火墙实验环境配置

- ASA防火墙实现对域名URL过滤

- linux配置防火墙详细步骤(iptables命令使用方法)

- jboss-4.2.2.GA中配置数据源详细步骤

- pix 防火墙配置DHCP步骤