【有奖征文】如何提高IDC机房服务器的安全性

2013-12-25 16:21

330 查看

我们都知道即使我们服务器的安全做的再坚固但是攻击者可以进入机房物理上接触到我们的服务器,还是徒劳的,如何提高IDC机房的安全性?

数据中心IDC机房的安全规范

如果攻击者能物理上接触到服务器,使用物理控制台(physical console)就能挂载硬盘,光驱从其他环境引导起来,甚至可以修改MBR,挂载和复制数据,删除数据,所以给服务器设置BIOS密码并且严格限制进入机房的人员是很重要的,同时合理使用摄像头和出入人员登记也是非常必要的。

设置BIOS密码防止攻击者接入外设备从其他系统环境引导启动。

设置Grub启动密码grub默认是没有密码,需要给grub设置密码增加安全性,grub的密码分为4种:全局密文、全局明文、局部密文和局部密文。

开启单用户模式的用户授权单用户模式一般是用来处理系统故障时使用的,比如破解操作系统密码等,默认也是不需要密码就可以进入。

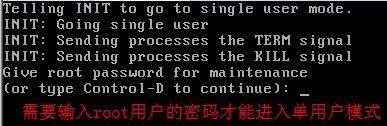

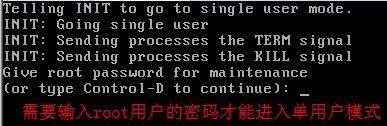

再次从单用户模式启动就需要密码了

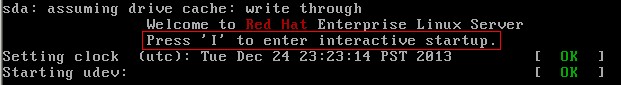

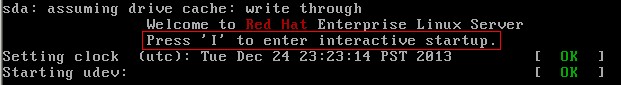

禁止引导时的交互式的热键启动RHEL和CentOS系统都会允许控制台用户通过按'I'键进入交互式启动,使用交互式启动,攻击者可以关闭防火墙或者其他的系统服务

设置登录shell的超时时间

补充一下ssh服务从伪终端登录的超时时间配置

ssh空闲超时的时间间隔

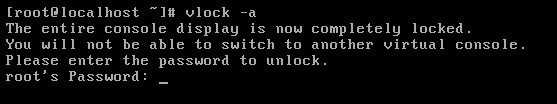

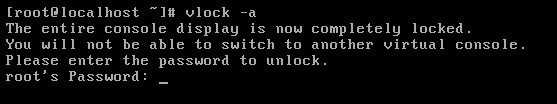

安装vlock屏幕锁

GUI 屏幕锁

禁止使用Ctrl+Alt+Delete任何一个能物理上接触到服务器的人都可以用键盘按下Ctrl+Alt+Delete组合键重启服务器而不用登录系统注释如下行

本文出自 “老徐的私房菜” 博客,谢绝转载!

数据中心IDC机房的安全规范

如果攻击者能物理上接触到服务器,使用物理控制台(physical console)就能挂载硬盘,光驱从其他环境引导起来,甚至可以修改MBR,挂载和复制数据,删除数据,所以给服务器设置BIOS密码并且严格限制进入机房的人员是很重要的,同时合理使用摄像头和出入人员登记也是非常必要的。

设置BIOS密码防止攻击者接入外设备从其他系统环境引导启动。

设置Grub启动密码grub默认是没有密码,需要给grub设置密码增加安全性,grub的密码分为4种:全局密文、全局明文、局部密文和局部密文。

开启单用户模式的用户授权单用户模式一般是用来处理系统故障时使用的,比如破解操作系统密码等,默认也是不需要密码就可以进入。

# vi /etc/inittab 增加如下配置 ~~:S:wait:/sbin/sulogin

再次从单用户模式启动就需要密码了

禁止引导时的交互式的热键启动RHEL和CentOS系统都会允许控制台用户通过按'I'键进入交互式启动,使用交互式启动,攻击者可以关闭防火墙或者其他的系统服务

# vi/etc/sysconfig/init PROMPT=no

设置登录shell的超时时间

# vi /etc/profile.d/autologout.sh 增加如下配置 TMOUT=300 readonly TMOUT export TMOUT # chmod+x /etc/profile.d/autologout.sh

补充一下ssh服务从伪终端登录的超时时间配置

ssh空闲超时的时间间隔

# vi/etc/ssh/sshd config 300秒自动超时退出 ClientAliveInterval300 ClientAliveCountMax 0 # servicesshd restart

安装vlock屏幕锁

# yum install -y vlock 安装vlock # vlock -a 锁住所有控制台的会话,如果只用vlock仅仅会锁住当前用户的控制台会话

GUI 屏幕锁

Gnome:菜单System--->Lock Screen KDE:菜单Clock on Desktop > Configure desktop > Screen Saver > Start automatically > Require password to stop

禁止使用Ctrl+Alt+Delete任何一个能物理上接触到服务器的人都可以用键盘按下Ctrl+Alt+Delete组合键重启服务器而不用登录系统注释如下行

ca::ctrlaltdel:/sbin/shutdown-t3 -r now 立即生效 init q

本文出自 “老徐的私房菜” 博客,谢绝转载!

相关文章推荐

- 服务器放在不同省份的IDC机房,数据如何同步?一个域名如何动态解析到不同IP的服务器

- IDC数据中心服务器的如何提高性能节约资源

- 如何查看服务器机房位置

- 如何提高服务器并发处理能力

- iOS 9学习系列:如何使用ATS提高应用的安全性

- 如何提高服务器并发处理能力

- Windows 2003下如何提高FSO安全性

- 提高NodeJS网站的安全性:Web服务器防黑客攻击技巧

- 如何管理好IDC机房?(三) ----机房管理中的文档及文档管理

- 蜜蜂的“舞蹈”如何提高网络服务器效率的?

- 如何使用 HTTP 响应头字段来提高 Web 安全性?

- 服务器如何提高并发量

- 如何提高JavaScript的安全性

- 如何提高软件安全性检测效率(中)

- 如何提高银行系统的安全性?

- 如何选择更优质的IDC机房?

- 反向代理的概念及提高WEB服务器的安全性

- 如何提高Linux操作系统的安全性 转自https://yq.aliyun.com/articles/24251?spm=5176.100239.blogcont24250.7.CfBYE9