关于R3下的自身进程守护

2011-03-13 08:54

197 查看

一大早的来到图书馆还把我的本本抗来了,就为了写一篇博客。

这个博客其实说来挺愧疚的,原理搞错了,却也实现了预期之外的功能,如题R3下的自身进程守护。

昨天下午和“列宁”交流了一下午,才发现原来我本来的构想就是错误的,我本想挂钩Terminateprocess的函数达到禁止制定进程被结束的,但是意外的把挂钩的原理搞错了,程序倒是写了一堆,就是不能实现功能。把我给急的,后来昨天下午偶遇高人“列宁”,探讨了一下午,我终于搞清楚我的错误在哪里,(其实是被探讨)我原先的构想是修改引入表中Terminateprocess的地址挂钩这个API函数的,我以为引入表是所有程序所公用,但是错了,每个程序有每个程序的引入表,甚至每个动态链接库调用其他函数的时候都有他自己的引入表,所以在本程序修改的引入表只能防止自身的进程使用Terminateprocess的函数结束自身,当然了这个也可以作为自身的进程守护(比如病毒),虽然实在R3的层面下很容易被反HOOK。

于是我又想了一下,如何做到挂钩其他进程API函数的使用?仔细想了想我就想到两种,毕竟是菜鸟嘛,也还没来得及去查阅相关资料。第一,我们可以直接修改动态链接库的Terminateprocess函数的入口地址,自己动手修改之后直接将原动态链接库覆盖。第二,我们可以向目标进程注入,这个我准备试一试,我自己的想法是用SetWindowsHookEx函数直接向目标进程注入我们的修改该进程引入表的代码。呵呵未经验证,菜鸟的个人想法,大牛请不要笑话,发现错误也欢迎直接提出。

下面附上我的代码片段:

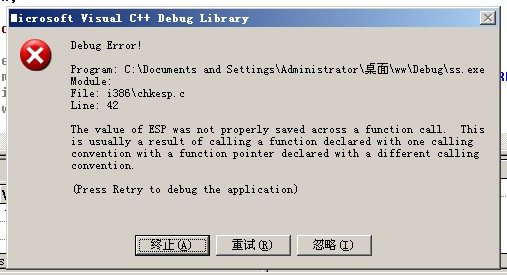

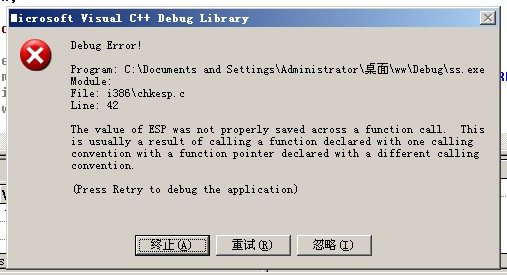

除此之外,昨天下午和列宁的一番谈话中我也受教了,关于函数的调用约定,native API一般都是_stdcall,所以在定义函数类型的时候要注意了,最讨厌的地方就是这个错了编译不报错,运行时就会出现如图错误:

下面附上R3下使用NtQueryInformationProcess的用法:

这个博客其实说来挺愧疚的,原理搞错了,却也实现了预期之外的功能,如题R3下的自身进程守护。

昨天下午和“列宁”交流了一下午,才发现原来我本来的构想就是错误的,我本想挂钩Terminateprocess的函数达到禁止制定进程被结束的,但是意外的把挂钩的原理搞错了,程序倒是写了一堆,就是不能实现功能。把我给急的,后来昨天下午偶遇高人“列宁”,探讨了一下午,我终于搞清楚我的错误在哪里,(其实是被探讨)我原先的构想是修改引入表中Terminateprocess的地址挂钩这个API函数的,我以为引入表是所有程序所公用,但是错了,每个程序有每个程序的引入表,甚至每个动态链接库调用其他函数的时候都有他自己的引入表,所以在本程序修改的引入表只能防止自身的进程使用Terminateprocess的函数结束自身,当然了这个也可以作为自身的进程守护(比如病毒),虽然实在R3的层面下很容易被反HOOK。

于是我又想了一下,如何做到挂钩其他进程API函数的使用?仔细想了想我就想到两种,毕竟是菜鸟嘛,也还没来得及去查阅相关资料。第一,我们可以直接修改动态链接库的Terminateprocess函数的入口地址,自己动手修改之后直接将原动态链接库覆盖。第二,我们可以向目标进程注入,这个我准备试一试,我自己的想法是用SetWindowsHookEx函数直接向目标进程注入我们的修改该进程引入表的代码。呵呵未经验证,菜鸟的个人想法,大牛请不要笑话,发现错误也欢迎直接提出。

下面附上我的代码片段:

#include "windows.h"

#include "stdio.h"

#include<tlhelp32.h>

typedef BOOL (WINAPI * PFNTERMINATEPROCESS)(HANDLE,UINT);

PROC RealTerminateProcess=(PROC)TerminateProcess;

BOOL WINAPI MyTerminateProcess(HANDLE hProcess,UINT uExitCode)

{

MessageBox(NULL,"操作违规!","warning",WM_SHOWWINDOW);

return 0;

}

BOOL SetHook(HMODULE hMod)

{

DWORD dwOldprotect;

MEMORY_BASIC_INFORMATION mbi;

IMAGE_DOS_HEADER * pDosHeader=(IMAGE_DOS_HEADER *)hMod;

IMAGE_OPTIONAL_HEADER * pOptHeader=(IMAGE_OPTIONAL_HEADER *)((BYTE *)hMod+pDosHeader->e_lfanew+24);

IMAGE_IMPORT_DESCRIPTOR * pImportDesc=(IMAGE_IMPORT_DESCRIPTOR *)((BYTE *)hMod+pOptHeader->DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT].VirtualAddress);

while (pImportDesc->FirstThunk)

{

// printf("1success");

char * pszDllName=(char *)((BYTE *)hMod+pImportDesc->Name);

if (strcmp(pszDllName,"KERNEL32.dll")==0)

{

break;

}

pImportDesc++;

}

if (pImportDesc->FirstThunk)

{

// printf("2success");

IMAGE_THUNK_DATA *pThunk=(IMAGE_THUNK_DATA *)((BYTE *)hMod+pImportDesc->FirstThunk);

while (pThunk->u1.Function)

{

// printf("3success");

DWORD * lpAddr=(DWORD *)&(pThunk->u1.Function);

if (*lpAddr==(DWORD)RealTerminateProcess)

{

// printf("4success");

DWORD * lpNewProc=(DWORD *)MyTerminateProcess;

VirtualQuery(lpAddr,&mbi,sizeof(mbi));

VirtualProtect(lpAddr,sizeof(DWORD),PAGE_READWRITE,&dwOldprotect); //除保护

WriteProcessMemory(GetCurrentProcess(),lpAddr,&lpNewProc,sizeof(DWORD),NULL);

VirtualProtect(lpAddr,sizeof(DWORD),dwOldprotect,0); //写保护

return TRUE;

}

pThunk++;

}

}

return FALSE;

}

int main()

{

if(SetHook(GetModuleHandle(NULL)))

printf("HOOK成功!");

else

printf("HOOK失败!");

return 0;

} 除此之外,昨天下午和列宁的一番谈话中我也受教了,关于函数的调用约定,native API一般都是_stdcall,所以在定义函数类型的时候要注意了,最讨厌的地方就是这个错了编译不报错,运行时就会出现如图错误:

下面附上R3下使用NtQueryInformationProcess的用法:

typedef struct

{

DWORD ExitStatus;

DWORD PebBaseAddress;

DWORD AffinityMask;

DWORD BasePriority;

ULONG UniqueProcessId;

ULONG InheritedFromUniqueProcessId;

} PROCESS_BASIC_INFORMATION;

PROCESS_BASIC_INFORMATION pbi;

typedef unsigned long(_stdcall*pNtQueryInformationProcess)(HANDLE,DWORD,PVOID,ULONG,PULONG);

pNtQueryInformationProcess NtQueryInformationProcess;

HINSTANCE hdll=GetModuleHandle("Ntdll.dll");

NtQueryInformationProcess=(pNtQueryInformationProcess)GetProcAddress(hdll,"NtQueryInformationProcess");

NtQueryInformationProcess(hProcess,0,(PVOID)&pbi,sizeof(PROCESS_BASIC_INFORMATION),NULL);

相关文章推荐

- 关于守护进程

- 关于Unix网络编程卷一创建守护进程

- 守护进程守护自身

- 关于进程守护,拉起问题

- 关于linux下启动springboot war包并成为守护进程

- 关于守护进程的一点感悟

- 关于linux端php实现守护进程

- 关于linux端php实现守护进程

- 关于JAVA的守护进程

- linux 进程(关于守护进程、检查一个进程是否活着、如何写一个进程号文件)

- linux 进程(关于守护进程、检查一个进程是否活着、如何写一个进程号文件)

- 关于守护进程的

- 关于守护进程deamon

- 关于Hadoop中5个主要的守护进程的作用

- linux学习笔记:关于linux守护进程与终端的通信

- linux 进程(关于守护进程、检查一个进程是否活着、如何写一个进程号文件)

- linux 进程(关于守护进程、检查一个进程是否活着、如何写一个进程号文件)

- 守护进程 关于setsid() 函数的说明

- 转自51cto关于 守护进程的描述

- 关于守护进程的解析